Il gruppo ransomware Black Basta entra in una nuova fase di esposizione internazionale dopo che le autorità tedesche e ucraine hanno identificato il suo leader e ne hanno promosso l’inserimento nella lista rossa Interpol. La notizia si inserisce in una sequenza di eventi che raccontano bene il clima del 2026: data breach confermati, outage nazionali, interventi regolatori senza precedenti e attacchi ransomware su larga scala che colpiscono simultaneamente aziende occidentali e conglomerati asiatici. Non si tratta di episodi isolati, ma di segnali convergenti di una pressione sistemica crescente sullo spazio digitale globale.

Cosa leggere

Identificazione del leader di Black Basta e cooperazione internazionale

Secondo quanto reso noto dal Bundeskriminalamt in coordinamento con le autorità ucraine, il capo operativo di Black Basta è Oleg Evgenievich Nefedov, cittadino russo di 35 anni noto online per una costellazione di alias, tra cui tramp, gg, kurva e Washingt0n. Il suo nome è ora associato sia alle liste dei ricercati di Europol sia alla Red Notice di Interpol, uno strumento che consente alle forze di polizia di oltre 190 Paesi di localizzare e arrestare un sospetto in vista di estradizione.

L’identificazione è stata possibile grazie all’analisi di oltre 200.000 messaggi di chat interni provenienti da leak legati al gruppo Conti, storico predecessore di Black Basta. Le conversazioni, emerse già nel 2022 dopo l’invasione russa dell’Ucraina, indicano chiaramente gg/tramp come figura di comando nel processo di transizione da Conti a Black Basta. La continuità operativa non è quindi una supposizione, ma un dato documentato.

Raid in Ucraina e sequestro di asset digitali

L’azione investigativa non si è fermata all’attribuzione nominale. Le forze ucraine hanno condotto raid mirati nelle regioni di Ivano-Frankivsk e Lviv, individuando almeno due complici specializzati nell’accesso iniziale alle reti compromesse. Durante le operazioni sono stati sequestrati dispositivi digitali, supporti di storage e asset in criptovalute, elementi che rafforzano la capacità di ricostruire i flussi finanziari del gruppo.

Questi soggetti avrebbero avuto il compito di ottenere credenziali, elevare privilegi e preparare l’ambiente per le fasi di cifratura ed estorsione. Un modello ormai standard nel ransomware-as-a-service, ma che in questo caso viene collegato direttamente a una catena di comando identificata.

Black Basta come erede diretto di Conti

Black Basta emerge nell’aprile 2022 come rebranding strutturato di Conti, a sua volta evoluzione di Ryuk. Il gruppo opera come ransomware-as-a-service, con affiliati che colpiscono organizzazioni in cambio di una percentuale sui riscatti. Dal 2022 a oggi, Black Basta è stato associato ad almeno 600 incidenti globali, con vittime che includono il contractor della difesa Rheinmetall, la divisione europea di Hyundai, BT Group, Ascension nel settore sanitario statunitense e numerose istituzioni pubbliche e private in Nord America ed Europa.

La scelta dei target racconta una strategia precisa: sanità, difesa, outsourcing tecnologico e infrastrutture critiche, settori dove l’interruzione operativa aumenta la probabilità di pagamento. Le chat leakate mostrano come Nefedov abbia mantenuto tattiche, linguaggio e processi tipici di Conti, confermando una continuità culturale prima ancora che tecnica.

Grubhub conferma un data breach e l’ombra di ShinyHunters

Mentre Black Basta entra nel mirino internazionale, il fronte corporate registra nuovi incidenti. Grubhub ha confermato un accesso non autorizzato ai propri sistemi, con esfiltrazione di dati. L’azienda ha escluso il furto di informazioni finanziarie e di ordini storici, ma ha ammesso il download illecito di dati personali, avviando notifiche agli utenti e una collaborazione con una società di cybersecurity esterna.

Sul caso incombe la rivendicazione del gruppo ShinyHunters, che minaccia la pubblicazione di dati collegati a Salesforce e Zendesk. Il quadro suggerisce un rischio di supply chain, in cui credenziali e token OAuth rubati in precedenti incidenti vengono riutilizzati per colpire piattaforme integrate. Non è il volume a colpire, ma la persistenza delle stesse tecniche su infrastrutture SaaS largamente diffuse.

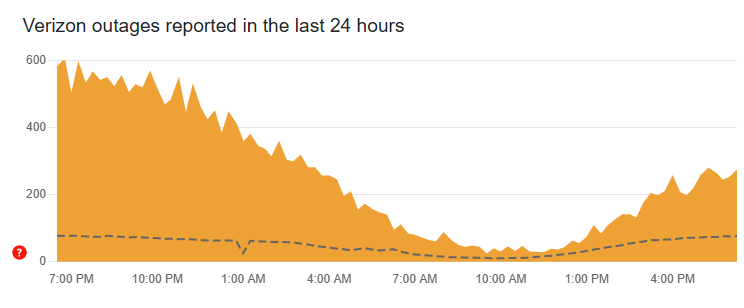

Outage nazionale Verizon e fragilità delle reti mobili

Sul fronte infrastrutturale, Verizon ha attribuito a un problema software interno un outage nazionale che il 14 gennaio 2026 ha colpito milioni di utenti negli Stati Uniti. I telefoni sono finiti in modalità SOS, le chiamate fallivano e in alcune aree si sono registrate difficoltà nel contattare il 911, tanto da spingere le autorità locali a suggerire l’uso di carrier alternativi.

L’interruzione è stata risolta entro le 22:20 ET, ma Verizon ha comunque annunciato un credito automatico di circa 18 euro ai clienti coinvolti. L’azienda ha escluso incidenti di cybersecurity, ma l’evento evidenzia un punto chiave: un singolo errore software può avere impatti sistemici comparabili a un attacco, soprattutto quando riguarda infrastrutture di comunicazione essenziali.

La FTC colpisce General Motors sul fronte dei dati di localizzazione

Parallelamente agli incidenti tecnici e criminali, il 2026 segna un rafforzamento deciso della regolazione. La Federal Trade Commission ha imposto a General Motors un divieto di cinque anni sulla vendita di dati di localizzazione dei conducenti a soggetti terzi, in particolare agenzie di reporting utilizzate dal settore assicurativo.

Secondo la FTC, General Motors – attraverso la controllata OnStar – avrebbe raccolto e venduto dati di geolocalizzazione estremamente granulari, aggiornati anche ogni tre secondi, senza un consenso informato adeguato. L’ordine, valido per vent’anni su vari aspetti, segna uno spartiacque: la monetizzazione dei dati dei veicoli connessi entra ufficialmente nel mirino regolatorio.

Ransomware in Corea del Sud: il caso Kyowon

La dimensione globale della minaccia emerge anche in Asia. Il conglomerato sudcoreano Kyowon ha ammesso di aver subito un attacco ransomware il 14 gennaio 2026, con impatti su circa 600 server su 800 e una potenziale esposizione di fino a 9,6 milioni di account. I servizi online sono stati interrotti, poi ripristinati progressivamente, mentre l’azienda collabora con la Korea Internet & Security Agency per chiarire l’entità del furto.

Anche in questo caso, al di là della rivendicazione pubblica ancora assente, il dato rilevante è la scala: gruppi ransomware continuano a colpire conglomerati diversificati, sfruttando superfici d’attacco estese e processi legacy difficili da difendere in modo uniforme.

Una convergenza di segnali nel 2026

Dall’identificazione del leader di Black Basta alla stretta della FTC, passando per breach aziendali e outage infrastrutturali, il quadro che emerge è coerente. La cybersicurezza non è più un tema settoriale, ma un terreno di confronto che intreccia criminalità organizzata, regolazione, infrastrutture critiche e fiducia dei consumatori. L’ingresso di un ransomware leader nella lista rossa Interpol non è solo una vittoria investigativa: è il segnale che il baricentro si sta spostando verso una risposta coordinata e strutturale, mentre le superfici di rischio continuano ad ampliarsi.

Domande frequenti su Black Basta e la Red Notice Interpol

Chi è il leader di Black Basta inserito nella lista rossa Interpol?

È Oleg Evgenievich Nefedov, cittadino russo di 35 anni, identificato dalle autorità tedesche e ucraine come capo operativo del gruppo ransomware Black Basta.

Cosa significa una Red Notice Interpol in questo contesto?

La Red Notice consente alle forze di polizia internazionali di localizzare e arrestare un sospetto in vista di un’eventuale estradizione, rafforzando la cooperazione tra Paesi.

Perché Black Basta è considerato l’erede di Conti?

Perché nasce nel 2022 come rebranding diretto, mantenendo struttura, tattiche e leadership di Conti, gruppo ransomware attivo dal 2020.

Qual è il legame tra questi eventi e la regolazione sui dati?

Mentre il cybercrime evolve, le autorità rafforzano i controlli su privacy e dati sensibili, come dimostra l’intervento della FTC su General Motors, segnando un cambio di passo nel 2026.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.