StealC diventa il bersaglio di un’operazione di intelligence difensiva che ribalta i ruoli: i ricercatori sfruttano una vulnerabilità XSS nel pannello web del malware MaaS per rubare i cookie di sessione agli operatori stessi, accedere al loro backend e osservarne in tempo reale attività, infrastruttura e errori operativi. L’analisi, condotta da ricercatori di CyberArk, dimostra come la fretta e la scarsa igiene di sicurezza nel mondo Malware-as-a-Service possano trasformarsi in un boomerang, esponendo i threat actor alle stesse tecniche che usano contro le vittime.

Cosa leggere

Vulnerabilità XSS nel panel StealC

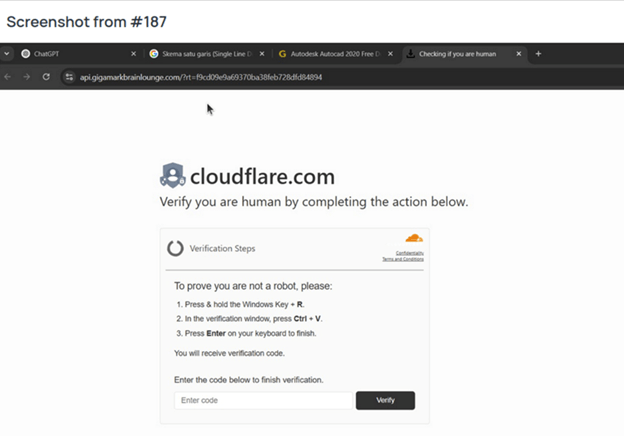

Il punto di ingresso è sorprendentemente semplice. Analizzando un panel web leaked di StealC, i ricercatori individuano una vulnerabilità XSS riflessa che consente l’iniezione di payload JavaScript arbitrari. Il pannello, usato per gestire campagne, visualizzare screenshot delle vittime e organizzare i dati rubati, non applica il flag HttpOnly ai cookie di sessione, rendendo possibile l’accesso ai token direttamente via JavaScript.

Questo errore basilare permette l’hijacking della sessione degli operatori: il payload iniettato cattura i cookie attivi e li esfiltra verso un endpoint controllato dai ricercatori, concedendo l’accesso completo al pannello da macchine remote. Una falla elementare, ma devastante, che dimostra come la qualità del codice nei servizi MaaS privilegi velocità e feature a scapito della sicurezza.

Dall’accesso al panel all’intelligence sugli operatori

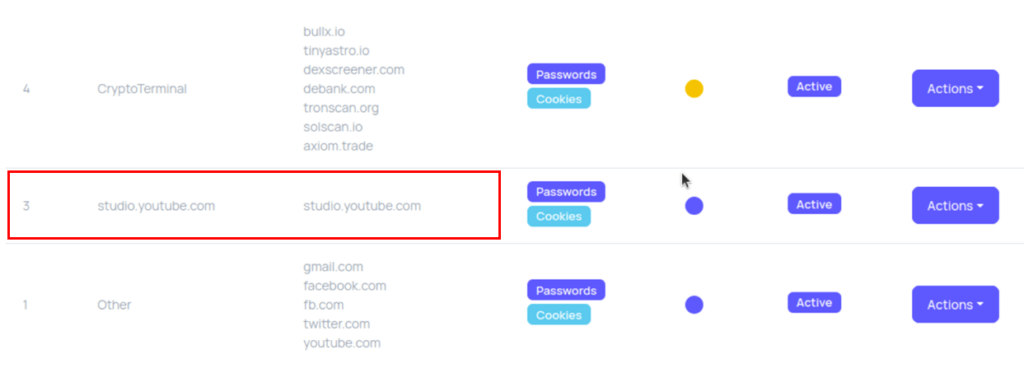

Una volta dentro, i ricercatori osservano il funzionamento interno di StealC senza dover forzare ulteriormente il sistema. Il pannello espone marker e filtri per classificare le credenziali rubate per dominio e valore, con una forte enfasi su studio.youtube.com, chiaro indicatore del focus sugli account creator.

Attraverso la stessa XSS, il team inietta script per il fingerprinting del browser dell’operatore. Le chiamate WebGL rivelano un renderer coerente con un Apple Pro M3, mentre risoluzione dello schermo, lingua di sistema e timezone GMT+0300 restano costanti nel tempo. L’insieme dei segnali indica un singolo operatore, non un team distribuito.

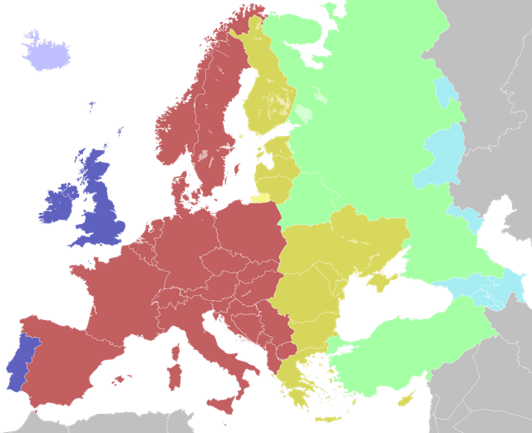

Un errore di OPSEC completa il quadro: in alcune sessioni l’operatore accede senza VPN, lasciando trapelare l’IP. L’ISP risulta TRK Cable TV, associato all’Ucraina, rafforzando l’ipotesi di una base operativa nell’Europa orientale. Un caso da manuale di de-anonimizzazione involontaria.

StealC come Malware-as-a-Service

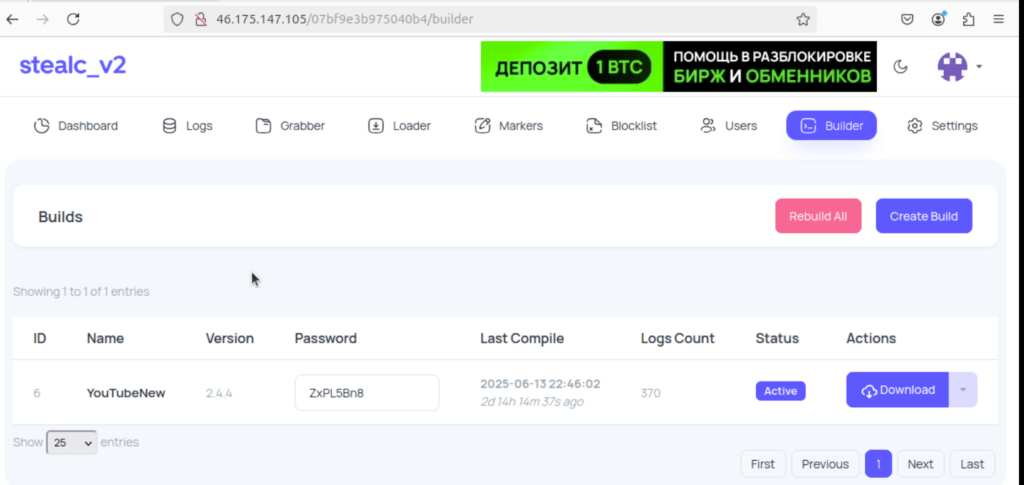

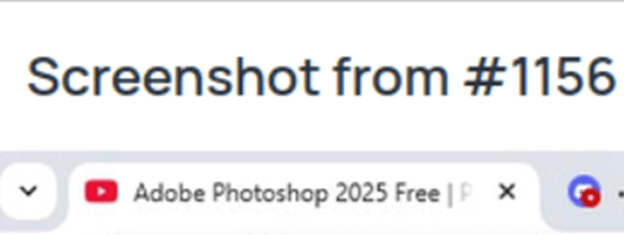

StealC circola come MaaS dal 2023, venduto a operatori che lo usano per sottrarre password, cookie e dati sensibili dai sistemi infetti. Le campagne osservate sfruttano social engineering e ricerche di software craccato, come Adobe Photoshop o After Effects, per distribuire il payload. Le vittime scaricano installer malevoli che avviano l’infezione, mentre il malware invia dati e screenshot ai server C2.

Nel caso analizzato, l’operatore — identificato come YouTubeTA — abusa di oltre 5.000 account YouTube legittimi per diffondere link infetti. I numeri sono rilevanti: più di 390.000 password e circa 30 milioni di cookie esfiltrati, in gran parte cookie di tracking ma con una quota sufficiente a consentire takeover di account reali. I build ID delle campagne, come YouTubeNew, confermano la specializzazione sull’ecosistema creator.

Profilo di YouTubeTA: un operatore solo e ripetitivo

L’accesso al panel consente di delineare un profilo sorprendentemente coerente. YouTubeTA appare come operatore solitario, con fingerprint hardware invariabile, pattern di accesso regolari e una gestione diretta delle campagne. La lingua del sistema alterna inglese e russo, la timezone resta GMT+0300 e l’hardware Apple M3 suggerisce un singolo endpoint di lavoro.

Questa coerenza, utile per l’efficienza operativa, diventa un tallone d’Achille per l’anonimato. Gli screenshot delle vittime, visualizzati nel pannello, mostrano le stesse dinamiche di infezione: ricerche di software pirata, download da siti falsi, esecuzione del payload e conferma visiva dell’infezione. Una ripetitività che rende le campagne facilmente riconoscibili.

L’ironia operativa: furto di cookie ai ladri di cookie

Il cuore del caso è l’ironia tecnica. StealC nasce per rubare cookie, ma il suo pannello consente esattamente la stessa tecnica contro gli operatori. L’assenza di HttpOnly, la mancanza di sanitizzazione dell’input e una gestione approssimativa delle sessioni trasformano il backend in una superficie d’attacco ideale.

Per i ricercatori, questo approccio rappresenta una inversione delle tattiche: usare le debolezze dei MaaS per raccogliere intelligence, comprendere le campagne e ridurre l’asimmetria informativa tra difensori e attaccanti. Il lavoro evita la divulgazione di exploit prontamente riutilizzabili, concentrandosi sugli impatti e sulle lezioni operative.

Implicazioni per la cybersecurity e il MaaS

Il caso StealC mette in luce un problema strutturale del modello MaaS. Gli operatori dipendono dalla qualità del codice e dell’infrastruttura fornita dagli sviluppatori, creando rischi di supply chain anche nel cybercrime. Una XSS banale nel pannello può esporre tutti i clienti del servizio, non solo l’operatore più attivo.

Per i difensori, l’analisi suggerisce alcune priorità chiare: protezione dei cookie di sessione, uso corretto di HttpOnly e SameSite, controllo rigoroso dell’input e monitoraggio dei pannelli di gestione. Per le piattaforme, il caso evidenzia come l’abuso di account legittimi — in questo caso YouTube — amplifichi l’impatto delle campagne e richieda contromisure mirate.

Sul piano più ampio, la ricerca dimostra che l’overconfidence dei threat actor può diventare una vulnerabilità. Quando la velocità prevale sulla sicurezza, i ruoli possono invertirsi e l’anonimato dissolversi.

Domande frequenti su StealC e la XSS nel panel MaaS

Come hanno fatto i ricercatori ad accedere al pannello StealC?

Sfruttando una vulnerabilità XSS nel pannello web e l’assenza del flag HttpOnly sui cookie di sessione, che ha consentito il furto dei token e l’hijacking della sessione degli operatori.

Chi è l’operatore YouTubeTA identificato nella ricerca?

È un operatore solitario che abusa di migliaia di account YouTube per diffondere StealC, con fingerprint hardware coerenti e segnali che indicano una base operativa nell’Europa orientale.

Perché il modello Malware-as-a-Service è vulnerabile a questi attacchi?

Perché gli operatori dipendono dalla qualità del codice del fornitore. Errori nel pannello MaaS diventano rischi di supply chain che espongono tutti i clienti del servizio.

Quali lezioni operative emergono per i difensori?

L’importanza di proteggere i cookie di sessione, applicare correttamente HttpOnly, monitorare pannelli web e sfruttare l’analisi difensiva per ridurre l’asimmetria informativa con i threat actor.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.