CERT-AGID ha rilevato 136 campagne malevole nel solo mese di gennaio 2026, fotografando una pressione cyber costante sull’Italia che combina phishing, malware e abuso sistematico di brand istituzionali come PagoPA, Ministero della Salute e Agenzia delle Entrate. I dati, aggregati su base settimanale, mostrano come le campagne non solo restino numericamente elevate, ma evolvano rapidamente nei temi, nei vettori e nelle famiglie malware utilizzate, con 1121 indicatori di compromissione condivisi con enti accreditati per il contenimento operativo delle minacce.

Il quadro che emerge non è quello di un picco episodico, ma di una persistenza strutturale delle attività malevole, che colpiscono contemporaneamente cittadini, imprese e pubbliche amministrazioni, sfruttando la fiducia nei servizi digitali e la diffusione di comunicazioni via email e SMS.

Cosa leggere

CERT-AGID e la lettura complessiva delle campagne di gennaio

L’analisi di CERT-AGID si articola su due settimane di osservazione che, sommate, restituiscono una visione chiara dell’intensità e della varietà delle minacce. Nella prima settimana di gennaio sono state censite 73 campagne malevole, di cui 55 mirate specificamente a obiettivi italiani e 18 di carattere generico, ma comunque capaci di colpire utenti e infrastrutture sul territorio nazionale. Gli indicatori di compromissione associati a questo primo periodo ammontano a 634 IoC, un volume significativo che testimonia la frammentazione delle infrastrutture criminali utilizzate.

La seconda settimana registra una lieve flessione numerica, con 63 campagne complessive, 46 italiane e 17 generiche, accompagnate da 487 IoC. Il calo quantitativo, tuttavia, non corrisponde a una riduzione del rischio, perché le campagne diventano più mirate, più convincenti e, in alcuni casi, arricchite da richieste di pagamento o da tecniche di social engineering più aggressive.

Temi ricorrenti e ingegneria sociale

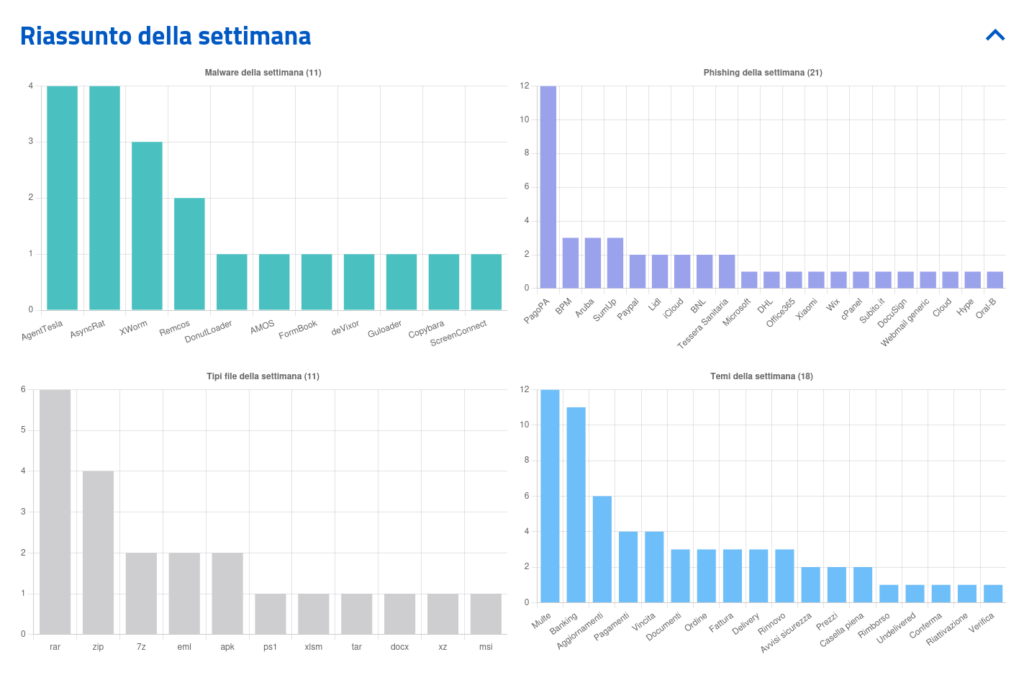

Uno degli aspetti più rilevanti emersi dai report settimanali è la continua rotazione dei temi utilizzati per indurre le vittime all’errore. Nella prima settimana sono stati individuati 20 temi distinti, scesi a 18 nella seconda, con una concentrazione evidente su multe, pagamenti, rinnovi di servizi e comunicazioni bancarie.

Il tema delle multe domina in modo netto, con 17 campagne nella prima settimana e 12 nella seconda, quasi tutte costruite attorno a finte notifiche PagoPA che simulano sanzioni stradali o avvisi amministrativi urgenti. Queste comunicazioni spingono l’utente a cliccare su link fraudolenti o a inserire dati bancari su siti clone, progettati per replicare fedelmente le interfacce ufficiali.

Il filone banking segue con campagne mirate contro istituti e servizi di pagamento come Nexi, BNL, Inbank, BPM, Hype e SumUp, alternando phishing puro e diffusione di malware attraverso allegati compressi o link a download apparentemente legittimi. La varietà dei temi non è casuale: gli attaccanti testano costantemente quali leve emotive funzionano meglio, adattando il messaggio al contesto socioeconomico e all’attualità percepita dagli utenti.

Malware diffusi e famiglie più attive

Dal punto di vista tecnico, gennaio 2026 mostra una notevole eterogeneità delle famiglie malware in circolazione. Nella prima settimana sono state identificate 16 famiglie differenti, scese a 11 nella seconda, ma con una maggiore concentrazione su ceppi già noti e collaudati.

Tra i malware più ricorrenti compaiono AgentTesla, Remcos, AsyncRat e FormBook, spesso distribuiti tramite archivi RAR, ZIP, 7Z o file apparentemente innocui come DOCX, XLSM e script PS1. Alcune campagne sfruttano allegati TAR o XZ, mentre altre puntano su APK malevoli per colpire dispositivi Android, come nel caso di Copybara, BTMob e RelayNFC.

La presenza di loader come DonutLoader e Guloader indica un approccio modulare, in cui il primo stadio dell’infezione serve solo a preparare il terreno per payload più sofisticati. Questo modello rende più difficile il rilevamento tempestivo e consente agli attaccanti di aggiornare rapidamente le componenti malevole senza modificare l’intera infrastruttura.

Phishing e abuso dei brand istituzionali

Il phishing resta il vettore dominante e colpisce un numero elevato di brand riconosciuti, con oltre 25 marchi abusati nella prima settimana e 21 nella seconda. PagoPA è di gran lunga il nome più sfruttato, seguito da PayPal, iCloud, Aruba, Wix, Hostingsolution e diversi operatori di hosting e servizi digitali.

Particolarmente critico è l’abuso di enti pubblici, che amplifica l’efficacia delle campagne. Le false comunicazioni a nome del Ministero della Salute, del Ministero dell’Interno, dell’INPS e del Sistema Tessera Sanitaria sfruttano la percezione di ufficialità per indurre le vittime a fornire dati personali, codici fiscali, coordinate bancarie o persino informazioni legate a wallet di criptovalute, come nel caso delle finte dichiarazioni fiscali sulle criptovalute attribuite all’Agenzia delle Entrate.

Eventi di interesse e vulnerabilità critiche

Accanto alle campagne di phishing e malware, CERT-AGID ha segnalato anche eventi di sicurezza rilevanti, tra cui una vulnerabilità critica nella piattaforma n8n, denominata Ni8mare, che consente la lettura di file remoti e l’accesso a chiavi sensibili senza autenticazione. L’indicazione di aggiornare immediatamente alla versione 1.121.0 sottolinea come le vulnerabilità applicative possano diventare rapidamente un moltiplicatore di rischio se sfruttate in parallelo alle campagne di social engineering.

Non meno preoccupanti sono i casi di phishing mirato contro istituzioni accademiche, come l’Università di Brescia, e contro servizi sanitari e previdenziali, che dimostrano una crescente attenzione degli attaccanti verso target ad alto valore informativo.

Evoluzione delle minacce e impatto sul sistema paese

Il dato forse più significativo è che, nonostante una lieve riduzione numerica tra la prima e la seconda settimana, le campagne restano costanti e adattive. I temi si affinano, le richieste di pagamento vengono introdotte con maggiore frequenza e i malware più efficaci vengono riutilizzati con varianti minime per eludere i controlli.

Gli 1121 IoC complessivi condivisi da CERT-AGID rappresentano uno strumento fondamentale per il contenimento, ma evidenziano anche la scala del problema. La minaccia non riguarda solo singoli utenti distratti, ma un ecosistema digitale nazionale che dipende sempre più da servizi online, comunicazioni elettroniche e identità digitali.

Domande frequenti su CERT-AGID e campagne malevole

Quante campagne malevole ha rilevato CERT-AGID a gennaio 2026?

CERT-AGID ha censito 136 campagne malevole complessive nel mese di gennaio 2026, suddivise in due settimane di osservazione, con un totale di 1121 indicatori di compromissione associati.

Quali sono i temi più usati nelle campagne di phishing in Italia?

I temi più ricorrenti sono multe, pagamenti, rinnovi di servizi e comunicazioni bancarie, spesso costruiti attorno a brand istituzionali come PagoPA o a servizi finanziari noti, per sfruttare la fiducia degli utenti.

Quali malware sono stati più diffusi secondo CERT-AGID?

Tra i malware più frequenti figurano AgentTesla, Remcos, AsyncRat e FormBook, distribuiti tramite allegati compressi, documenti Office o loader intermedi che facilitano infezioni multi-stadio.

Perché l’abuso di brand pubblici è così efficace nel phishing?

L’uso di nomi e loghi di enti pubblici aumenta la credibilità percepita del messaggio, riducendo la diffidenza delle vittime e spingendole ad agire rapidamente, soprattutto quando il contenuto richiama sanzioni, scadenze o obblighi amministrativi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.