Evelyn Stealer segna un salto di qualità negli attacchi contro gli sviluppatori: nel 2026 una campagna analizzata da Trend Micro ha dimostrato come l’ecosistema delle estensioni di Visual Studio Code possa essere trasformato in un vettore di infezione affidabile e persistente. Il malware non punta a exploit rumorosi, ma sfrutta la fiducia strutturale che gli sviluppatori ripongono negli strumenti di lavoro quotidiani, colpendo direttamente workstation con accesso a codice sorgente, ambienti cloud e asset crypto.

Il risultato non è solo il furto di password o cookie di sessione, ma l’apertura di una porta privilegiata verso repository privati, pipeline CI/CD e infrastrutture aziendali. Evelyn Stealer non è un infostealer “qualsiasi”: è un attacco mirato alla supply chain del software.

Cosa leggere

La catena di attacco: quando un’estensione diventa un loader

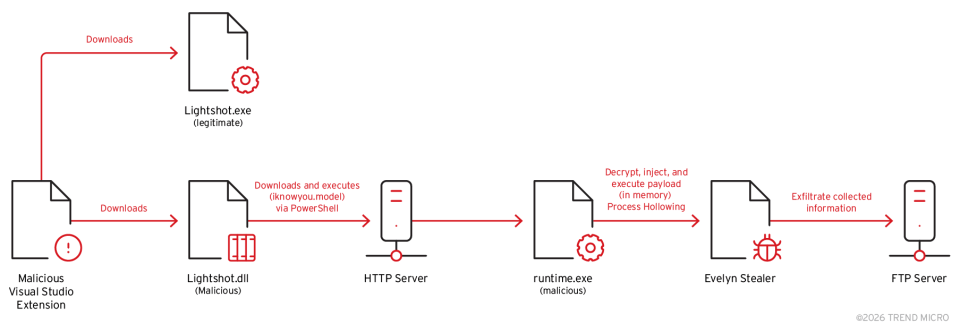

La campagna Evelyn Stealer inizia in modo apparentemente innocuo, con la pubblicazione di estensioni malevole nel marketplace di VS Code. Le estensioni imitano tool di produttività, debugging o supporto allo sviluppo, risultando credibili per sviluppatori abituati a installare plugin di terze parti.

Una volta installata, l’estensione avvia una catena multistage. Il primo passaggio consiste nell’invocazione di Lightshot.exe, un software di screenshot legittimo, utilizzato come living-off-the-land binary per mascherare l’attività iniziale. Da qui vengono scaricati payload aggiuntivi, spesso cifrati, che vengono decifrati ed eseguiti in memoria tramite comandi PowerShell nascosti.

Questa tecnica riduce drasticamente la visibilità del malware su disco e complica il lavoro di antivirus ed EDR basati su firme. Il payload finale è Evelyn Stealer, installato solo dopo che l’ambiente è stato validato e ritenuto “sicuro” dal punto di vista dell’attaccante.

Evelyn Stealer: cosa ruba e perché è così pericoloso

Una volta attivo, Evelyn Stealer si comporta come un infostealer avanzato, ma con un focus preciso sugli ambienti di sviluppo. Il malware estrae credenziali salvate nei browser, cookie di sessione e cronologia, ma soprattutto cerca wallet crypto, chiavi private e seed phrase associati a estensioni come MetaMask o Phantom.

Il vero valore, però, sta nei segreti di sviluppo. Evelyn scansiona il filesystem alla ricerca di file .env, certificati .pem, chiavi API e token di accesso a servizi cloud. In un contesto DevOps, queste informazioni possono garantire accesso diretto a infrastrutture AWS, Azure o Google Cloud, con un impatto che va ben oltre la singola macchina compromessa.

In diversi casi analizzati, le workstation degli sviluppatori sono diventate il punto di ingresso per movimenti laterali all’interno della rete aziendale, aprendo la strada a furti di proprietà intellettuale o, nei peggiori scenari, a campagne ransomware successive.

Tecniche di evasione e offuscamento

Dal punto di vista tecnico, Evelyn Stealer mostra un livello di sofisticazione superiore alla media. Il malware utilizza PowerShell offuscato, spesso codificato in base64, e tecniche di iniezione in processi fidati come explorer.exe. Gran parte dell’attività avviene in memoria, lasciando poche tracce forensi tradizionali.

Il codice è progettato per rilevare ambienti di analisi e sandbox, interrompendo l’esecuzione se vengono individuati indicatori di virtualizzazione o debugging. In alcune varianti, Trend Micro ha osservato l’uso di linguaggi compilati come Go, offuscati con tool specifici per rendere più complesso il reverse engineering.

Queste scelte rendono Evelyn Stealer particolarmente efficace contro ambienti di sviluppo moderni, dove l’uso intensivo di script, CLI e strumenti automatizzati è la norma.

Perché gli sviluppatori sono il bersaglio ideale

Gli sviluppatori rappresentano un target ad altissimo valore. Le loro macchine combinano accesso a codice sorgente, credenziali cloud, token API e spesso anche asset personali, come wallet crypto o account GitHub. Un singolo endpoint compromesso può valere più di decine di workstation “standard”.

Evelyn Stealer sfrutta inoltre una debolezza culturale: la tendenza a fidarsi di estensioni e tool che promettono di migliorare la produttività. In un ecosistema come quello di VS Code, con milioni di utenti e migliaia di estensioni, la superficie di attacco è enorme e difficilmente controllabile senza policy rigide.

Per le organizzazioni, questo si traduce in un rischio sistemico. Una compromissione iniziale può propagarsi rapidamente lungo la supply chain software, contaminando repository, pacchetti e applicazioni distribuite a valle.

Un segnale chiaro sul futuro degli attacchi

La campagna Evelyn Stealer indica una direzione precisa: gli attacchi informatici stanno spostando il focus dai server agli strumenti di sviluppo. IDE, plugin, librerie e marketplace diventano punti di ingresso privilegiati, perché consentono di colpire direttamente chi costruisce il software.

Non si tratta di un episodio isolato, ma di un trend coerente con l’evoluzione degli attacchi supply chain degli ultimi anni. Evelyn Stealer dimostra che anche ambienti percepiti come “interni” o “fidati” possono essere trasformati in vettori di compromissione su larga scala.

Domande frequenti su Evelyn Stealer e VS Code

Cos’è Evelyn Stealer?

È un malware di tipo infostealer che prende di mira gli sviluppatori, rubando credenziali, segreti di sviluppo e dati crypto tramite estensioni malevole di VS Code.

Perché le estensioni VS Code sono un vettore efficace?

Perché gli sviluppatori installano frequentemente plugin di terze parti e si fidano del marketplace, ampliando la superficie di attacco senza accorgersene.

Quali dati vengono rubati principalmente?

Credenziali browser, token GitHub, chiavi API cloud, file .env, certificati e wallet crypto, tutti elementi ad alto valore per gli attaccanti.

Come possono difendersi sviluppatori e aziende?

Limitando le estensioni a una allowlist verificata, usando MFA ovunque, isolando gli ambienti di sviluppo e monitorando comportamenti anomali sugli endpoint.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.