Tesla è stata hackerata durante Pwn2Own Automotive 2026 attraverso una catena di 37 vulnerabilità zero-day, un risultato che ha messo sotto i riflettori la sicurezza dei sistemi infotainment e, più in generale, l’intero ecosistema automotive connesso. L’evento, organizzato dalla Zero Day Initiative di Trend Micro, si è svolto a Tokyo dal 21 al 23 gennaio in concomitanza con Automotive World, riunendo ricercatori di sicurezza da tutto il mondo per testare veicoli, infotainment, caricatori EV e sistemi operativi automotive in condizioni realistiche.

Il dato più rilevante non è solo il numero di bug scoperti, ma la complessità delle catene di exploit, che dimostrano come l’interazione tra software, hardware e connettività renda l’auto moderna un bersaglio ad alta superficie d’attacco.

Cosa leggere

Pwn2Own Automotive 2026 e il ruolo della ricerca offensiva

Pwn2Own Automotive è arrivato alla sua terza edizione con un focus sempre più marcato sui sistemi veicolari reali, patchati e pronti per la produzione. Le regole impongono l’uso di zero-day autentici, spesso combinati in catene che consentono l’esecuzione di codice con privilegi elevati, bypassando i meccanismi di sicurezza previsti dai produttori.

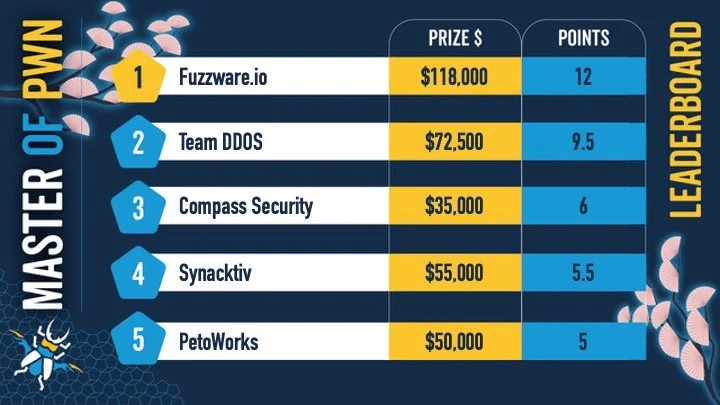

L’evento prevede premi fino a 70.000 euro per singolo exploit, oltre ai punti per la classifica Master of Pwn, incentivando ricerche profonde e non superficiali. In questa edizione, il montepremi complessivo ha superato 516.000 euro, a fronte di 37 vulnerabilità uniche dimostrate pubblicamente.

Tesla e l’exploit dell’infotainment: cosa è successo davvero

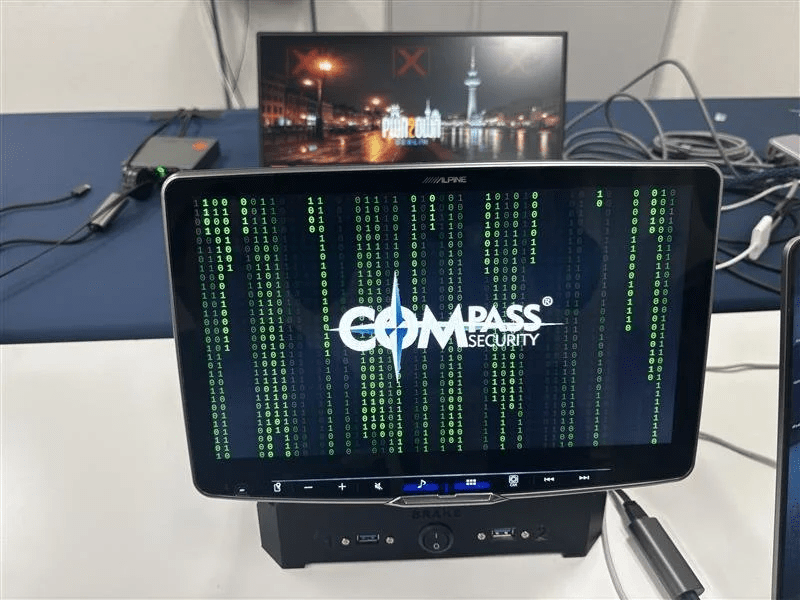

Il primo giorno di gara ha visto Synacktiv ottenere uno dei risultati più significativi, compromettendo il sistema infotainment di Tesla tramite una chain composta da una fuga di informazioni e una scrittura fuori dai limiti sfruttata via USB. L’exploit ha portato all’esecuzione di codice con privilegi root, dimostrando come un accesso fisico limitato possa trasformarsi in una compromissione profonda del sistema.

Il team ha ottenuto 35.000 euro di premio, ma il valore reale della dimostrazione è stato strategico: ha mostrato che anche piattaforme considerate mature possono essere aggirate quando più vulnerabilità vengono concatenate, anziché sfruttate singolarmente.

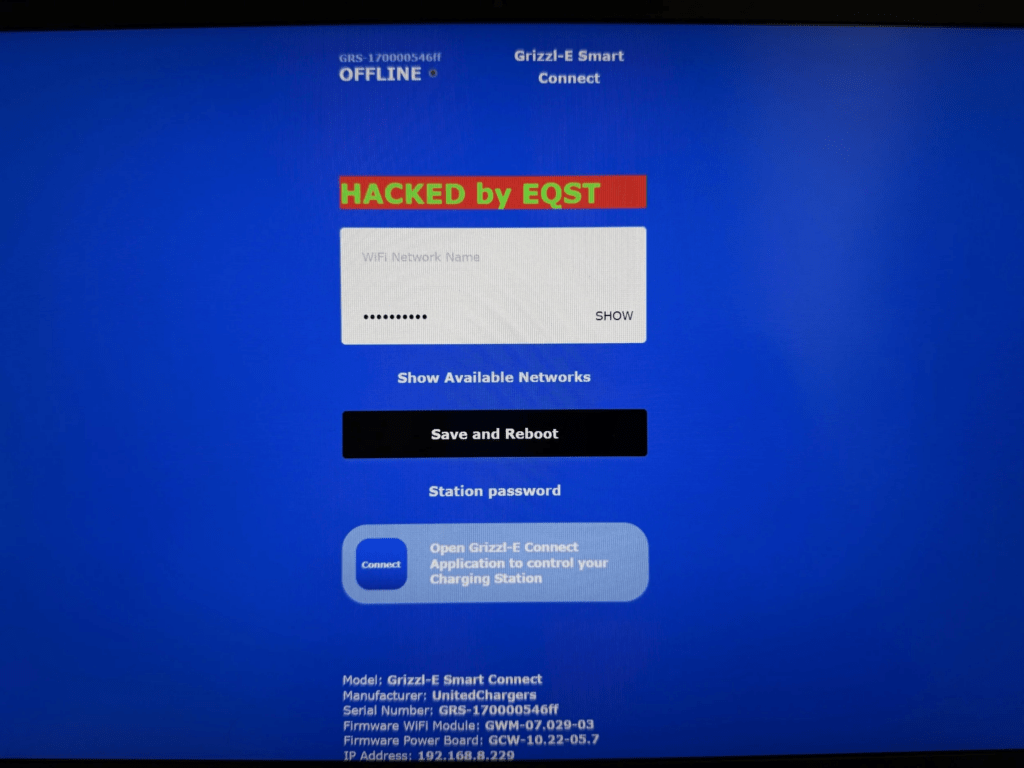

Caricatori EV e infrastrutture: un bersaglio sottovalutato

Se Tesla ha catalizzato l’attenzione mediatica, i caricatori per veicoli elettrici sono stati il vero terreno di conquista di questa edizione. Fuzzware.io ha dominato la classifica sfruttando vulnerabilità critiche in dispositivi come Autel e Alpitronic, arrivando a 118.000 euro di premi complessivi.

Le tecniche utilizzate hanno incluso assenza di autenticazione, verifiche improprie degli input e scritture fuori bounds, con la possibilità di manipolare segnali, interrompere la ricarica o alterare il comportamento del dispositivo. In un contesto reale, vulnerabilità di questo tipo potrebbero tradursi in interruzioni di servizio, sovraccarichi o furti di energia, con impatti diretti sulle infrastrutture critiche.

Altri target colpiti e ampiezza dell’attacco

Oltre a Tesla e ai caricatori EV, i ricercatori hanno compromesso sistemi di infotainment come Sony XAV-9500ES, Kenwood, Alpine iLX-F511, oltre a soluzioni industriali come Phoenix Contact CHARX SEC-3150 e ChargePoint Home Flex. La varietà dei target dimostra che la sicurezza automotive non riguarda solo l’auto, ma un ecosistema esteso che comprende hardware domestico, infrastrutture pubbliche e software embedded.

In molti casi, gli exploit sono stati ottenuti combinando bug di tipo n-day con zero-day, riducendo il valore dei premi ma evidenziando come patch incomplete o ritardate possano continuare a esporre i sistemi.

Divulgazione responsabile e finestra di rischio

Come da regolamento, tutti i vendor coinvolti hanno 90 giorni di tempo per rilasciare patch prima della divulgazione tecnica completa. Questo modello di responsible disclosure riduce il rischio di exploit in the wild, ma sottolinea anche una criticità strutturale: il tempo tra scoperta e patch è una finestra di esposizione reale, soprattutto in sistemi che ricevono aggiornamenti con cicli più lenti rispetto all’IT tradizionale.

Per Tesla e gli altri produttori, Pwn2Own non è solo una competizione, ma un test di maturità dei processi di sicurezza, dalla gestione delle vulnerabilità alla distribuzione degli aggiornamenti.

Implicazioni per la cybersecurity veicolare

Le 37 vulnerabilità zero-day dimostrate a Pwn2Own Automotive 2026 confermano che l’auto moderna è ormai un sistema informatico complesso su ruote. L’integrazione profonda tra infotainment, sensori, connettività e servizi cloud amplifica l’impatto potenziale di ogni falla.

In scenari estremi, una compromissione dell’infotainment potrebbe diventare un punto di partenza per attacchi più profondi, soprattutto se le separazioni tra domini software non sono progettate con criteri di security-by-design rigorosi.

Pwn2Own come catalizzatore industriale

L’impatto dell’evento va oltre i premi. Pwn2Own Automotive spinge i produttori ad adottare standard come ISO/SAE 21434, rafforza la collaborazione con la comunità di ricerca e accelera l’adozione di programmi di bug bounty strutturati. Per l’industria, ignorare questi segnali significherebbe accettare un rischio sistemico crescente, soprattutto con l’avanzare della guida assistita e autonoma.

Domande frequenti su Tesla e Pwn2Own Automotive 2026

Tesla è stata davvero compromessa durante Pwn2Own?

Sì, il sistema infotainment di Tesla è stato compromesso tramite una chain di vulnerabilità zero-day, dimostrata pubblicamente in un contesto controllato.

Le vulnerabilità scoperte mettono a rischio i veicoli su strada?

Non immediatamente. I dettagli tecnici non sono pubblici e i vendor hanno 90 giorni per patchare, ma l’evento evidenzia potenziali rischi strutturali.

Perché i caricatori EV sono un bersaglio così frequente?

I caricatori combinano connettività di rete, hardware industriale e protocolli spesso poco auditati, rendendoli obiettivi ad alto valore.

Pwn2Own migliora davvero la sicurezza automotive?

Sì. Incentiva la scoperta responsabile di bug, riduce il rischio di exploit non controllati e spinge l’industria verso pratiche di sicurezza più mature.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.