Cisco Unified Communications Manager è al centro di una nuova ondata di vulnerabilità critiche che hanno spinto Cisco a rilasciare patch urgenti su più linee di prodotto, in un contesto segnato da exploit già osservati in the wild, automazione degli attacchi e crescente esposizione di infrastrutture di comunicazione, firewall e piattaforme di sviluppo. Nelle prime ore successive agli advisory, l’attenzione degli analisti si è concentrata anche su GitLab, Zoom e Fortinet, segno di una superficie di attacco sempre più trasversale che colpisce telecomunicazioni, DevOps e ambienti enterprise ibridi.

Cosa leggere

Cisco Unified Communications Manager e l’esecuzione di codice remoto non autenticata

La vulnerabilità più critica riguarda i prodotti Unified Communications di Cisco e consente a un attaccante remoto non autenticato di ottenere esecuzione di codice arbitrario sul sistema operativo sottostante. Il difetto nasce da una validazione impropria degli input nelle richieste HTTP dirette all’interfaccia web, che permette l’invio di sequenze crafted capaci di aggirare i controlli applicativi.

Un exploit riuscito concede inizialmente accesso a livello utente, seguito da escalation dei privilegi fino a root, con compromissione completa del sistema. Il problema è tracciato come CVE-2026-20045 con CVSS 8.2, e colpisce Unified Communications Manager, Session Management Edition, IM & Presence Service, Unity Connection e Webex Calling Dedicated Instance nelle versioni 12.5, 14 e 15. Cisco ha confermato tentativi di sfruttamento attivi, rendendo l’aggiornamento immediato una priorità assoluta. Non esistono workaround: l’unica mitigazione efficace è l’applicazione delle patch specifiche per ciascuna release.

Cisco IEC6400 e la vulnerabilità SSH da denial of service

Accanto ai bug critici di RCE, Cisco ha corretto una vulnerabilità nel servizio SSH del software Cisco IEC6400 Wireless Backhaul Edge Compute. In questo caso l’impatto è diverso ma significativo in contesti industriali e di rete. La falla consente a un attaccante remoto non autenticato di provocare un denial of service saturando il servizio SSH attraverso flood non mitigati.

Il CVSS 5.3 classifica il problema come medio, ma la sua rilevanza operativa è elevata per ambienti che dipendono dall’accesso remoto per la gestione. Le versioni 1.1.0 e precedenti, con SSH abilitato di default, risultano vulnerabili. Cisco ha rilasciato la versione 1.2.0 come fix definitivo e raccomanda, in attesa dell’update, la disabilitazione del servizio SSH via CLI o interfaccia web. La vulnerabilità non compromette dati né altre funzioni del dispositivo, ma evidenzia la fragilità dei servizi esposti senza adeguate protezioni anti-flood.

XSS e sicurezza applicativa nei Contact Center Cisco

Sul fronte applicativo, Cisco ha corretto multiple vulnerabilità XSS in Packaged Contact Center Enterprise e Unified Contact Center Enterprise. Queste falle permettono a un attaccante remoto autenticato, con credenziali amministrative valide, di iniettare script arbitrari nelle interfacce web, accedendo potenzialmente a informazioni sensibili lato browser.

I problemi, identificati come CVE-2026-20055 e CVE-2026-20109, presentano CVSS 4.8 e colpiscono versioni precedenti alla 12.6 e 15.0. Anche se non risultano exploit noti, l’assenza di workaround e la necessità di mantenere l’integrità delle console di gestione rendono il patching essenziale, soprattutto in ambienti di contact center ad alta esposizione.

Escalation privilegi in Cisco Intersight Virtual Appliance

Un ulteriore tassello riguarda Cisco Intersight Virtual Appliance, dove una vulnerabilità di escalation dei privilegi consente a un utente locale autenticato con permessi read-only di ottenere accesso root. Il difetto nasce da permessi impropri su file di configurazione accessibili dalla shell di manutenzione.

Il CVE-2026-20092, con CVSS 6.0, colpisce Connected Virtual Appliance e Private Virtual Appliance nelle versioni 1.1.3 e precedenti. Le istanze Connected ricevono l’update automaticamente, mentre quelle Private richiedono intervento manuale. Anche in questo caso non esistono mitigazioni alternative: la patch è l’unica difesa reale contro una compromissione completa dell’appliance.

FortiGate e gli attacchi automatizzati sul Single Sign-On

Parallelamente agli advisory Cisco, Fortinet ha segnalato attacchi automatizzati attivi contro dispositivi FortiGate. I CVE 2025-59718 e 2025-59719 permettono il bypass del SSO non autenticato tramite messaggi SAML crafted, con creazione di account persistenti e accesso VPN non autorizzato.

Gli attacchi, osservati a partire dal 15 gennaio 2026, avvengono in pochi secondi e consentono la manipolazione delle configurazioni firewall e l’esfiltrazione dei dati di setup. Fortinet raccomanda la disabilitazione della funzione admin-forticloud-sso-login, evidenziando come anche dispositivi patchati abbiano mostrato comportamenti anomali. Il caso conferma la maturità dell’automazione offensiva e la difficoltà di difendere feature di federazione identità esposte.

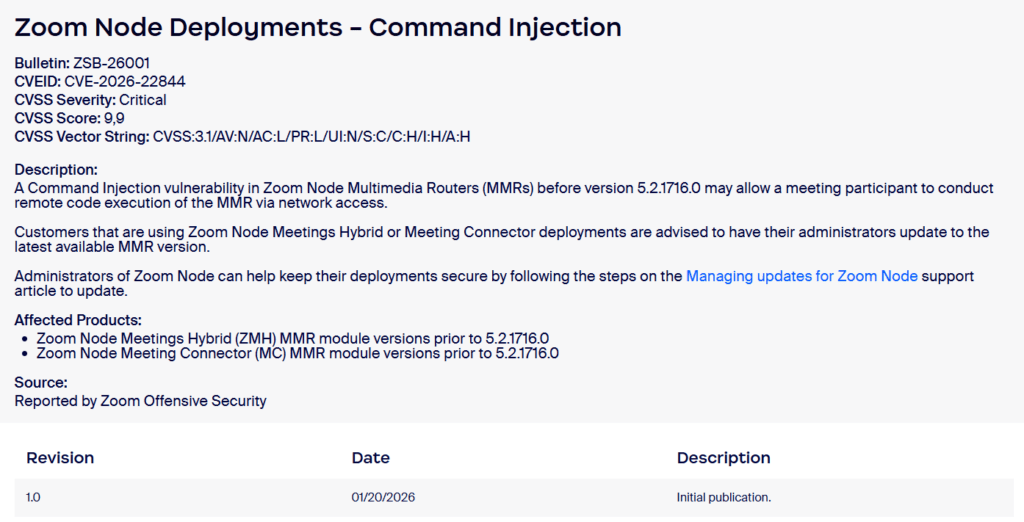

Zoom e l’iniezione di comandi nei Media Meeting Router

Nel panorama delle comunicazioni, Zoom ha corretto una vulnerabilità estremamente critica nei Media Meeting Router (MMR). Il CVE-2026-22844, con CVSS 9.9, consente remote code execution tramite accesso di rete in Node Meetings Hybrid e Connector precedenti alla versione 5.2.1716.0.

La falla deriva da un’iniezione di comandi che potrebbe teoricamente essere sfruttata anche da partecipanti a meeting, rendendo l’update immediato fondamentale per ambienti ibridi e infrastrutture enterprise. Zoom non segnala exploit noti, ma l’impatto potenziale giustifica la massima priorità.

GitLab, bypass 2FA e denial of service su larga scala

Chiude il quadro GitLab, che ha rilasciato patch per vulnerabilità alte e medie in grado di bypassare l’autenticazione a due fattori e causare denial of service tramite richieste malformate. Il CVE-2026-0723 consente il bypass della 2FA attraverso risposte device forgiate con conoscenza dell’ID credenziale, mentre altri CVE permettono DoS via API, Wiki e SSH.

Le versioni impattate vanno dalla 11.9 alla 18.8, con fix rilasciati in 18.8.2, 18.7.2 e 18.6.4. GitLab.com risulta già aggiornato, ma migliaia di istanze self-managed restano esposte, confermando come il ritardo nel patching sia uno dei principali fattori di rischio nel DevOps moderno.

Una superficie di attacco sempre più integrata

L’insieme di questi advisory mostra una tendenza chiara: le vulnerabilità non colpiscono più silos isolati, ma interi ecosistemi di comunicazione, gestione e sviluppo. RCE, escalation privilegi, bypass SSO e DoS convivono nello stesso scenario operativo, spesso sfruttati in modo automatizzato e coordinato. In questo contesto, la rapidità di applicazione delle patch non è solo una best practice, ma una condizione di sopravvivenza operativa per organizzazioni che gestiscono infrastrutture critiche.

Domande frequenti su Cisco Unified Communications vulnerabilità

Qual è la vulnerabilità più grave nei prodotti Cisco Unified?

La più critica è CVE-2026-20045, che consente a un attaccante remoto non autenticato di ottenere esecuzione di codice arbitrario ed escalation a root tramite richieste HTTP crafted. Colpisce diversi prodotti Unified Communications e presenta CVSS 8.2.

Esistono workaround per le vulnerabilità Cisco Unified?

No. Cisco ha confermato che non esistono workaround efficaci per le vulnerabilità critiche nei prodotti Unified. L’unica mitigazione reale è l’applicazione immediata delle patch rilasciate per ciascuna versione.

La vulnerabilità SSH su Cisco IEC6400 compromette i dati?

No. La falla SSH su Cisco IEC6400 causa un denial of service del servizio SSH durante l’attacco, ma non consente accesso ai dati né compromette altre funzioni del dispositivo. Tuttavia, limita la gestione remota e va corretta con l’update 1.2.0.

Perché questi patch sono considerati urgenti anche senza exploit noti?

Perché molte vulnerabilità permettono RCE o escalation privilegi su sistemi critici. Anche in assenza di exploit pubblici, la finestra di esposizione è estremamente ridotta e l’automazione degli attacchi rende probabile lo sfruttamento rapido dopo la divulgazione tecnica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.