PurpleBravo colpisce la supply chain IT attraverso una campagna di compromissione sofisticata che prende di mira sviluppatori software, aziende crypto e fornitori di servizi tecnologici, sfruttando falsi processi di recruiting e repository di codice apparentemente legittimi. L’operazione, documentata da Recorded Future, collega il gruppo a una lunga attività tra il 2024 e il 2025, culminata nella campagna nota come Contagious Interview, che ha trasformato colloqui di lavoro simulati in vettori di infezione malware su dispositivi aziendali reali.

Il rischio non riguarda singoli endpoint, ma intere organizzazioni, perché l’esecuzione del codice avviene spesso su laptop di lavoro con accesso a repository, ambienti cloud e credenziali sensibili.

Cosa leggere

Chi è PurpleBravo e perché conta per la sicurezza IT

PurpleBravo è attribuito a operatori sponsorizzati dallo Stato nordcoreano, con un focus crescente sulla monetizzazione indiretta e sull’accesso a ecosistemi tecnologici ad alto valore. A differenza di campagne rumorose, PurpleBravo investe in social engineering credibile, identità digitali curate e toolchain multipiattaforma progettate per restare invisibili il più a lungo possibile.

La ricerca evidenzia overlap operativi con PurpleDelta, inclusi operatori condivisi, infrastrutture comuni e l’uso degli stessi strumenti di accesso remoto. Questo suggerisce pool di risorse statali riutilizzati su più campagne, con capacità di adattamento rapido.

Contagious Interview: il recruiting come arma

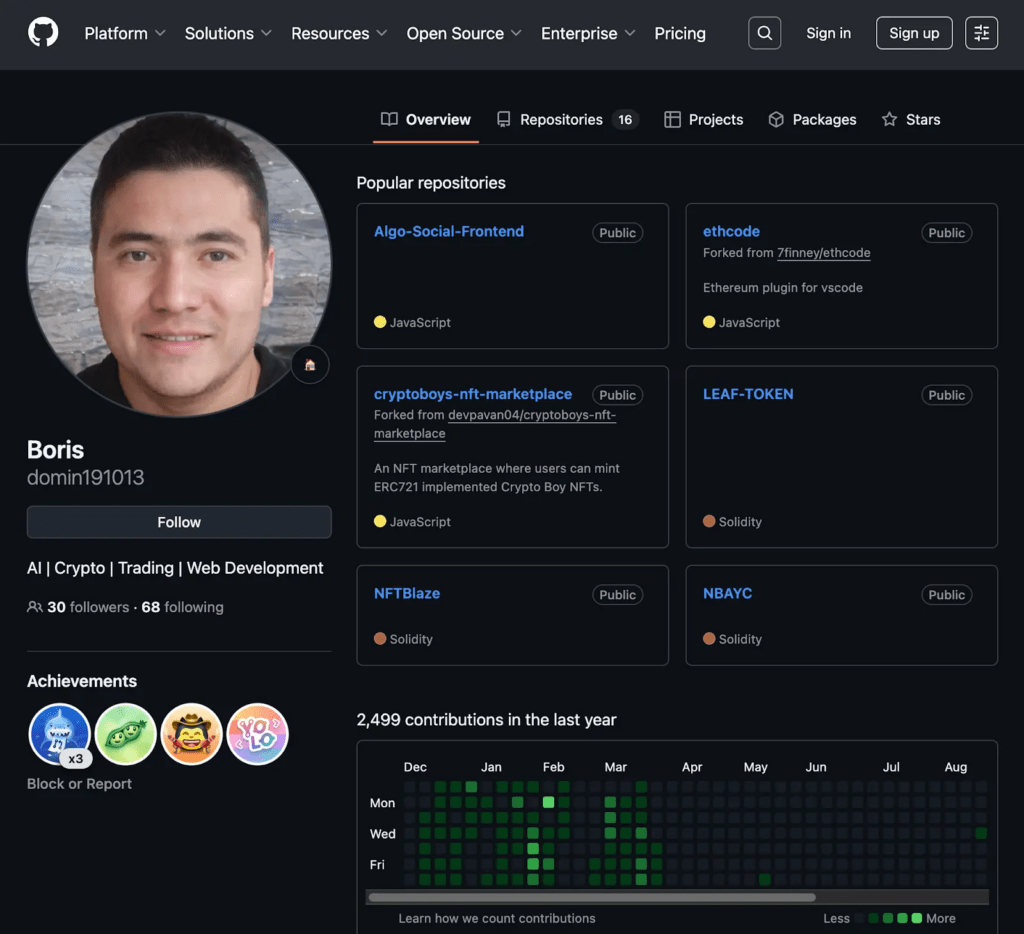

Il cuore dell’operazione è la campagna Contagious Interview, che utilizza profili LinkedIn fraudolenti, siti aziendali fittizi e contatti diretti con sviluppatori. Le esche includono test di coding, repository GitHub da clonare e documenti condivisi tramite Google Docs o Figma, presentati come parte di un normale processo di selezione.

Il passaggio critico avviene quando il candidato esegue codice su un dispositivo aziendale, spesso per “verificare” una dApp, una libreria JavaScript o un progetto blockchain. In quel momento, la compromissione salta dal singolo sviluppatore all’organizzazione, aprendo la strada al furto di credenziali e all’accesso persistente.

Malware e toolchain: BeaverTail, GolangGhost e PyLangGhost

PurpleBravo utilizza una famiglia di strumenti progettati per furto di dati e accesso remoto su più piattaforme. BeaverTail è un infostealer JavaScript che esfiltra dati tramite HTTP POST verso server C2, spesso nascosti in codice offuscato con Base64 e XOR. Questo malware è stato individuato in repository GitHub apparentemente legittimi, come dApp e progetti blockchain.

Accanto a BeaverTail operano RAT più completi. GolangGhost è scritto in Go e funziona su Windows, macOS e Linux, con moduli per il furto delle credenziali dei browser Chromium, inclusi wallet crypto. PyLangGhost, in Python, offre funzionalità simili, con comandi per raccolta informazioni, upload di file e persistenza.

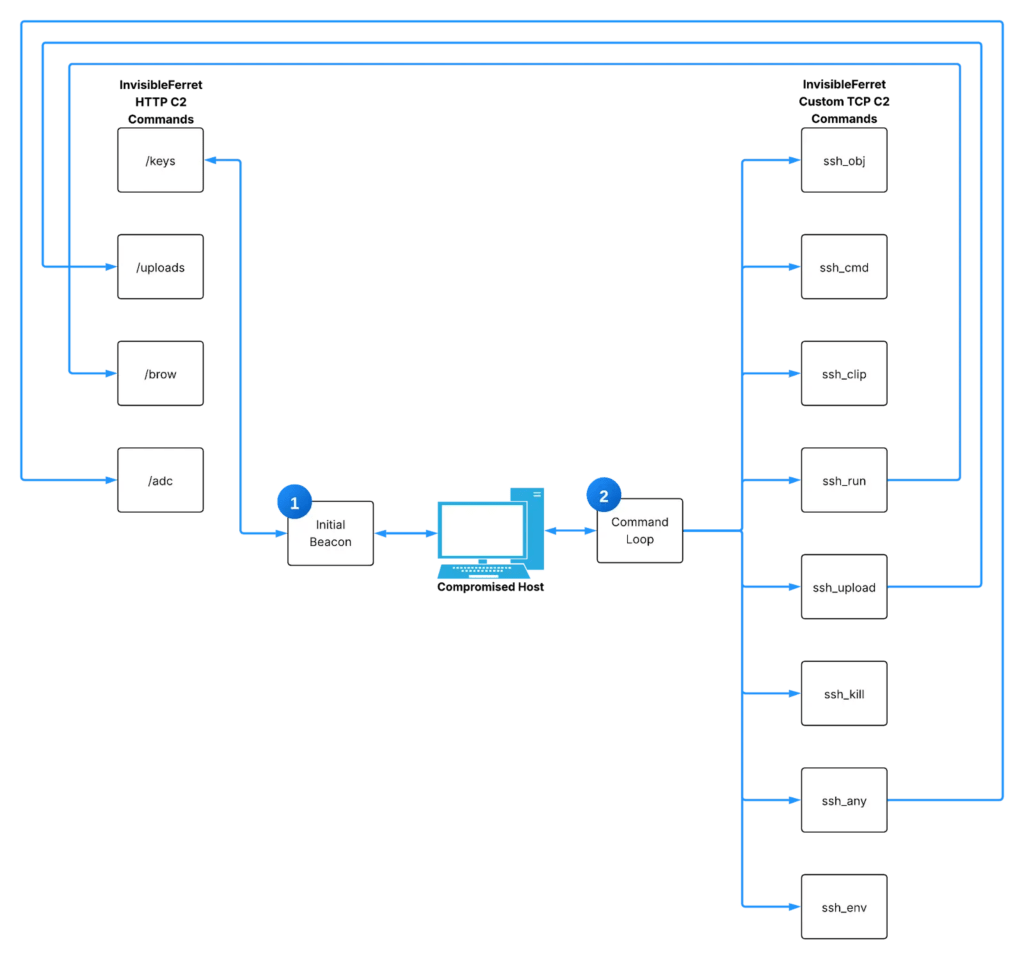

In alcuni casi è stato osservato anche InvisibleFerret, un RAT Python con keylogging, controllo remoto e capacità di sottrarre dati da oltre 120 profili browser, segno di un focus esplicito su sviluppatori e ambienti multi-account.

Infrastruttura C2 e amministrazione operativa

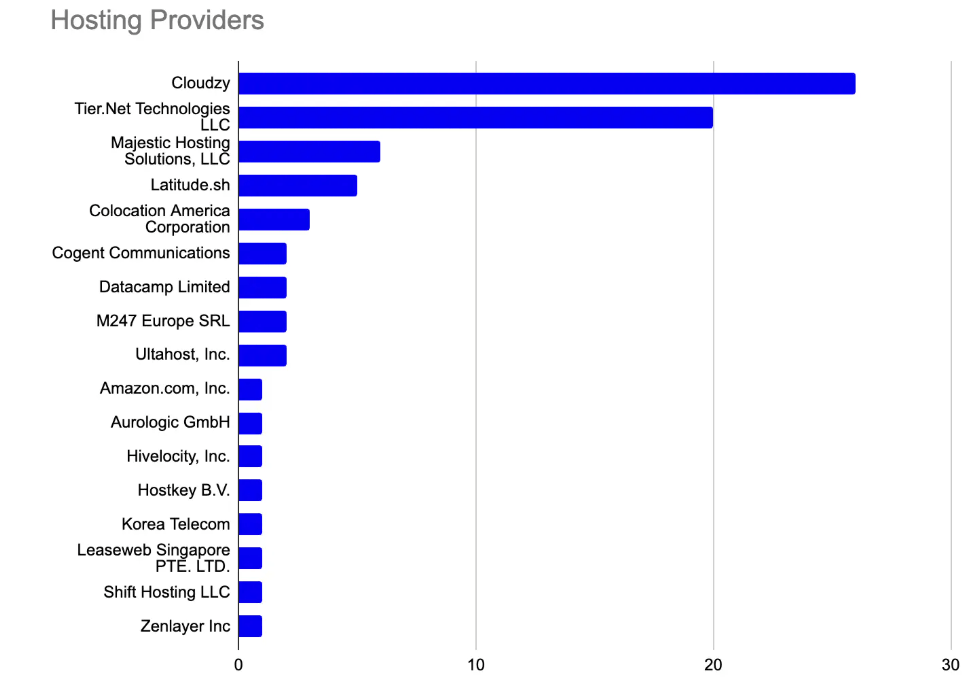

L’analisi infrastrutturale ha mappato 62 server BeaverTail e 14 server GolangGhost distribuiti su 17 provider diversi, una scelta che aumenta la resilienza della campagna. L’amministrazione dei C2 avviene tramite VPN Astrill e indirizzi IP cinesi, con nodi osservati in prossimità geografica della Corea del Nord.

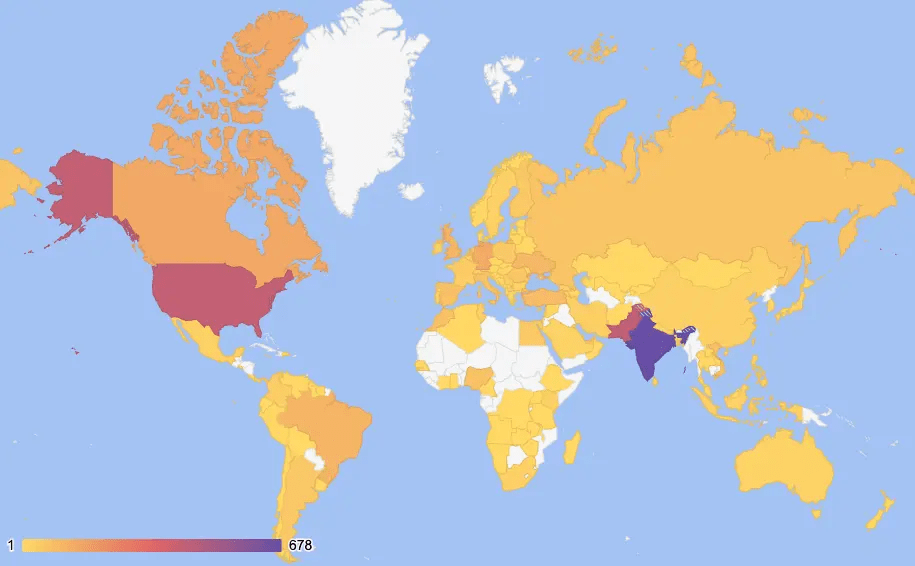

Questa combinazione complica l’attribuzione immediata e consente rotazioni rapide dell’infrastruttura, riducendo l’efficacia delle blacklist statiche. Recorded Future ha identificato 3.136 indirizzi IP associati a target probabili, concentrati soprattutto in Sud Asia e Nord America, regioni chiave per outsourcing IT e sviluppo software.

Settori colpiti e impatto organizzativo

Le vittime potenziali includono almeno 20 organizzazioni attive in AI, criptovalute, servizi finanziari, IT, marketing e sviluppo software, distribuite tra Europa, Sud Asia, Medio Oriente e America Centrale. Il pattern ricorrente è l’accesso iniziale tramite uno sviluppatore o contractor, seguito da movimenti laterali all’interno dell’azienda.

Questo modello trasforma la supply chain IT in un moltiplicatore di rischio, soprattutto dove l’outsourcing è diffuso e i controlli sui dispositivi dei collaboratori sono meno stringenti.

Tecniche di analisi e attribuzione

Il team Insikt Group di Recorded Future ha combinato Network Intelligence, analisi dei repository malevoli e deoffuscamento del codice JavaScript per ricostruire la catena operativa. La decodifica di loop Base64/XOR ha rivelato IP C2 nascosti, mentre il cross-check con segnalazioni social su X e LinkedIn ha permesso di collegare i profili fittizi alle infrastrutture malevole.

L’attribuzione a PurpleBravo è rafforzata da email condivise, pattern di comunicazione IP e dall’uso di tool come AnyDesk e Astrill, già osservati in campagne nordcoreane precedenti.

Implicazioni per la supply chain IT globale

PurpleBravo rappresenta un rischio acuto per la supply chain IT, perché sfrutta il fattore umano altamente qualificato come vettore iniziale. In un contesto di sviluppo distribuito, una singola esecuzione di codice può esporre repository proprietari, chiavi API, credenziali cloud e wallet crypto, con effetti a cascata su clienti e partner.

L’overlap con PurpleDelta indica che le risorse statali nordcoreane stanno convergendo su questo modello, affinando tattiche e riducendo i costi operativi attraverso il riuso di infrastrutture e malware.

Difesa e mitigazione: cosa cambia per le aziende

Le contromisure suggerite includono watchlist di IOC, blocco del traffico direct-to-IP su porte non standard, restrizioni severe su npm install e go get verso registri allowlistati e l’adozione di attestazioni di provenienza del codice come SLSA. Fondamentale è l’uso di EDR o VDI dedicati per contractor e sviluppatori esterni, evitando il BYOD su progetti sensibili.

La formazione su social engineering mirato al recruiting diventa un pilastro difensivo, perché PurpleBravo dimostra che la sicurezza della supply chain inizia dal primo colloquio di lavoro.

Domande frequenti su PurpleBravo e la supply chain IT

PurpleBravo è collegato direttamente alla Corea del Nord?

Le analisi di Recorded Future indicano una sponsorizzazione statale nordcoreana, supportata da infrastrutture, overlap operativi e TTP coerenti con campagne precedenti.

Perché gli sviluppatori sono un bersaglio così efficace?

Gli sviluppatori hanno accesso diretto a codice, ambienti cloud e credenziali, e l’esecuzione di test di coding rende plausibile l’avvio di codice malevolo senza sospetti immediati.

Quali malware usa PurpleBravo nelle campagne recenti?

I principali sono BeaverTail come infostealer JavaScript e i RAT GolangGhost e PyLangGhost, progettati per furto di credenziali e accesso remoto multipiattaforma.

Come possono le aziende ridurre il rischio di supply chain IT?

Adottando controlli sui dispositivi dei contractor, limitando l’uso di repository non verificati, monitorando IOC aggiornati e formando il personale sul recruiting fraudolento come vettore di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.