SmarterMail è finito nel mirino degli attaccanti appena due giorni dopo il rilascio della patch, dimostrando ancora una volta come la finestra post-aggiornamento rappresenti uno dei momenti più critici per la sicurezza. In parallelo, una campagna automatizzata ha colpito Fortinet FortiGate tramite meccanismi di SSO, mentre Zendesk è stato abusato come relay legittimo per una ondata di spam globale. Gli incidenti, avvenuti tutti a metà gennaio 2026, evidenziano una convergenza pericolosa tra reverse engineering delle patch, misconfigurazioni cloud e abuso di piattaforme SaaS affidabili.

Cosa leggere

SmarterMail: bypass di autenticazione e RCE a livello SYSTEM

La vulnerabilità critica in SmarterMail, sviluppato da SmarterTools, è stata individuata dai ricercatori di WatchTowr Labs e catalogata internamente come WT-2026-0001. Il difetto consente a un attaccante remoto di resettare la password dell’amministratore di sistema senza autenticazione, inviando una richiesta HTTP mirata alla funzione ForceResetPassword.

Il problema risiede nel fatto che il controller accetta il flag IsSysAdmin senza verificare l’identità del chiamante. Una volta ottenuto l’accesso amministrativo, l’attaccante può sfruttare funzionalità legittime dell’interfaccia di configurazione per eseguire comandi di sistema, arrivando a una remote code execution con privilegi SYSTEM. In pratica, l’uso improprio di campi come il Volume Mount Command permette di lanciare shell complete sul server.

La patch è stata distribuita con la Build 9511 il 15 gennaio 2026, ma già il 17 gennaio sono emerse segnalazioni di exploit attivi in the wild e di amministratori bloccati fuori dai propri sistemi. Secondo diversi analisti, gli attaccanti avrebbero reverse-ingegnerizzato il fix in poche ore, ricostruendo il vettore di attacco. SmarterTools ha difeso la scelta di rilasciare note di sicurezza volutamente vaghe per non facilitare i threat actor, ma il caso conferma quanto la velocità di aggiornamento sia ormai cruciale quanto la qualità del patch.

Fortinet FortiGate: account rogue e furto di configurazioni firewall

In parallelo, una campagna distinta ha colpito i dispositivi FortiGate di Fortinet, sfruttando un bypass dell’autenticazione SSO. Gli attaccanti sono riusciti a creare account amministrativi rogue, abilitare accessi VPN e esfiltrare le configurazioni complete dei firewall in pochi secondi.

L’attività è stata osservata a partire dal 15 gennaio 2026 e presenta forti somiglianze con CVE-2025-59718, una vulnerabilità SAML già nota. Tuttavia, diversi amministratori hanno segnalato compromissioni anche su versioni FortiOS 7.4.10, teoricamente già patchate. Il team di threat intelligence di Arctic Wolf ha correlato gli accessi malevoli a infrastrutture cloud, individuando traffico sospetto proveniente dall’IP 104.28.244.114.

Le mitigazioni consigliate includono la disabilitazione immediata del FortiCloud SSO tramite impostazioni di sistema o CLI, in attesa dei nuovi rilasci FortiOS 7.4.11, 7.6.6 e 8.0.0. Il caso rafforza l’allarme su exploit completamente automatizzati, in grado di colpire migliaia di appliance esposte in tempi estremamente ridotti.

Zendesk: hijack dei ticket e spam globale “legittimo”

Dal 18 gennaio 2026, un’ondata di spam anomala ha colpito aziende e utenti in tutto il mondo sfruttando la piattaforma di ticketing Zendesk. Gli attaccanti hanno abusato della possibilità di aprire ticket senza verifica dell’identità, inserendo lunghe liste di indirizzi email come destinatari. Il risultato è stato l’invio automatico di centinaia di messaggi apparentemente legittimi, spesso con subject confusi, richieste fittizie di law enforcement o offerte ingannevoli come Discord Nitro gratuito.

Poiché le email provenivano da domini affidabili, hanno bypassato molti filtri antispam. Tra i brand coinvolti figurano Discord, Dropbox, Riot Games, Tinder, NordVPN e Kahoot. Zendesk ha introdotto rapidamente controlli anti-abuso, limiti sui ticket e monitoraggio avanzato, raccomandando alle aziende di restringere l’apertura dei ticket a utenti verificati e rimuovere configurazioni placeholder.

App di test sicurezza esposte: il rischio nascosto nel cloud

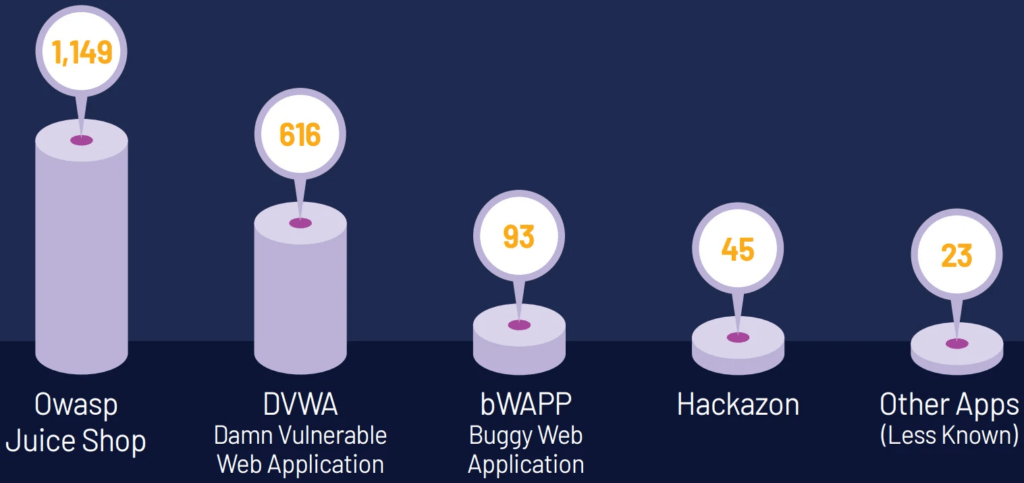

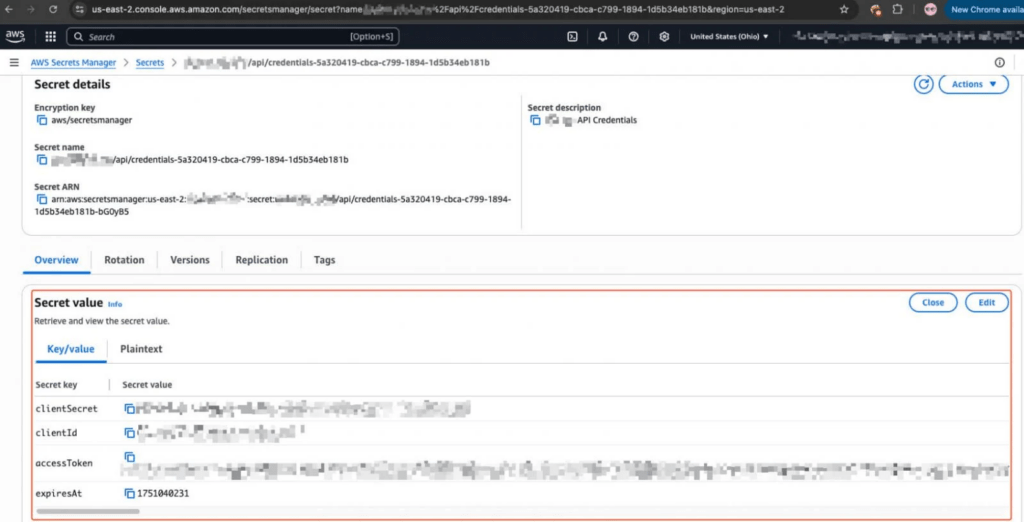

A completare il quadro, i ricercatori di Pentera hanno documentato lo sfruttamento massivo di applicazioni di test intenzionalmente vulnerabili come DVWA, OWASP Juice Shop e bWAPP, lasciate esposte su infrastrutture cloud reali. Sono state individuate 1.926 istanze accessibili, spesso collegate a ruoli IAM eccessivamente privilegiati su AWS, GCP e Azure.

In oltre il 20% dei casi, gli attaccanti avevano già installato miner Monero XMRig, webshell persistenti e script di watchdog per mantenere l’accesso. Tra le aziende colpite figurano anche Cloudflare, F5 e Palo Alto Networks, che hanno risolto solo dopo notifica diretta. L’episodio evidenzia come ambienti di test non isolati possano diventare punti di ingresso privilegiati verso asset critici.

Una lezione chiara: patch, isolamento e IAM non sono opzionali

I casi SmarterMail, Fortinet e Zendesk mostrano una dinamica comune: la velocità di sfruttamento post-patch è ormai quasi immediata, e qualsiasi esposizione non necessaria diventa un bersaglio. Le organizzazioni devono applicare aggiornamenti senza ritardi, isolare rigorosamente gli ambienti di test, ridurre i privilegi IAM al minimo indispensabile e monitorare attivamente i log nelle ore successive ai rilasci di sicurezza. In un ecosistema sempre più automatizzato, la differenza tra sicurezza e compromissione si misura in giorni, se non in ore.

Domande frequenti su SmarterMail, Fortinet e gli exploit recenti

Perché SmarterMail è stato compromesso subito dopo la patch?

Perché gli attaccanti hanno analizzato rapidamente il fix rilasciato con la Build 9511, ricostruendo il bypass di autenticazione e sfruttando sistemi non ancora aggiornati.

Le patch Fortinet erano inefficaci?

Non del tutto, ma alcune configurazioni SSO sembrano aver permesso exploit anche su versioni aggiornate, rendendo necessaria la disabilitazione temporanea del FortiCloud SSO.

Zendesk è stato violato?

Non nel senso classico. La piattaforma è stata abusata nelle sue funzionalità legittime, trasformandola in un relay di spam credibile attraverso ticket non verificati.

Qual è il rischio delle app di test come DVWA nel cloud?

Se lasciate esposte e collegate a ruoli IAM privilegiati, possono diventare un punto di pivot verso storage, segreti e infrastrutture di produzione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.