Telnet CVE-2026-24061 espone quasi 800.000 server Telnet a accessi remoti non autenticati a causa di una falla critica in GNU InetUtils, mentre VMware vCenter Server entra nel catalogo delle vulnerabilità sfruttate attivamente dalla Cisa e l’ecosistema npm viene colpito da PackageGate, un nuovo bypass delle difese introdotte dopo Shai-Hulud. Il risultato è una convergenza di rischi che coinvolge sistemi legacy, infrastrutture di virtualizzazione e supply chain dello sviluppo software, con impatti diretti sulla sicurezza operativa nel 2026.

Cosa leggere

La vulnerabilità Telnet CVE-2026-24061 in GNU InetUtils

La vulnerabilità CVE-2026-24061 colpisce GNU InetUtils nelle versioni dalla 1.9.3 alla 2.7 e riguarda il servizio telnetd, ancora presente su numerosi sistemi legacy e dispositivi IoT. Il problema nasce dal modo in cui telnetd invoca il binario /usr/bin/login, passando direttamente il valore della variabile USER fornita dal client. Un attaccante può inviare un valore appositamente costruito, come “-f root”, sfruttando il parametro --login per forzare un login automatico come root senza autenticazione. Questo comportamento consente l’ottenimento immediato di una shell root, trasformando l’esposizione Telnet in un compromesso completo del sistema.

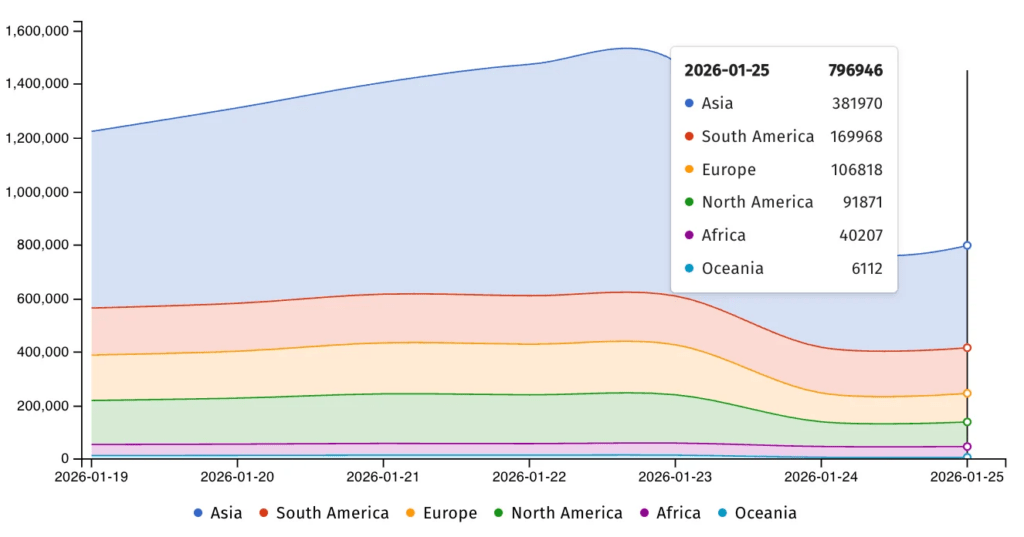

La patch è stata rilasciata con GNU InetUtils 2.8 il 20 gennaio, dopo la segnalazione di Simon Josefsson, ma la finestra di sfruttamento si è aperta quasi immediatamente. Gli attacchi sono iniziati il 21 gennaio, dimostrando quanto rapidamente gli attori malevoli siano in grado di integrare nuove vulnerabilità nei propri tool automatizzati. Secondo Shadowserver, oltre 800.000 indirizzi IP risultano esposti con impronte Telnet attive, con una distribuzione geografica che vede circa 380.000 sistemi in Asia, quasi 170.000 in Sud America e oltre 100.000 in Europa.

Le attività osservate mostrano pattern di reconnaissance automatizzata seguita da tentativi di deploy di malware Python. Greynoise ha rilevato traffico proveniente da 18 indirizzi IP in almeno 60 sessioni, con abuso della negoziazione IAC per iniettare valori USER malevoli. In circa l’83,3% dei casi, il target è l’account root. Molti tentativi falliscono per la mancanza di binari o directory sui dispositivi compromessi, ma la presenza di input manuale in alcuni casi suggerisce tentativi di adattamento mirato. Il quadro conferma come Telnet, protocollo obsoleto da anni, continui a rappresentare un rischio concreto quando rimane esposto su Internet.

Exploit attivo su VMware vCenter Server e intervento Cisa

In parallelo, la Cisa ha aggiunto CVE-2024-37079 al catalogo delle vulnerabilità sfruttate attivamente. La falla interessa VMware vCenter Server ed è causata da un heap overflow nel protocollo Dcerpc, che consente a un attaccante remoto di eseguire codice arbitrario inviando pacchetti appositamente costruiti. L’exploit richiede solo accesso di rete, senza privilegi e senza interazione dell’utente, rendendo il vettore particolarmente pericoloso in ambienti esposti.

CVE-2024-37079 Broadcom VMware vCenter Server Out-of-bounds Write Vulnerability

Broadcom ha rilasciato le patch a giugno 2024 per le versioni supportate di vCenter Server e VMware Cloud Foundation, confermando però la presenza di exploit in the wild e l’assenza di workaround alternativi. La Cisa ha imposto alle agenzie federali statunitensi di applicare le mitigazioni entro il 13 febbraio, in base alla direttiva BOD 22-01, coinvolgendo enti come Dipartimento di Stato, Giustizia, Energia e Homeland Security. L’urgenza è legata al ruolo centrale di vCenter Server, che gestisce host ESXi, macchine virtuali e reti, rendendo possibile un compromesso esteso dell’infrastruttura in caso di sfruttamento riuscito.

Questo episodio si inserisce in un pattern ormai evidente. Negli ultimi mesi, prodotti VMware sono stati ripetutamente al centro di campagne di sfruttamento, incluse vulnerabilità attribuite a gruppi sponsorizzati da Stati e difetti critici in NSX segnalati da NSA e Microsoft. Per le organizzazioni, la priorità è diventata il patching rapido, accompagnato da monitoraggio dei log e test controllati in ambienti di staging per evitare interruzioni operative.

PackageGate e il bypass delle difese npm dopo Shai-Hulud

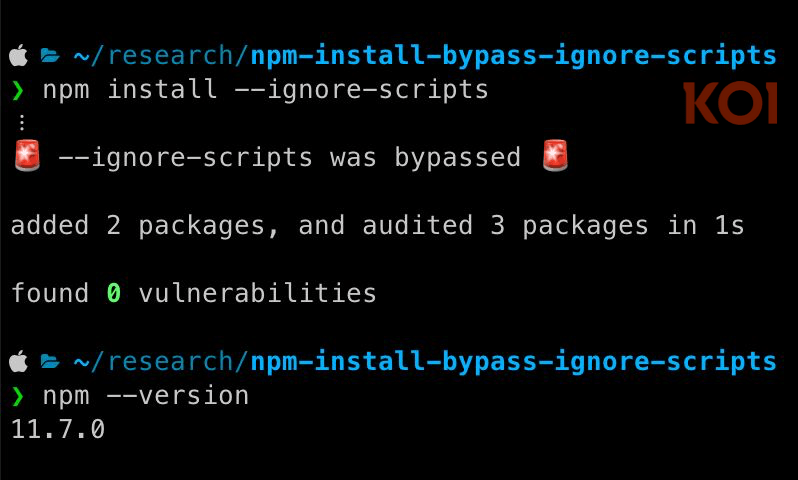

Sul fronte della supply chain, i ricercatori di Koi hanno identificato PackageGate, una tecnica che consente di bypassare le difese introdotte dopo l’attacco Shai-Hulud del settembre 2025. Quella campagna aveva compromesso inizialmente 187 pacchetti npm, saliti poi a oltre 500, esponendo circa 400.000 segreti in 30.000 repository GitHub. In risposta, GitHub e npm avevano rafforzato le contromisure, spingendo su –ignore-scripts, integrità dei lockfile e pratiche di publishing più restrittive.

PackageGate dimostra che queste misure non sono sufficienti quando entrano in gioco dipendenze Git. In npm, un repository Git può includere un file .npmrc malevolo capace di ridefinire il path del binario Git, consentendo l’esecuzione di codice arbitrario anche con gli script di lifecycle disabilitati. I ricercatori hanno realizzato una proof-of-concept di reverse shell, mostrando come il bypass sia pratico e immediatamente sfruttabile.

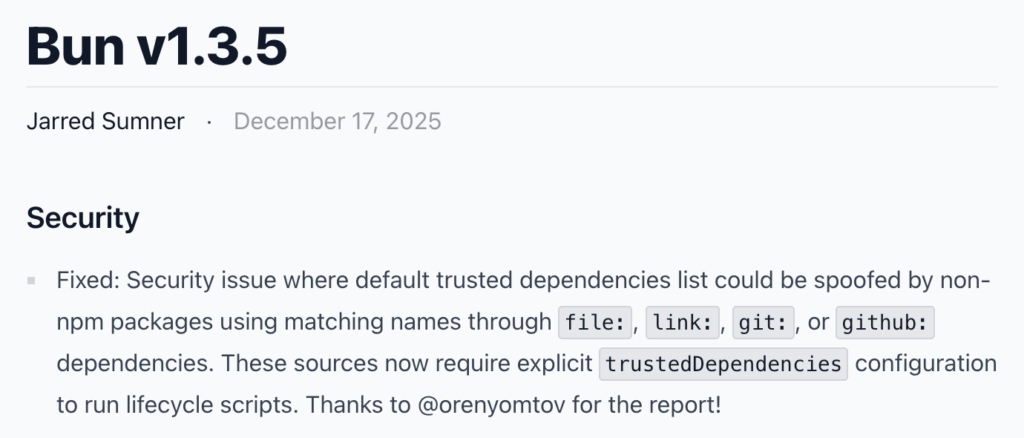

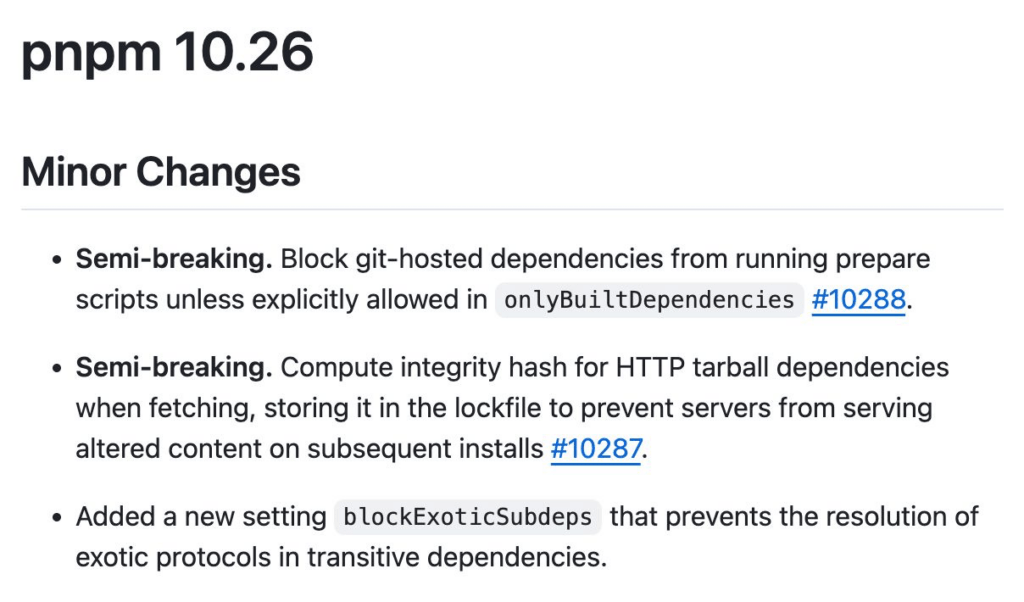

Il comportamento varia tra gli strumenti. pnpm e vlt presentano bypass differenti, inclusa la possibilità di aggirare l’integrità dei lockfile. Bun ha corretto il problema con la versione 1.3.5, mentre vlt e pnpm hanno rilasciato fix successivi, associati alle CVE-2025-69263 e CVE-2025-69264. npm, invece, ha respinto il report su HackerOne, definendo il comportamento “works as expected” e attribuendo agli utenti la responsabilità del vetting delle dipendenze. GitHub ha dichiarato di essere al lavoro su ulteriori mitigazioni, ma al momento il rischio resta concreto per chi utilizza dipendenze Git senza controlli approfonditi.

Impatto combinato su infrastrutture critiche e sviluppo software

Considerate insieme, queste vulnerabilità mostrano una convergenza preoccupante. Telnet CVE-2026-24061 evidenzia quanto i protocolli legacy continuino a rappresentare un rischio sistemico. CVE-2024-37079 su VMware vCenter Server dimostra la fragilità delle piattaforme di gestione centralizzata, dove una singola falla può compromettere interi data center. PackageGate mette in discussione la fiducia nelle pipeline di sviluppo automatizzate, mostrando come anche le difese più recenti possano essere aggirate.

Un accesso root via Telnet può diventare un punto di pivot verso reti interne. Un exploit su vCenter Server può facilitare ransomware su larga scala o operazioni di spionaggio persistente. Un bypass npm può introdurre codice malevolo direttamente nella CI/CD, con effetti che si propagano fino ai prodotti finali. Nel 2026, la superficie di attacco non è più limitata a un singolo dominio tecnologico, ma attraversa infrastrutture, cloud e sviluppo software.

Domande frequenti su Telnet CVE-2026-24061

Che cosa permette di fare la vulnerabilità Telnet CVE-2026-24061?

La vulnerabilità consente a un attaccante remoto di ottenere accesso root senza autenticazione sfruttando il modo in cui telnetd passa la variabile USER al binario di login. In presenza del servizio Telnet esposto, l’exploit porta a una compromissione completa del sistema.

Perché ci sono ancora così tanti server Telnet esposti nel 2026?

Molti sistemi legacy e dispositivi IoT utilizzano ancora Telnet per motivi storici o di compatibilità. Spesso questi apparati non vengono aggiornati per anni, lasciando servizi obsoleti esposti su Internet senza adeguate misure di sicurezza.

Quanto è grave l’exploit attivo su VMware vCenter Server?

L’exploit su vCenter Server è critico perché consente esecuzione di codice remoto senza privilegi su un componente centrale dell’infrastruttura virtuale. Un attacco riuscito può compromettere host ESXi, macchine virtuali e reti interne, con impatti estesi.

In che modo PackageGate aggira le difese npm introdotte dopo Shai-Hulud?

PackageGate sfrutta dipendenze Git contenenti file .npmrc malevoli per ridefinire il path del binario Git. Questo consente l’esecuzione di codice anche quando gli script di installazione sono disabilitati, bypassando le difese basate su –ignore-scripts e lockfile.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.