PeckBirdy è un framework JScript-based utilizzato da gruppi di minaccia allineati alla Cina per sfruttare LOLBins nativi di Windows e condurre operazioni di spionaggio avanzato, come rivelato da Trend Micro. Lo strumento è attivo almeno dal 2023, con iniezioni osservate su siti web cinesi, in particolare nel settore del gambling, e rappresenta una piattaforma estremamente flessibile capace di operare in browser, MSHTA, WScript e ambienti locali, adattando il proprio comportamento al contesto di esecuzione per massimizzare stealth e persistenza.

Cosa leggere

La scoperta di PeckBirdy e il contesto operativo

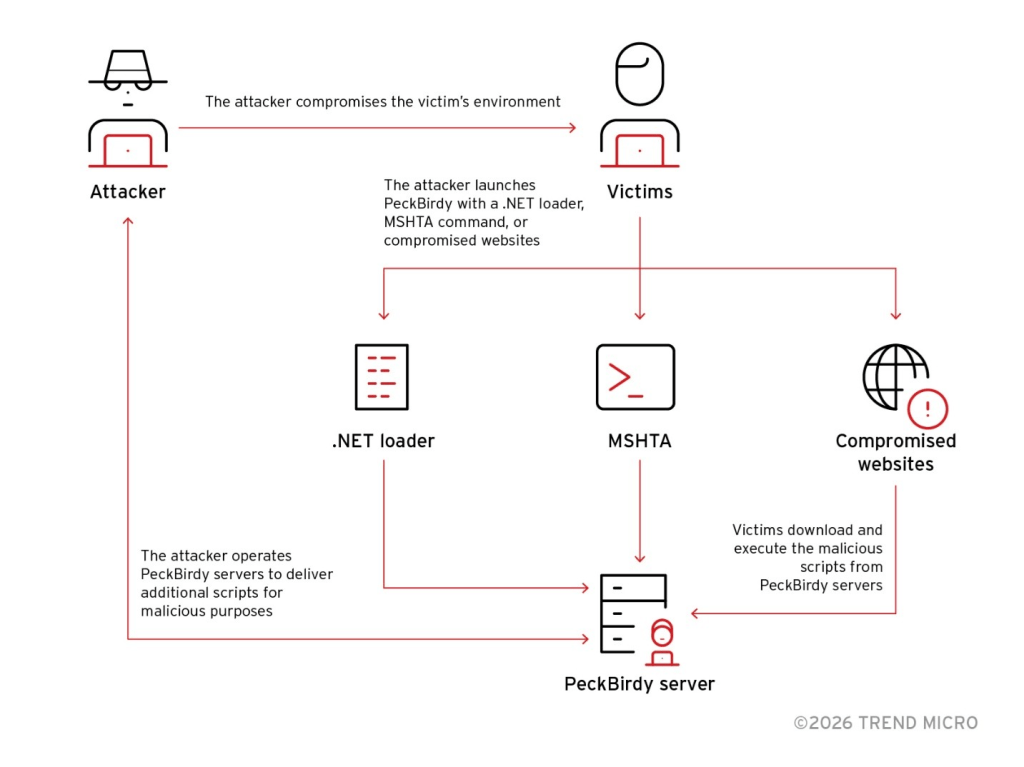

Trend Micro ha identificato PeckBirdy durante l’analisi di una serie di iniezioni JavaScript persistenti su siti web cinesi compromessi, osservate a partire dal 2023. Questi script, apparentemente innocui, reindirizzavano i browser delle vittime verso server remoti controllati dagli attaccanti, dai quali veniva scaricato il framework principale. L’analisi ha rivelato pattern ricorrenti che hanno permesso di ricondurre le attività a un’unica piattaforma modulare, progettata per fungere da framework di comando e controllo script-based.

I ricercatori hanno distinto due campagne principali. La prima, denominata SHADOW-VOID-044, è focalizzata sull’industria del gambling cinese e utilizza PeckBirdy per distribuire finte pagine di aggiornamento di Google Chrome, con l’obiettivo di indurre l’utente a installare backdoor persistenti. La seconda, SHADOW-EARTH-045, osservata a partire da luglio 2024, colpisce entità governative e organizzazioni private asiatiche, sfruttando PeckBirdy per harvesting di credenziali e movimento laterale attraverso l’abuso di MSHTA.

Trend Micro ha presentato pubblicamente questi risultati alla HitCon conference nell’agosto 2025, evidenziando come PeckBirdy rappresenti un’evoluzione significativa nelle tattiche APT cinesi, sempre più orientate all’uso di script nativi e binari legittimi per ridurre la superficie di rilevamento.

Architettura tecnica di PeckBirdy e compatibilità estesa

Dal punto di vista tecnico, PeckBirdy è progettato per la massima compatibilità. Il framework utilizza ECMAScript 3, una scelta deliberata che garantisce l’esecuzione anche su ambienti legacy, browser obsoleti e runtime limitati. Questa decisione architetturale consente al malware di operare efficacemente in contesti eterogenei, dai browser web ai componenti di scripting di Windows.

Il framework è in grado di rilevare dinamicamente l’ambiente di esecuzione. In presenza dell’oggetto window, opera come payload browser-based; se rileva MSHTA o WScript, abilita funzionalità di accesso locale; in contesti server-side, analizza header e risposte per identificare ambienti ASP o runtime simili. Questa environment awareness permette a PeckBirdy di adattare il proprio comportamento, evitando azioni rumorose in contesti restrittivi e abilitando operazioni più invasive quando possibile.

La configurazione è embedded all’interno dello script e include host C&C, porta e attack ID, quest’ultimo rappresentato da una stringa casuale di 32 caratteri. Sono presenti meccanismi di retry logic e heartbeat, che consentono al framework di mantenere la sessione attiva anche in presenza di interruzioni di rete o controlli intermittenti.

Comunicazione C&C e tecniche di evasione

La comunicazione di PeckBirdy privilegia l’uso di WebSocket, un canale bidirezionale che consente interazioni rapide e persistenti con il server di comando e controllo. Durante l’inizializzazione, il framework invia informazioni come dominio, URL visitato e ID di sessione, stabilendo un contesto operativo per l’attaccante. I payload di risposta vengono cifrati con AES, utilizzando l’attack ID come chiave, e successivamente codificati in Base64, rendendo l’analisi del traffico significativamente più complessa.

In caso di fallimento del canale principale, PeckBirdy implementa meccanismi di fallback. Tra questi figurano l’uso di Adobe Flash ActiveX per la creazione di socket TCP diretti e tecniche Comet HTTP/AJAX per il polling continuo. Questa ridondanza assicura resilienza anche in ambienti con restrizioni di rete o filtri applicativi.

Il framework genera un ID vittima univoco. In ambienti locali, raccoglie informazioni hardware come motherboard e hard drive, calcolando un hash MD5 per identificare in modo stabile il sistema. In contesti browser, dove l’accesso all’hardware non è possibile, genera una stringa casuale di 32 caratteri, memorizzata in cookie con prefisso Hm_lvt__ o in un file unique_id nella directory temporanea di Windows. Questo approccio consente il tracciamento persistente anche senza installazione tradizionale.

Payload secondari e sfruttamento dei LOLBins

Uno degli aspetti più pericolosi di PeckBirdy è la sua funzione di delivery framework. Una volta stabilita la comunicazione C&C, il sistema è in grado di distribuire script di secondo stadio per una vasta gamma di operazioni. Questi includono furto di cookie, apertura di reverse shell, credential harvesting e lo sfruttamento di vulnerabilità browser come CVE-2020-16040 in Google Chrome.

Il framework fa largo uso di LOLBins come MSHTA, ScriptControl .NET e componenti nativi di Windows per eseguire codice senza introdurre nuovi binari sospetti. In alcune campagne, PeckBirdy è stato utilizzato per distribuire backdoor Electron-based e componenti JavaScript in grado di persistere nel profilo utente o di iniettarsi dinamicamente nelle sessioni attive.

Questa capacità di adattare il payload al contesto, unita all’uso di strumenti nativi, consente agli attaccanti di evitare detection statica e di operare sotto il radar delle soluzioni di sicurezza tradizionali.

Connessioni con altri malware e ecosistema APT cinese

Trend Micro ha collegato PeckBirdy a un ecosistema più ampio di malware APT cinesi. Tra i payload distribuiti figurano HOLODONUT, una backdoor .NET modulare caricata tramite il downloader NEXLOAD, e MKDOOR, un malware suddiviso in componenti di download e backdoor che aggiunge se stesso alle esclusioni di Microsoft Defender e maschera il traffico C&C come comunicazioni verso servizi Microsoft.

In alcune campagne, PeckBirdy è stato osservato in combinazione con GRAYRABBIT, associato all’intrusion set UNC3569, e con infrastrutture che mostrano similitudini con Earth Lusca, Earth Baxia ed Earth Minotaur. L’uso di Cobalt Strike firmato con certificati rubati sudcoreani rafforza ulteriormente l’attribuzione a gruppi APT ben finanziati e coordinati.

Queste connessioni indicano che PeckBirdy non è un tool isolato, ma un framework centrale utilizzato per l’accesso iniziale e la distribuzione di capability più avanzate, all’interno di operazioni coordinate e di lungo periodo.

Indicatori di compromissione e difficoltà di rilevamento

Gli indicatori associati a PeckBirdy includono domini C&C dinamici, pattern di comunicazione WebSocket cifrata, cookie con prefisso Hm_lvt__ e file unique_id nelle directory temporanee. Tuttavia, l’uso di attack ID casuali e configurazioni variabili rende inefficaci le blacklist statiche.

I backdoor correlati, come HOLODONUT e MKDOOR, introducono ulteriori IOC, tra cui comandi specifici, pattern di traffico HTTP e modifiche alle policy di sicurezza locali. Trend Micro sottolinea come il rilevamento comportamentale e il threat hunting proattivo siano fondamentali per individuare questo tipo di minacce, data la loro capacità di mimetizzarsi come traffico legittimo e script innocui.

Domande frequenti su PeckBirdy

Che cos’è PeckBirdy e perché è pericoloso?

PeckBirdy è un framework JScript-based utilizzato da gruppi APT cinesi per sfruttare LOLBins, stabilire canali C&C e distribuire payload di spionaggio. È pericoloso perché opera con strumenti nativi, riducendo drasticamente le possibilità di rilevamento.

In quali ambienti può operare PeckBirdy?

Il framework è progettato per funzionare in browser web, MSHTA, WScript e ambienti locali Windows. Rileva dinamicamente il runtime e adatta le proprie funzionalità al contesto, passando da semplice harvesting a operazioni locali invasive.

Quali campagne sono state collegate a PeckBirdy?

Trend Micro ha identificato due campagne principali: SHADOW-VOID-044, focalizzata sul settore gambling cinese con finte pagine di update Chrome, e SHADOW-EARTH-045, rivolta a governi e organizzazioni asiatiche per spionaggio e movimento laterale.

Come possono le organizzazioni difendersi da PeckBirdy?

La difesa richiede monitoraggio comportamentale, controllo rigoroso dell’uso di LOLBins, analisi del traffico WebSocket anomalo e integrazione di threat intelligence aggiornata. La semplice firma antivirus non è sufficiente contro un framework così adattivo.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.