Stanley rappresenta un salto di qualità nel malware-as-a-service orientato al browser: un toolkit russo messo in vendita tra 1.834 e 5.501 euro che non offre solo codice malevolo, ma una promessa commerciale estremamente pericolosa, ovvero la garanzia di pubblicazione su Chrome Web Store di estensioni apparentemente legittime. Nelle prime settimane del 2026, mentre campagne come DarkSpectre colpiscono milioni di utenti e casi come CrashFix dimostrano l’efficacia del social engineering via browser, Stanley si inserisce come piattaforma “chiavi in mano” capace di spoofare siti web, iniettare contenuti, controllare la navigazione e inviare notifiche push direttamente dal browser della vittima. Il risultato è un modello industriale che sposta il rischio dall’attaccante al venditore del toolkit e sfrutta una debolezza strutturale: la fiducia implicita nelle estensioni approvate dagli store ufficiali.

Cosa leggere

La scoperta di Stanley e il contesto delle minacce browser-based

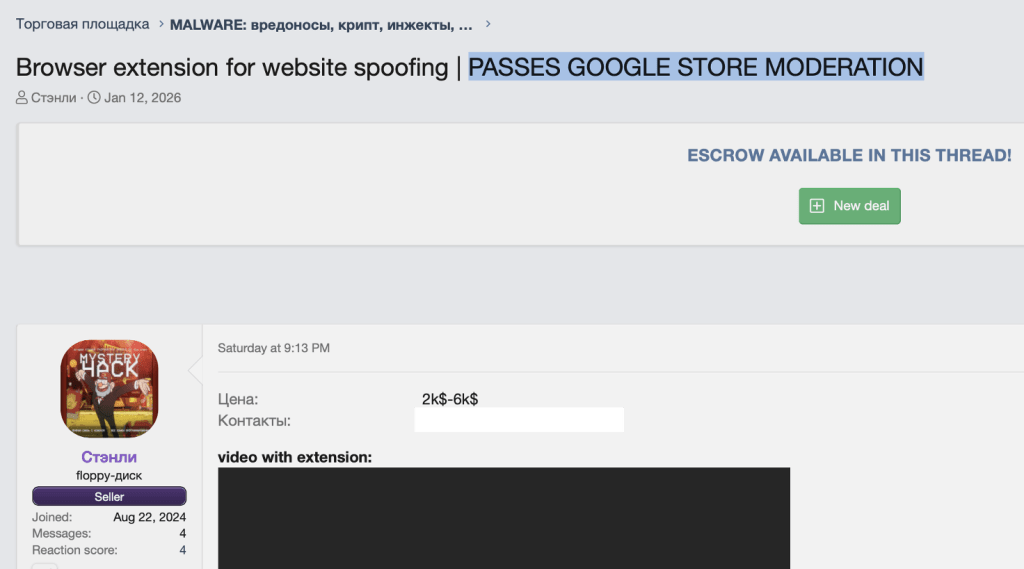

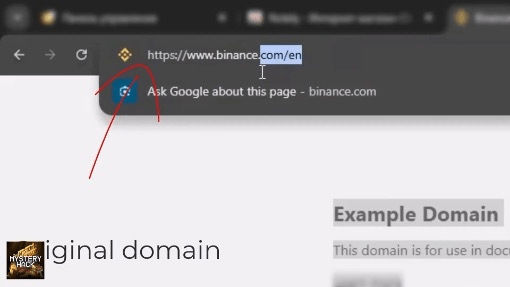

La prima traccia pubblica di Stanley emerge il 12 gennaio 2026 su un forum cybercrime russo, dove il venditore, con alias Стэнли, pubblica un annuncio corredato da video dimostrativo. Il filmato mostra attacchi di spoofing completi contro servizi ad alta sensibilità finanziaria come Binance e Coinbase, eseguiti non tramite phishing tradizionale, ma attraverso un’estensione browser installata e approvata. Questo dettaglio è cruciale: Stanley non si limita a fornire un payload, ma promette l’accesso al canale di distribuzione più efficace possibile, lo store ufficiale di Google.

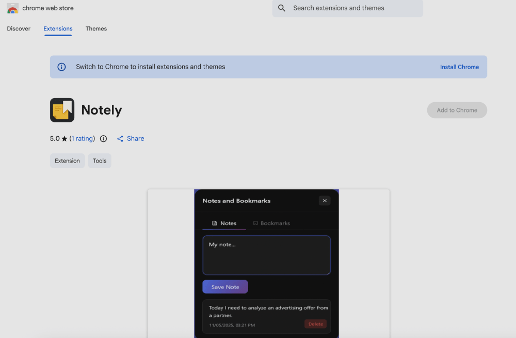

Il 21 gennaio 2026, Varonis identifica il toolkit e notifica Chrome Web Store e i provider di hosting coinvolti. Il C2 principale va offline il giorno successivo, ma l’estensione resta attiva sugli endpoint, dimostrando quanto il danno persista anche dopo un takedown parziale. Stanley si presenta come Notely, una presunta app di note e bookmark, con funzionalità reali sufficienti a giustificare permessi invasivi e a raccogliere recensioni positive prima dell’attivazione delle componenti malevole. In questo modo, il toolkit si inserisce perfettamente nella traiettoria già vista con DarkSpectre, che a dicembre 2025 ha compromesso 8,8 milioni di utenti, e con CrashFix, che ha spinto vittime ignare a installare trojan di accesso remoto mascherati da strumenti di supporto.

Il marketplace di Stanley e il prezzo dell’elusione

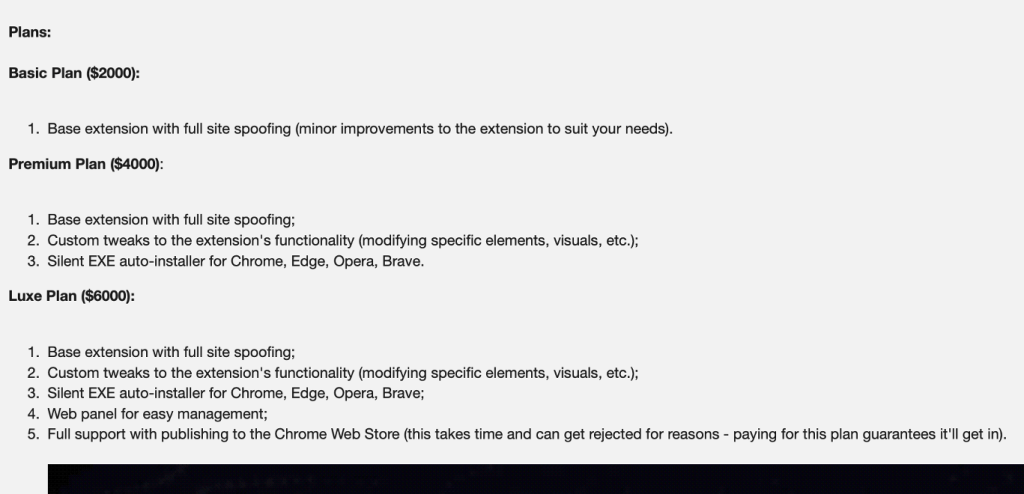

Stanley viene venduto come prodotto a livelli, con un prezzo che parte da circa 1.834 euro per arrivare a 5.501 euro nella versione premium. Il valore reale non è nel codice, ma nella garanzia commerciale: la promessa di superare la moderazione del Chrome Web Store. La versione premium include personalizzazione completa, pannello di controllo C2 e, soprattutto, la certezza di pubblicazione dell’estensione malevola. Questo sposta il rischio operativo: chi acquista Stanley non deve più preoccuparsi di test, rifiuti o ban iniziali, perché il venditore implicitamente dichiara di possedere un metodo ripetibile per eludere le revisioni di Google.

Questa dinamica abbassa drasticamente la barriera d’ingresso. Non servono competenze avanzate di sviluppo o conoscenze approfondite delle policy degli store: il toolkit consente a scammer individuali e a gruppi organizzati di lanciare campagne sofisticate sfruttando un’infrastruttura già collaudata. È lo stesso principio che ha trasformato il ransomware in un mercato industriale, ora applicato al browser come endpoint primario.

Il pannello di controllo C2 e la gestione delle infezioni

Uno degli elementi più rilevanti di Stanley è il pannello di controllo web-based, progettato per semplificare la gestione delle vittime. Ogni infezione viene identificata tramite indirizzo IP, con stato online/offline e timestamp di ultima attività. Gli operatori possono selezionare singole vittime e definire regole di hijacking estremamente granulari: un URL sorgente legittimo viene associato a un URL target di phishing, permettendo di decidere chi colpire, quando e con quale contenuto.

Il pannello consente anche l’invio di notifiche push che appaiono come messaggi nativi del browser. Nel video demo, l’avviso “nuovo bookmark disponibile” viene usato come esca per spingere l’utente a interagire, sfruttando la fiducia implicita nei messaggi generati da Chrome stesso. La comunicazione con il C2 avviene tramite polling persistente ogni dieci secondi, con endpoint dedicati alla sincronizzazione delle note, alla consegna delle notifiche e alla gestione dei domini di backup, garantendo resilienza anche in caso di blocchi o takedown parziali.

Analisi tecnica dell’estensione Stanley

L’analisi di Varonis su un campione di Notely 1.0 mostra un’estensione formalmente funzionale, ma dotata di permessi estremamente estesi. Le autorizzazioni includono accesso a tabs, webNavigation, storage, notifications, scripting e soprattutto host_permissions su <all_urls>, che consente l’interazione con qualsiasi sito visitato. I content scripts vengono iniettati su tutte le pagine con esecuzione a document_start, prima ancora che il contenuto legittimo venga caricato.

Il meccanismo di attacco principale utilizza overlay iframe fullscreen. La funzione che intercetta la navigazione impedisce l’unload della pagina, nasconde il contenuto originale e carica un iframe che punta al sito di phishing. L’utente vede l’URL corretto nella barra degli indirizzi, ma interagisce con un contenuto completamente controllato dall’attaccante. Le protezioni come X-Frame-Options e Content Security Policy vengono aggirate, consentendo l’embedding di pagine che normalmente lo vieterebbero. Il codice contiene commenti in russo e una gestione degli errori minimale, segno che il valore del prodotto non è l’eleganza tecnica ma l’efficacia operativa e la capacità di passare inosservato nelle fasi iniziali.

Difese contro Stanley e il problema strutturale delle estensioni

La risposta difensiva più efficace contro Stanley non è reattiva, ma preventiva. In ambito enterprise, l’unica misura realmente solida è l’allowlisting rigoroso delle estensioni, tramite Chrome Enterprise o Edge for Business, consentendo solo componenti espressamente approvate. Questo approccio introduce overhead operativo, ma riduce drasticamente la superficie d’attacco in ambienti BYOD e SaaS-first, dove il browser è ormai l’endpoint principale.

Per gli utenti individuali, la mitigazione passa da un audit costante delle estensioni installate e dalla rimozione di strumenti superflui. Permessi come <all_urls>, accesso alla cronologia e iniezione di script su tutte le pagine dovrebbero essere considerati segnali di allarme. Tuttavia, il problema resta sistemico: il modello “review once, update anytime” consente a un’estensione di passare legittima e diventare malevola tramite aggiornamenti successivi. Finché questa architettura resterà invariata, toolkit come Stanley continueranno a prosperare.

Impatto di Stanley sul panorama cyber 2026

Stanley non è un caso isolato, ma un indicatore di tendenza. L’economia delle estensioni browser si sta trasformando in un canale privilegiato per attacchi di phishing avanzato, furto di credenziali e compromissione di sessioni, con un livello di scalabilità paragonabile alle grandi campagne malware. La possibilità di acquistare l’accesso allo store ufficiale mina la fiducia degli utenti nei badge di verifica e nelle recensioni, rendendo più difficile distinguere il legittimo dal malevolo.

In un contesto in cui DarkSpectre, CrashFix e ora Stanley dimostrano un coordinamento crescente, il browser diventa il punto di rottura tra sicurezza tradizionale ed esposizione reale. Stanley, con il suo prezzo relativamente accessibile e la promessa di distribuzione garantita, democratizza attacchi che fino a poco tempo fa richiedevano competenze e infrastrutture avanzate. Per imprese e utenti, il messaggio è chiaro: la sicurezza del browser non è più un tema marginale, ma un fronte critico che richiede controlli strutturali, policy rigide e una revisione profonda del modello di fiducia sugli store ufficiali.

Domande frequenti su Stanley

Cos’è Stanley e perché è diverso da altri malware per browser?

Stanley è un toolkit malware-as-a-service che non si limita a fornire codice, ma vende un pacchetto completo che include distribuzione garantita su Chrome Web Store. Questo lo rende più pericoloso di molte estensioni malevole tradizionali, perché sfrutta la fiducia degli utenti negli store ufficiali e abbassa drasticamente la barriera d’ingresso per gli attaccanti.

In che modo Stanley riesce a spoofare siti senza cambiare l’URL?

Stanley utilizza overlay iframe fullscreen iniettati dall’estensione. Il contenuto originale della pagina viene nascosto e sostituito da un iframe che carica il sito di phishing. L’URL nella barra rimane quello legittimo, inducendo l’utente a credere di essere sul sito corretto mentre interagisce con contenuti controllati dall’attaccante.

Perché la garanzia di pubblicazione sul Chrome Web Store è così critica?

La garanzia sposta il rischio operativo dall’attaccante al venditore del toolkit. Chi acquista Stanley non deve preoccuparsi di eludere le revisioni di Google, perché il servizio promette un metodo ripetibile per superarle. Questo rende il modello scalabile e attraente anche per criminali con competenze tecniche limitate.

Qual è la difesa più efficace contro estensioni come Stanley?

In ambito aziendale, la difesa più solida è l’allowlisting delle estensioni, consentendo solo quelle approvate esplicitamente. Per gli utenti individuali, è fondamentale ridurre il numero di estensioni installate e diffidare di quelle che richiedono permessi globali come accesso a tutti i siti o alla cronologia di navigazione.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.