Microsoft zero-day Office è il fulcro di una settimana particolarmente delicata per l’ecosistema Microsoft, costretta a intervenire su più fronti contemporaneamente. Da un lato, una vulnerabilità zero-day in Office sfruttata attivamente per l’esecuzione di codice remoto; dall’altro, problemi di avvio critici in Windows 11 dopo gli aggiornamenti di gennaio 2026 e freeze gravi in Outlook risolti solo con un update out-of-band. Sullo sfondo, una catena di infezione innovativa basata su fake CAPTCHA sta distribuendo Amatera stealer, un malware specializzato nel furto di credenziali, cookie di sessione e wallet crypto. Il quadro che emerge è chiaro: patching tempestivo e consapevolezza dell’utente sono tornati a essere fattori determinanti per ridurre l’esposizione.

Cosa leggere

La vulnerabilità zero-day in Office sfruttata in the wild

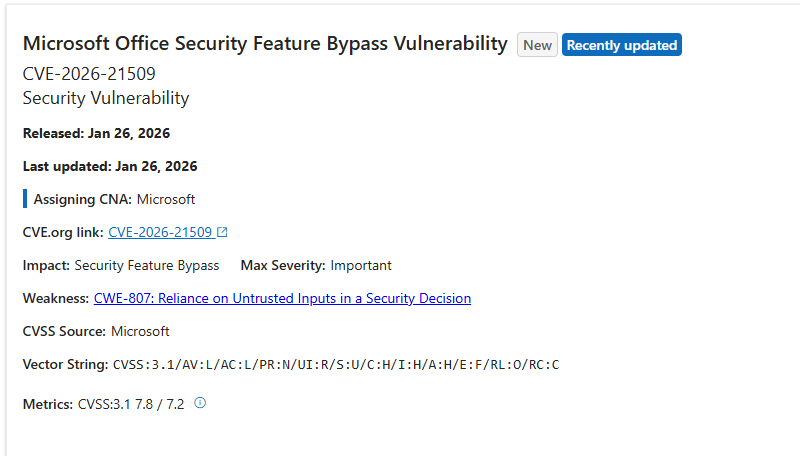

La falla corretta da Microsoft è identificata come CVE-2026-24001 e riguarda componenti core di Microsoft Office. Si tratta di una zero-day perché gli attaccanti la stavano già sfruttando prima del rilascio della patch. Il bug consente Remote Code Execution semplicemente inducendo la vittima ad aprire un documento Office manipolato, tipicamente Word o Excel veicolati tramite campagne di phishing mirato.

Il punto critico è che l’exploit agisce su meccanismi legacy di parsing ancora presenti nella suite Office, permettendo l’esecuzione di payload malevoli con i privilegi dell’utente. In diversi casi osservati, l’apertura del documento porta all’installazione di malware persistente, utilizzato come primo stadio per ulteriori compromissioni. Microsoft ha confermato che la vulnerabilità è stata sfruttata contro target governativi, finanziari e aziendali, rendendo il rischio particolarmente elevato in ambienti enterprise.

La patch rilasciata copre Office 2016, 2019, 2021 e Microsoft 365 ed è distribuita tramite Microsoft Update. L’azienda raccomanda l’installazione immediata, sottolineando che la finestra di esposizione è stata ridotta solo grazie alla rapidità del fix, non perché l’exploit sia cessato. In ambienti gestiti, Microsoft consiglia di rafforzare temporaneamente le policy che bloccano documenti provenienti da fonti esterne e di monitorare la telemetria per attività anomale.

Windows 11: indagini sui boot loop dopo gli aggiornamenti di gennaio

In parallelo alla gestione dello zero-day Office, Microsoft sta indagando gravi problemi di avvio in Windows 11 segnalati dopo l’installazione degli aggiornamenti di sicurezza di gennaio 2026. Gli utenti colpiti riportano boot loop, schermate blu e impossibilità di raggiungere il desktop, con un impatto significativo su workstation personali e sistemi aziendali.

Le segnalazioni indicano come principali versioni coinvolte 22H2 e 23H2, con una possibile correlazione a una patch identificata come KB5050505, che in alcune configurazioni entra in conflitto con driver grafici o componenti di avvio. Microsoft ha confermato l’apertura di un’indagine ufficiale e ha suggerito, come workaround temporaneo, l’uso della modalità provvisoria o del Recovery Environment per rimuovere l’aggiornamento incriminato.

- Windows 11 25H2 e 24H2: KB5078127 [ Link per il download ]

- Windows 11 23H2: KB5078132 [ Link per il download ]

- Windows 10 23H2 e 22H2: KB5078129 [ Link per il download ]

- Windows Server 2022: KB5078136 [ Link per il download ]

- Windows Server 2025: KB5078135 [ Link per il download ]

- Windows Server 2019: KB5078131 [ Link per il download ]

Questo episodio evidenzia ancora una volta la complessità del modello di aggiornamento Windows: patch necessarie per la sicurezza possono introdurre regressioni critiche, soprattutto in un ecosistema hardware estremamente eterogeneo. Microsoft ha dichiarato di stare lavorando a un fix correttivo e di aver rafforzato i test in laboratorio e nei canali Insider per evitare una diffusione più ampia del problema.

Update out-of-band per Outlook: freeze risolti

A completare il quadro, Microsoft ha rilasciato un update out-of-band per risolvere freeze e blocchi gravi in Microsoft Outlook. Il problema causava arresti dell’applicazione durante l’avvio o durante la ricerca delle email, colpendo in modo particolare utenti enterprise con mailbox di grandi dimensioni.

Il fix, distribuito come KB5050506 tramite il Microsoft Update Catalog, interviene su conflitti introdotti dagli aggiornamenti di gennaio e su problemi legati all’indicizzazione interna di Outlook. Microsoft consiglia l’installazione manuale dell’update e un riavvio del sistema per assicurare l’applicazione corretta della patch. I primi feedback indicano un miglioramento immediato della stabilità, riducendo interruzioni operative in contesti aziendali critici.

Fake CAPTCHA e Amatera stealer: una catena di infezione evoluta

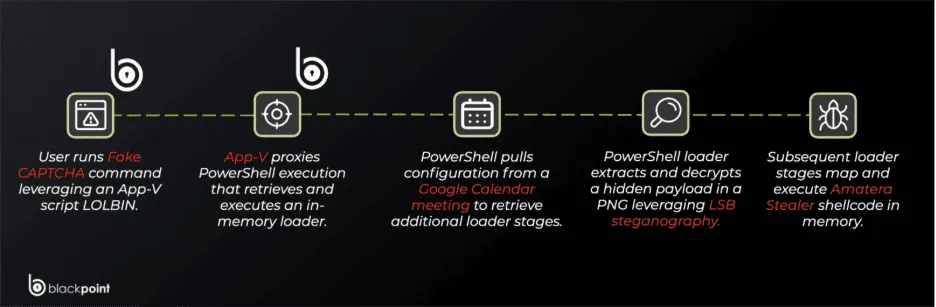

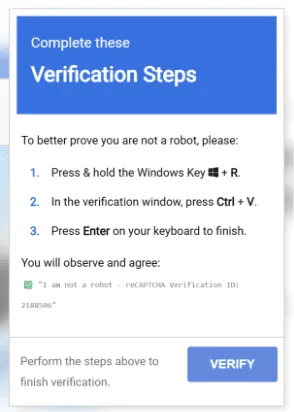

Mentre Microsoft corre ai ripari sul fronte patch, i ricercatori hanno individuato una nuova catena di infezione che sfrutta fake CAPTCHA per distribuire Amatera stealer, un malware mirato ai sistemi Windows. L’attacco inizia spesso con redirect da siti compromessi, inclusi portali per adulti o di pirateria, che portano l’utente su pagine di phishing progettate per imitare CAPTCHA legittimi, inclusi quelli associati a servizi noti.

Una volta interagito con il CAPTCHA falso, script fortemente offuscati avviano il download del payload. Amatera stealer è progettato per rubare credenziali da browser come Chrome ed Edge, cookie di sessione, dati da applicazioni di messaggistica come Telegram e wallet crypto. Il malware implementa tecniche di persistenza tramite registro di sistema, cifratura del traffico verso i server C2 e moduli aggiuntivi per keylogging e screenshot.

Le analisi indicano che questa campagna è altamente scalabile, con infrastrutture di distribuzione automatizzate e aggiornamenti frequenti del payload per evadere antivirus ed EDR. Il caso Amatera mostra come il social engineering stia evolvendo: non più solo email o allegati, ma interazioni apparentemente innocue come un CAPTCHA diventano il vettore iniziale di compromissione.

Un quadro unico di rischio e risposta

Considerati insieme, questi eventi delineano uno scenario coerente. La zero-day di Office dimostra che i componenti legacy restano un bersaglio privilegiato. I problemi di avvio in Windows 11 e i freeze in Outlook ricordano quanto il patching, pur essenziale, possa avere effetti collaterali critici. La campagna fake CAPTCHA con Amatera stealer evidenzia invece il salto di qualità del social engineering, capace di colpire anche utenti attenti.

La risposta di Microsoft è stata rapida sul piano tecnico, ma l’efficacia complessiva dipende da un fattore esterno al vendor: l’adozione tempestiva degli aggiornamenti e la prudenza dell’utente finale. In un contesto di minacce sempre più ibride, la sicurezza non è più solo una questione di patch, ma di comportamenti, configurazioni e consapevolezza continua.

Domande frequenti su Microsoft zero-day Office e Amatera stealer

La vulnerabilità zero-day di Office è già sfruttata attivamente?

Sì. Microsoft ha confermato che CVE-2026-24001 era sfruttata in the wild prima del rilascio della patch, rendendo l’aggiornamento immediato fondamentale per ridurre il rischio di compromissione.

I problemi di boot in Windows 11 sono legati alla patch di sicurezza?

Secondo le prime indagini, il problema è associato a un aggiornamento di gennaio 2026 che può entrare in conflitto con alcuni driver, causando boot loop. Microsoft ha suggerito il rollback temporaneo in attesa di un fix definitivo.

Perché Microsoft ha rilasciato un update out-of-band per Outlook?

I freeze di Outlook erano sufficientemente gravi da interrompere attività lavorative critiche, soprattutto in ambienti enterprise. L’update OOB consente di risolvere il problema senza attendere il ciclo di patch mensile.

Come funziona la catena fake CAPTCHA usata per Amatera stealer?

L’utente viene reindirizzato su una pagina che imita un CAPTCHA legittimo. L’interazione avvia script offuscati che scaricano Amatera stealer, il quale ruba credenziali, cookie e dati sensibili da browser e applicazioni.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.