GoGitter è il punto di ingresso di una campagna APT pakistana che ha preso di mira il governo indiano attraverso operazioni identificate come Gopher Strike e Sheet Attack, documentate nel settembre 2025. L’attacco utilizza una catena multi-stage basata su malware sviluppato in Golang, con un uso sistematico di keying ambientale, infrastrutture legittime come GitHub e tecniche di offuscamento progettate per eludere analisi automatiche e sistemi di difesa tradizionali.

Le operazioni sono state attribuite con media confidenza a un attore pakistano, con forti similarità tattiche e strutturali con APT36, ma sufficienti elementi distintivi suggeriscono l’esistenza di un sottogruppo autonomo o parallelo. L’obiettivo principale è lo spionaggio governativo, con raccolta estensiva di informazioni di sistema, dati utente e capacità di accesso persistente alle reti compromesse.

Cosa leggere

Gopher Strike e Sheet Attack come campagne di spionaggio mirato

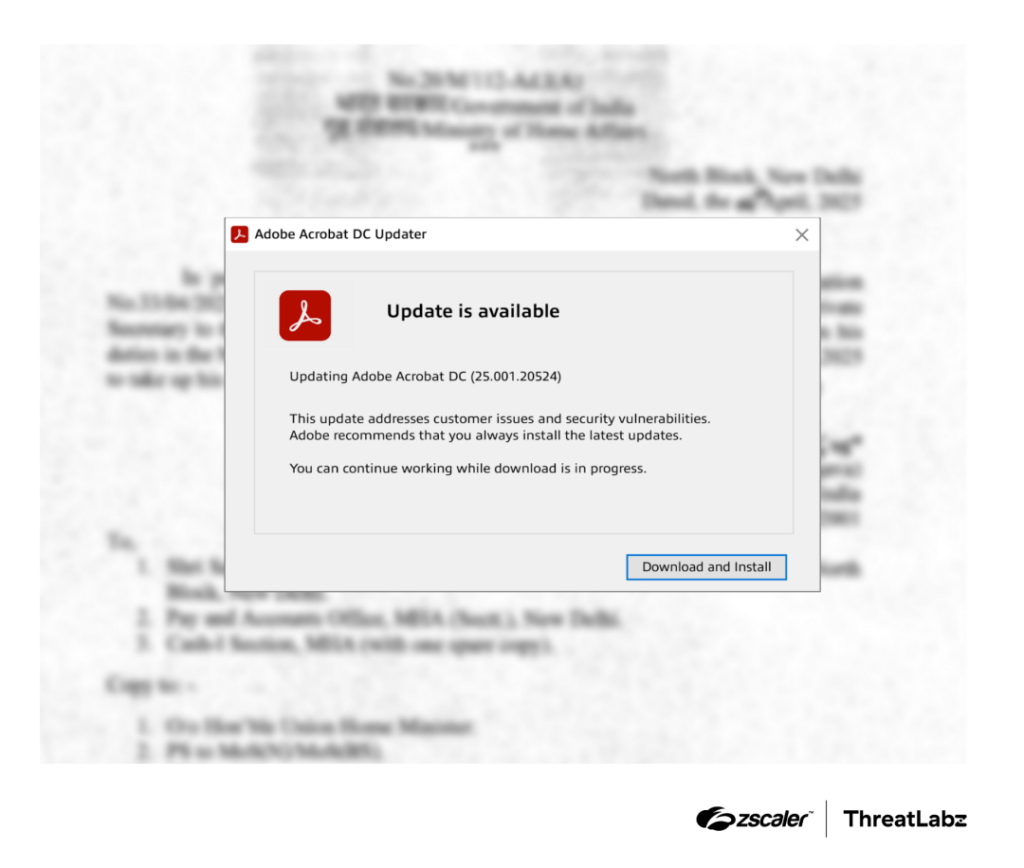

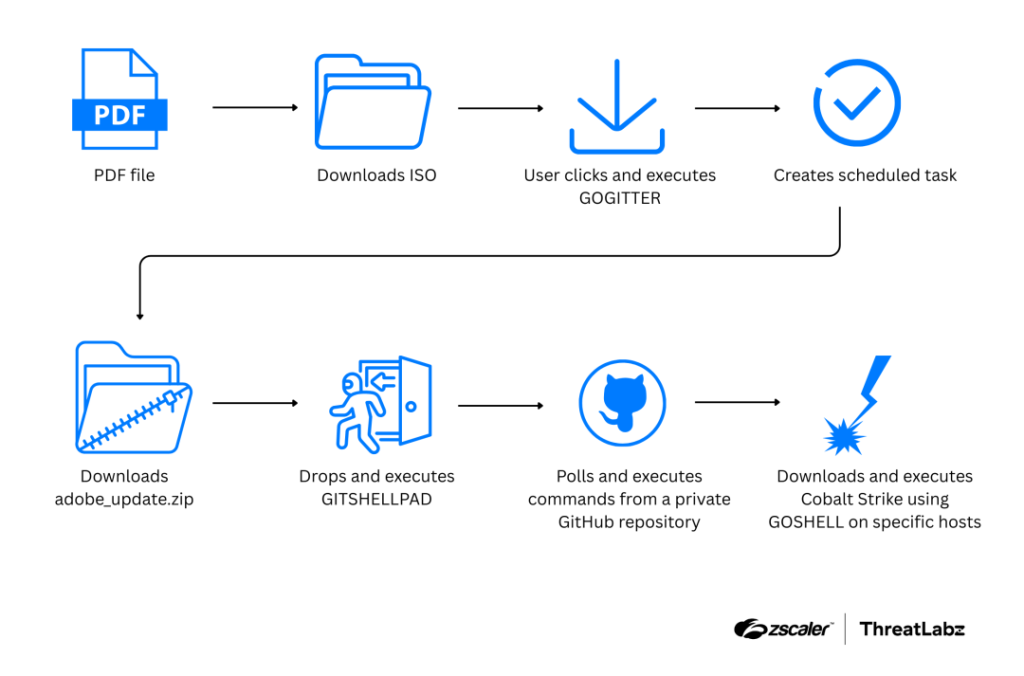

Le campagne Gopher Strike e Sheet Attack sfruttano PDF di spear-phishing costruiti per apparire come documenti ufficiali governativi. I file contengono immagini volutamente sfocate e pulsanti ingannevoli come “Download and Install”, che inducono la vittima a scaricare un file ISO. Questo passaggio non è casuale: l’uso di ISO consente di bypassare il Mark-of-the-Web e ridurre i warning di sicurezza su Windows.

I server di distribuzione implementano una forma avanzata di targeting geografico e ambientale. Il payload viene consegnato solo se la richiesta proviene da indirizzi IP indiani e presenta un User-Agent Windows, escludendo di fatto sandbox cloud, analisi automatizzate e ricercatori esterni. Questa selettività è un indicatore chiave di operazione APT altamente mirata.

Dopo l’infezione iniziale, l’attore invia oltre 200 comandi post-compromissione, coprendo fasi di reconnaissance dettagliata, verifica della rete, download di strumenti aggiuntivi e pulizia degli artefatti per ridurre la visibilità forense.

GoGitter come downloader iniziale e meccanismo di persistenza

GoGitter è un downloader leggero a 64 bit scritto in Golang, progettato per stabilire il primo punto di controllo sul sistema compromesso. Una delle sue funzioni principali è la creazione o il riutilizzo di un file VBScript denominato windows_api.vbs, posizionato in directory pubbliche o in %APPDATA%.

Questo script funge da primo canale C2, interrogando periodicamente endpoint remoti ogni 30 secondi tramite richieste HTTP con User-Agent hardcoded che imitano browser legittimi. Le risposte che iniziano con una stringa specifica vengono eseguite come codice VBScript, consentendo all’attaccante di impartire comandi in modo dinamico.

Per la persistenza, GoGitter crea un task schedulato mascherato da aggiornamento di Microsoft Edge, con esecuzione periodica ogni 50 minuti. Questa tecnica garantisce riattivazione costante del malware anche dopo riavvii del sistema, sfruttando un meccanismo nativo di Windows spesso poco monitorato nelle reti governative legacy.

GitShellPad e l’uso di GitHub come C2 stealth

Il secondo stadio della catena è GitShellPad, una backdoor Golang che utilizza repository GitHub privati come infrastruttura di comando e controllo. Questo approccio rappresenta uno degli elementi più sofisticati dell’operazione, perché sfrutta un servizio ampiamente utilizzato e considerato affidabile all’interno di molte organizzazioni.

Ogni vittima viene registrata creando una directory dedicata nel repository, contenente file codificati in Base64 con informazioni sul sistema. GitShellPad interroga periodicamente un file command.txt per ricevere istruzioni, eseguendo comandi remoti, caricando o scaricando file e restituendo i risultati sempre attraverso commit GitHub.

Questa tecnica rende il traffico difficile da distinguere da attività di sviluppo legittime e complica notevolmente il blocco a livello di rete, poiché richiederebbe limitazioni severe sull’accesso a GitHub, spesso impraticabili in contesti governativi e di ricerca.

GoShell e il caricamento di Cobalt Strike Beacon

Lo stadio finale della catena è GoShell, un loader di shellcode che prepara l’esecuzione di un Cobalt Strike Beacon stageless. GoShell introduce ulteriori livelli di offuscamento, inclusa l’inflazione artificiale del file PE fino a dimensioni anomale, l’uso di byte junk e l’esecuzione condizionata su hostname specifici, impedendo l’attivazione su sistemi non target.

Il loader decodifica e decritta shellcode embedded tramite XOR e tecniche di parsing del formato PE, quindi inietta il payload nel proprio processo usando API di Windows come QueueUserAPC. Il Beacon risultante utilizza profili C2 personalizzati, comunicazioni HTTPS su porta 443 e parametri di sleep e jitter progettati per mimetizzarsi nel traffico web normale.

Con Cobalt Strike, l’attore ottiene controllo completo sul sistema compromesso, inclusa la possibilità di eseguire comandi avanzati, muoversi lateralmente e mantenere accesso a lungo termine per attività di spionaggio strategico.

Catena di infezione e TTP avanzate

L’intera catena di infezione dimostra un livello elevato di coordinazione e pianificazione. Ogni componente ha un ruolo specifico e prepara il terreno per lo stadio successivo, riducendo l’esposizione e massimizzando l’efficacia contro target ad alto valore.

Le TTP includono spear-phishing altamente contestualizzato, uso di ISO per bypassare controlli, keying ambientale, infrastrutture C2 basate su servizi legittimi e malware Golang per portabilità ed efficienza. Questi elementi indicano un attore con risorse, tempo e conoscenza approfondita dei sistemi difensivi indiani.

Attribuzione e contesto geopolitico

L’attribuzione a un APT pakistano si basa su infrastrutture, pattern operativi e similarità con tool storicamente associati ad APT36, noto per operazioni di cyber spionaggio contro l’India. Tuttavia, differenze nel toolset e nelle modalità di comando suggeriscono un’evoluzione o una ramificazione dell’ecosistema APT pakistano.

Queste campagne si inseriscono in un contesto di tensione geopolitica persistente tra India e Pakistan, dove il cyberspazio viene utilizzato come dominio privilegiato per raccolta di intelligence e pressione strategica, riducendo i costi e i rischi di escalation militare diretta.

Implicazioni per la sicurezza governativa

L’uso di GitHub come C2 e di malware Golang evidenzia una tendenza crescente verso infrastrutture “living-off-the-land” e piattaforme cloud legittime per operazioni APT. Per le organizzazioni governative, questo significa che le difese basate solo su blacklist statiche e controlli perimetrali non sono più sufficienti.

La rilevazione richiede monitoraggio comportamentale, analisi delle attività su repository GitHub, controllo dei task schedulati sospetti e restrizioni più severe sul download ed esecuzione di file ISO provenienti da email.

Domande frequenti su GoGitter e gli attacchi APT pakistani

Che cos’è GoGitter e quale ruolo svolge nell’attacco?

GoGitter è un downloader iniziale scritto in Golang che stabilisce la prima persistenza sul sistema compromesso e prepara il terreno per l’installazione di backdoor più avanzate, fungendo da ponte tra il phishing iniziale e il controllo remoto.

Perché gli attaccanti usano GitHub come infrastruttura C2?

GitHub è un servizio legittimo ampiamente utilizzato, spesso consentito senza restrizioni nelle reti governative. Usarlo come C2 rende il traffico difficile da distinguere da attività normali e complica il blocco senza impatti operativi significativi.

In che modo l’attacco evita le sandbox e le analisi automatiche?

La catena utilizza keying ambientale, consegnando i payload solo a IP indiani con User-Agent Windows e limitando l’esecuzione a hostname specifici, impedendo l’attivazione in ambienti di analisi non target.

Qual è il principale obiettivo di queste campagne APT?

L’obiettivo principale è lo spionaggio governativo, con raccolta di informazioni sensibili, mappatura delle reti e mantenimento di accesso persistente per attività di intelligence a lungo termine.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.