HoneyMyte aggiorna CoolClient e segna un salto di qualità nelle capacità operative di uno degli attori APT più persistenti dell’ecosistema asiatico. Conosciuto anche come Mustang Panda o Bronze President, il gruppo ha ampliato il proprio arsenale introducendo stealer browser dedicati, script di esfiltrazione multi-fase e meccanismi di persistenza e sorveglianza sempre più sofisticati. Le nuove campagne, monitorate da Kaspersky, mostrano un’evoluzione che va oltre lo spionaggio tradizionale, puntando al furto sistematico di credenziali, documenti e informazioni di rete da enti governativi e organizzazioni strategiche in Southeast Asia e aree limitrofe.

Cosa leggere

HoneyMyte e il contesto operativo dell’attore APT

HoneyMyte è attivo almeno dal 2022 e si colloca stabilmente nel panorama degli APT cinesi orientati allo spionaggio geopolitico. Nel corso degli anni il gruppo ha impiegato una vasta gamma di tool, tra cui ToneShell, PlugX, Qreverse, CoolClient, Tonedisk e SnakeDisk, adattandoli ai contesti regionali e ai target di interesse. Le campagne più recenti hanno colpito Myanmar, Mongolia, Malesia, Russia e Pakistan, con una particolare concentrazione su ministeri, agenzie governative e infrastrutture sensibili.

Nel 2025 HoneyMyte ha intrapreso una fase di rafforzamento sistematico del toolset, trasformando CoolClient da semplice backdoor di supporto a piattaforma modulare di controllo, sorveglianza ed esfiltrazione. Questo cambiamento indica una strategia orientata alla persistenza a lungo termine e alla raccolta massiva di informazioni, piuttosto che a intrusioni rapide e limitate.

Evoluzione di CoolClient come backdoor secondario

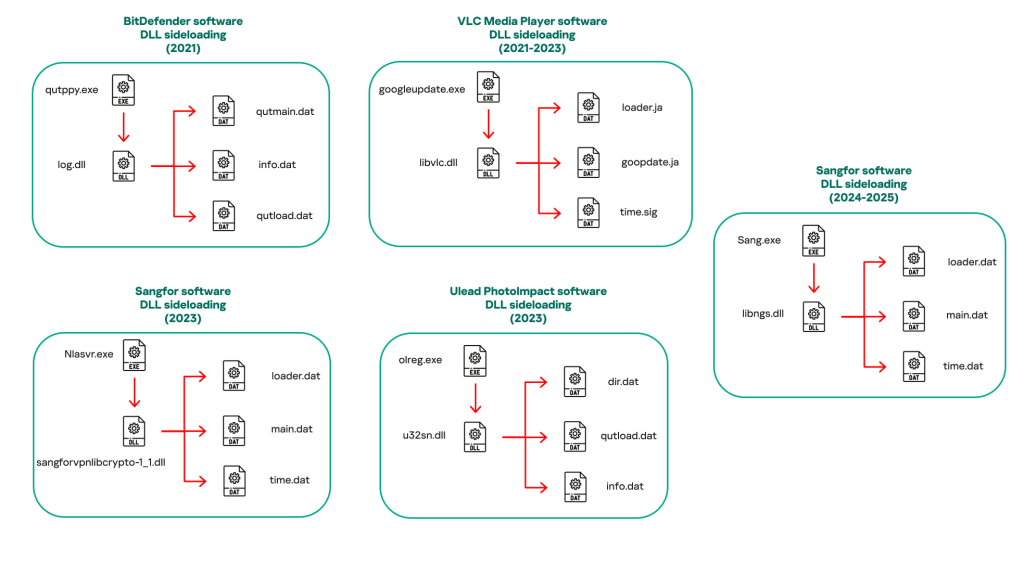

CoolClient viene utilizzato come backdoor secondario, spesso in parallelo a PlugX o LuminousMoth, per garantire ridondanza e continuità di accesso. La consegna avviene tramite loader criptati che contengono configurazioni, shellcode e moduli DLL caricati interamente in memoria. HoneyMyte fa largo uso di DLL sideloading, sfruttando eseguibili legittimi e firmati provenienti da software noti come BitDefender, VLC Media Player, Ulead PhotoImpact e, nelle varianti più recenti, soluzioni Sangfor.

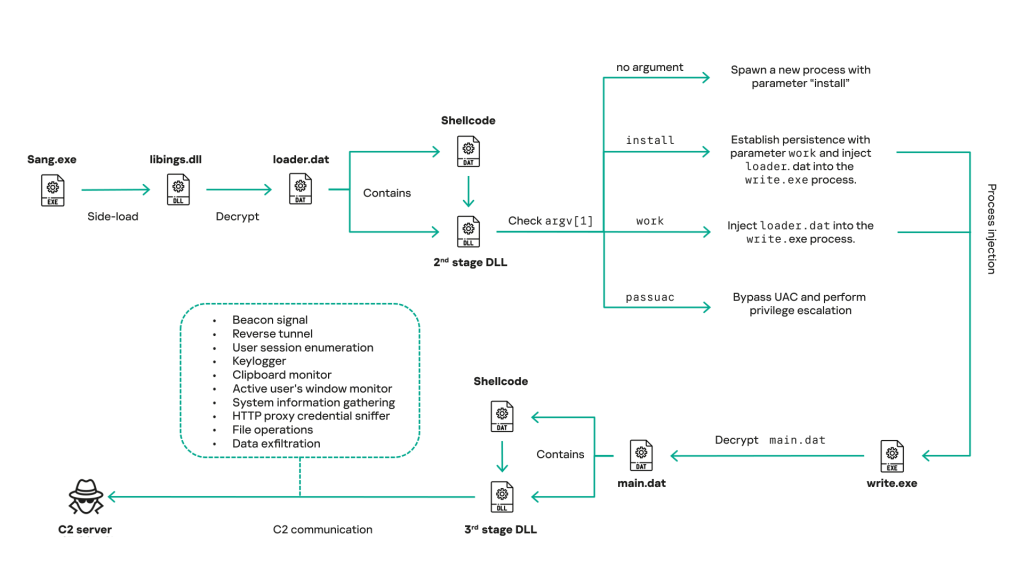

Nell’ultimo schema osservato, un eseguibile legittimo come Sang.exe carica una DLL malevola che decripta file ausiliari come loader.dat e time.dat. Questi contengono rispettivamente shellcode, moduli di stage successivi e configurazioni cifrate. CoolClient implementa logiche condizionali basate su parametri di avvio che determinano se procedere con l’installazione persistente, il bypass UAC o l’esecuzione in modalità operativa.

Una volta attivo, il malware stabilisce persistenza tramite chiavi di registro Run, servizi Windows mascherati come media_updaten o task schedulati come ComboxResetTask. In presenza di privilegi elevati, CoolClient tenta il bypass UAC impersonando processi di sistema come svchost.exe e manipolando il PEB per ridurre la probabilità di rilevamento.

Capacità di sorveglianza e comando di CoolClient

La DLL finale di CoolClient integra una serie di moduli che operano in parallelo. Il malware può attivare keylogger, stealer clipboard, monitor delle finestre attive e sniffer di credenziali proxy HTTP. Il monitoraggio clipboard utilizza funzioni come GetClipboardData e GetWindowTextW per raccogliere contenuto copiato, titolo della finestra attiva, ID di processo e timestamp, cifrando i dati con una chiave XOR 0xAC e salvandoli in percorsi apparentemente innocui come C:\ProgramData\AppxProvisioning.xml.

Lo sniffer proxy intercetta traffico locale alla ricerca di header Proxy-Authorization: Basic, estraendo e decodificando credenziali Base64 direttamente in memoria per l’invio al server di comando e controllo. Il protocollo C2 utilizza TCP come default, con UDP opzionale, e si basa su valori magic a quattro byte per distinguere famiglie di comandi. Questo consente a HoneyMyte di gestire beaconing, tunneling TCP, proxy reverse, file management e staging di plugin con un controllo estremamente granulare.

Plugin modulari per controllo avanzato

CoolClient supporta un’architettura a plugin, osservata in particolare nelle campagne contro la Mongolia. Moduli come ServiceMgrS.dll permettono la gestione completa dei servizi Windows, dall’enumerazione alla creazione e cancellazione, facilitando la persistenza e la manipolazione del sistema. FileMgrS.dll fornisce funzionalità estese di gestione file, inclusa la compressione ZIP, l’esecuzione remota e il download tramite strumenti di sistema come certutil. RemoteShellS.dll implementa una shell remota nascosta, basata su cmd.exe con redirezione I/O tramite pipe, offrendo agli operatori una console interattiva completamente invisibile all’utente. Questa modularità consente a HoneyMyte di personalizzare le operazioni in base al target, riducendo l’esposizione inutile e aumentando l’efficacia dello spionaggio mirato.

Stealer browser: furto mirato di credenziali

Una delle novità più rilevanti è l’introduzione di stealer browser dedicati, distribuiti nella fase di post-exploitation. Le varianti osservate prendono di mira Google Chrome, Microsoft Edge e browser basati su Chromium, con implementazioni specifiche per ciascun ambiente. Gli stealer copiano i database Login Data e Local State, estraggono la chiave di cifratura e decriptano le password tramite DPAPI, salvando le credenziali in file temporanei prima dell’esfiltrazione.

Alcune varianti mostrano similarità di codice con LuminousMoth, suggerendo riuso di componenti tra tool APT. In casi specifici, HoneyMyte ha esfiltrato anche cookie Firefox caricandoli su servizi cloud legittimi come Google Drive, una tecnica che riduce il rumore di rete e complica l’individuazione.

Script di furto documenti e reconnaissance

Accanto agli stealer, HoneyMyte utilizza script batch e PowerShell per una raccolta estensiva di informazioni. Questi script scaricano utility comuni come curl.exe e rar.exe, raccolgono dati di rete tramite nbtscan, estraggono informazioni di sistema, chiavi di registro, software di sicurezza installati e file di interesse recente. I documenti vengono selezionati in base a estensione e data di modifica, compressi in archivi protetti da password ed esfiltrati tramite FTP o servizi di file sharing come pixeldrain.

Questa combinazione di tool “low-noise” e infrastrutture legittime consente a HoneyMyte di operare sotto il radar, mantenendo una presenza prolungata e adattiva negli ambienti compromessi.

Implicazioni per le organizzazioni e risposta difensiva

L’evoluzione di HoneyMyte e di CoolClient evidenzia un modello di spionaggio che integra backdoor modulari, furto di credenziali browser e raccolta documentale sistematica. Le organizzazioni governative e le entità ad alto valore informativo affrontano un rischio crescente di compromissione silenziosa e persistente, in cui la rilevazione tardiva amplifica l’impatto strategico.

Le analisi di Kaspersky sottolineano l’importanza di monitoraggio comportamentale, controllo rigoroso del DLL sideloading, restrizioni sull’uso di strumenti di compressione e trasferimento dati e visibilità sui processi che accedono ai database dei browser. In assenza di queste misure, le nuove capacità di HoneyMyte rendono lo spionaggio non solo più efficace, ma anche più difficile da attribuire e contenere.

Domande frequenti su HoneyMyte e CoolClient

Chi è HoneyMyte e perché è considerato pericoloso?

HoneyMyte è un attore APT noto anche come Mustang Panda o Bronze President, attivo principalmente nello spionaggio governativo. È considerato pericoloso perché combina persistenza a lungo termine, tool modulari e tecniche di elusione avanzate che rendono difficile la rilevazione precoce.

Cosa rende CoolClient diverso dalle versioni precedenti?

Le versioni più recenti di CoolClient integrano stealer browser, keylogging, monitoraggio clipboard, sniffer di credenziali proxy e plugin modulari, trasformandolo da backdoor di supporto a piattaforma completa di sorveglianza ed esfiltrazione.

Quali dati vengono rubati dagli stealer browser di HoneyMyte?

Gli stealer prendono di mira credenziali di accesso, cookie di sessione e dati di autenticazione dai browser Chromium, inclusi Chrome ed Edge, utilizzando tecniche di decrittazione basate su DPAPI.

Come possono difendersi le organizzazioni da queste campagne?

Le difese più efficaci includono monitoraggio delle anomalie di processo, blocco del DLL sideloading, controllo sull’accesso ai database dei browser, segmentazione di rete e analisi dei comportamenti di esfiltrazione verso servizi cloud o FTP apparentemente legittimi.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.