La sicurezza cyber entra nel 2026 con un quadro sempre più netto: lo spionaggio economico sull’AI, le violazioni massive di dati personali e gli attacchi di filiera non sono episodi isolati ma sintomi strutturali. Il caso dell’ex ingegnere di Google, le sanzioni europee a France Travail, la violazione che ha colpito Match Group e il ransomware che ha investito fornitori finanziari tramite SonicWall raccontano lo stesso problema: la superficie d’attacco si è spostata dentro le organizzazioni e lungo la supply chain, dove controlli tradizionali e fiducia implicita non reggono più.

Cosa leggere

Spionaggio economico e insider threat: il caso Linwei Ding

La condanna di Linwei Ding, 38 anni, segna uno spartiacque nello scontro tra innovazione AI e sicurezza nazionale. La giuria federale statunitense lo ha riconosciuto colpevole di sette capi di spionaggio economico e sette di furto di segreti commerciali, per un’esposizione massima che arriva a 10 anni per ciascun furto e 15 anni per ciascun reato di spionaggio.

Ding, assunto in Google nel 2019, ha sottratto oltre 2.000 documenti confidenziali legati a tecnologie AI critiche: architetture di chip Tensor Processing Unit, software di orchestrazione per supercomputer AI, sistemi di comunicazione ad alta velocità e SmartNIC personalizzate. Il metodo rivela la vulnerabilità dei grandi ambienti enterprise: trasferimenti ripetuti verso account cloud personali, esfiltrazione tramite Apple Notes su MacBook aziendale, conversione in PDF e caricamento su servizi collegati all’account Google personale. In parallelo, Ding avrebbe simulato la presenza in ufficio chiedendo a un collega di scannerizzare il badge mentre si trovava in Cina.

Il movente emerge con chiarezza processuale. Nel 2023 Ding fonda Shanghai Zhisuan Technologies come CEO e discute un ruolo da CTO con un’altra realtà cinese focalizzata su AI e machine learning. La prova chiave arriva da una presentazione tenuta in Cina a potenziali investitori, intercettata da Google a fine 2023, e dalla candidatura a un programma di talenti sponsorizzato da Pechino, pensato per colmare il gap infrastrutturale cinese nel computing avanzato. Per il Dipartimento di Giustizia USA, il caso dimostra come l’insider threat sia oggi uno strumento di geopolitica tecnologica, con ricadute dirette su sicurezza nazionale e competitività industriale.

Violazioni dati e social engineering: Match Group sotto attacco

Sul fronte consumer, la violazione che ha colpito Match Group evidenzia un’altra fragilità sistemica: l’identità federata e il single sign-on. Il gruppo ShinyHunters ha sottratto 1,7 GB di archivi compressi contenenti circa 10 milioni di record riconducibili a piattaforme come Hinge, Match e OkCupid. Non sono emerse password o dati finanziari, ma informazioni personali e di tracciamento sufficienti a esporre gli utenti a furti d’identità, doxxing e molestie.

L’accesso iniziale è avvenuto tramite social engineering mirato: un dominio phishing, matchinternal.com, ha permesso di compromettere un account SSO collegato a Okta, aprendo la strada a strumenti di marketing analytics, Google Drive e Dropbox. Il caso conferma che l’MFA tradizionale non è più sufficiente contro attacchi voice-phishing e spear phishing evoluti. La risposta del settore va verso autenticazione resistente al phishing, come passkey e chiavi FIDO2, insieme a politiche più restrittive sulle integrazioni applicative e al monitoraggio continuo delle API.

GDPR e responsabilità pubblica: la multa a France Travail

Nel perimetro istituzionale europeo, la CNIL ha inflitto a France Travail una sanzione da 5 milioni di euro per gravi carenze nella protezione dei dati. L’agenzia, che gestisce informazioni sensibili di milioni di cittadini, è stata colpita da una violazione che ha esposto fino a 43 milioni di persone, con dati accumulati in un arco di vent’anni.

Gli attaccanti hanno sfruttato account di consulenti CAP EMPLOI compromessi tramite social engineering, accedendo a nomi, date di nascita, numeri di assicurazione nazionale, email, indirizzi e telefoni. Pur non risultando sottratti dati bancari o sanitari completi, l’ampiezza temporale e numerica dell’esposizione ha pesato sulla decisione regolatoria. La CNIL ha imposto non solo la multa, ma anche un piano correttivo vincolante, con penalità giornaliere in caso di mancata conformità. Il messaggio è chiaro: la gestione di grandi database pubblici senza controlli robusti non è più tollerata.

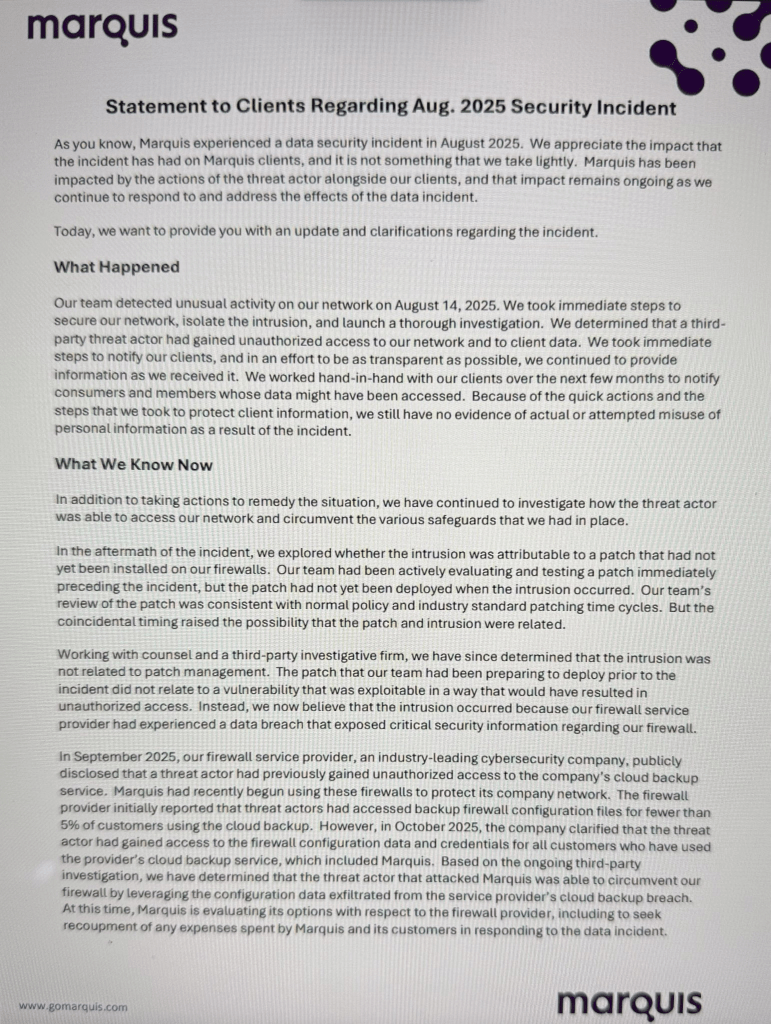

Ransomware e supply chain: il caso Marquis–SonicWall

L’attacco ransomware che ha colpito Marquis Software Solutions, fornitore di servizi per oltre 700 banche e istituti di credito statunitensi, mostra come la supply chain sia diventata il punto di ingresso preferenziale. Inizialmente attribuito a firewall SonicWall non patchati, l’incidente è stato ricondotto a una compromissione del servizio di backup cloud MySonicWall.

Secondo l’indagine di terze parti, gli attaccanti avrebbero ottenuto file di configurazione dei firewall dal portale clienti, ricavando credenziali e token utili ad aggirare le difese perimetrali. SonicWall ha ammesso l’incidente nel settembre 2025, inizialmente stimando un impatto limitato, per poi confermare che tutti i clienti del servizio di backup cloud erano potenzialmente coinvolti. Analisi successive hanno collegato l’evento a attori sponsorizzati da Stati, separandolo però da altre campagne ransomware parallele osservate nello stesso periodo.

Per Marquis, l’impatto è stato operativo e reputazionale, con effetti a cascata sui clienti del settore finanziario. L’azienda sta valutando azioni di rivalsa verso il fornitore per i costi di risposta e gestione dell’incidente, un segnale che la responsabilità contrattuale nella sicurezza di filiera diventerà sempre più centrale.

Un quadro unitario: dove sta andando la sicurezza cyber

Questi casi, letti insieme, delineano una traiettoria precisa. Lo spionaggio economico sull’AI sfrutta insider e programmi di attrazione dei talenti. Le violazioni dati colpiscono identità digitali e fiducia degli utenti attraverso social engineering avanzato. Il ransomware si innesta nella supply chain, trasformando i fornitori in moltiplicatori di rischio. Regolatori e procure rispondono con condanne penali severe e multe esemplari, mentre le organizzazioni sono costrette a ripensare architetture di sicurezza, identity-first, zero trust e monitoraggio comportamentale continuo.

Il 2026 non segna solo un aumento degli incidenti, ma una maturazione del conflitto cyber: meno exploit rumorosi, più abusi di fiducia, accessi legittimi e dipendenze tecnologiche. Chi non adegua governance, controlli sugli insider e sicurezza di filiera rischia di scoprire che la prossima violazione non arriverà dall’esterno, ma dall’interno o da un partner considerato affidabile.

Domande frequenti sulla sicurezza cyber nel 2026

Perché il caso Linwei Ding è considerato così grave?

Perché combina insider threat, furto di segreti AI e beneficio diretto a entità legate a un governo straniero, con implicazioni di sicurezza nazionale oltre che industriali.

Cosa insegna la violazione di Match Group alle aziende digitali?

Che il single sign-on è un obiettivo primario del phishing avanzato e che l’MFA tradizionale non basta più senza passkey, FIDO2 e controlli continui sulle integrazioni.

Perché la multa a France Travail è rilevante anche fuori dalla Francia?

Dimostra che i regolatori europei applicano il GDPR con rigore crescente, soprattutto quando sono coinvolti archivi pubblici di grandi dimensioni e dati storici estesi.

Cosa rende pericolosi gli attacchi di supply chain come quello SonicWall?

Perché un singolo fornitore compromesso può esporre centinaia di organizzazioni, aggirando difese perimetrali senza sfruttare vulnerabilità tecniche dirette.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.