RedKitten è una campagna cyber AI-accelerata che emerge all’inizio di gennaio 2026 e prende di mira interessi iraniani sensibili, in particolare organizzazioni non governative, ricercatori e individui impegnati nella documentazione degli abusi sui diritti umani durante le proteste Dey 1404. L’attività, attribuita con alta confidenza a un attore allineato agli interessi di sicurezza del governo iraniano, combina lures umanitarie ad alto impatto emotivo, malware modulare in C# e un’infrastruttura distribuita su GitHub, Google Drive e Telegram. Gli analisti evidenziano tracce concrete di sviluppo assistito da LLM, che avrebbero consentito una messa in opera estremamente rapida della campagna in risposta agli eventi sul terreno.

Cosa leggere

Contesto geopolitico e informativo delle proteste Dey 1404

Le proteste Dey 1404 iniziano a fine dicembre 2025 come scioperi economici a Teheran, per poi evolvere rapidamente in unrest civile diffuso. La risposta delle autorità iraniane è caratterizzata da arresti di massa, vittime civili e blackout ricorrenti di Internet, utilizzati per interrompere il flusso informativo e ostacolare la raccolta di prove. Parallelamente, aumentano le pressioni esterne, in particolare dagli Stati Uniti, che segnalano la possibilità di escalation e dispiegano un gruppo portaerei come deterrenza coercitiva.

In questo contesto, la ricerca di liste di vittime, referti forensi e testimonianze diventa urgente per ONG, giornalisti e attivisti. RedKitten sfrutta proprio questo toll umano, replicando un modus operandi già osservato in precedenti operazioni sponsorizzate dallo stato iraniano: lures guidate da crisi, sincronizzate con eventi reali e progettate per massimizzare l’apertura dei documenti malevoli.

Catena di infezione: l’archivio 7z e i fogli Excel weaponizzati

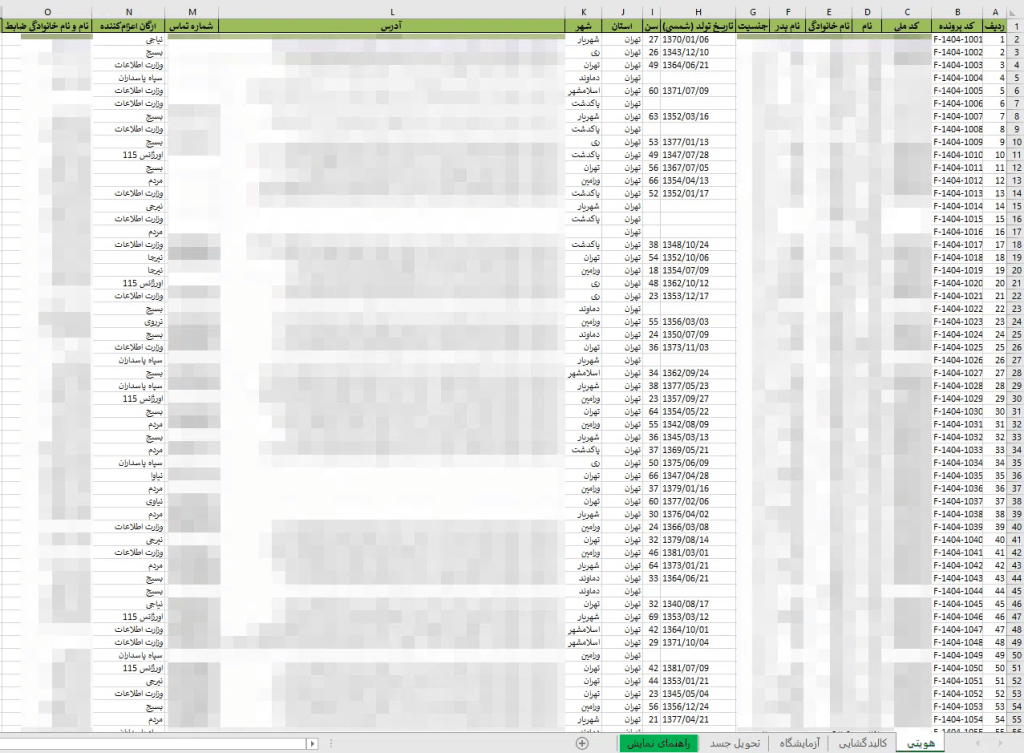

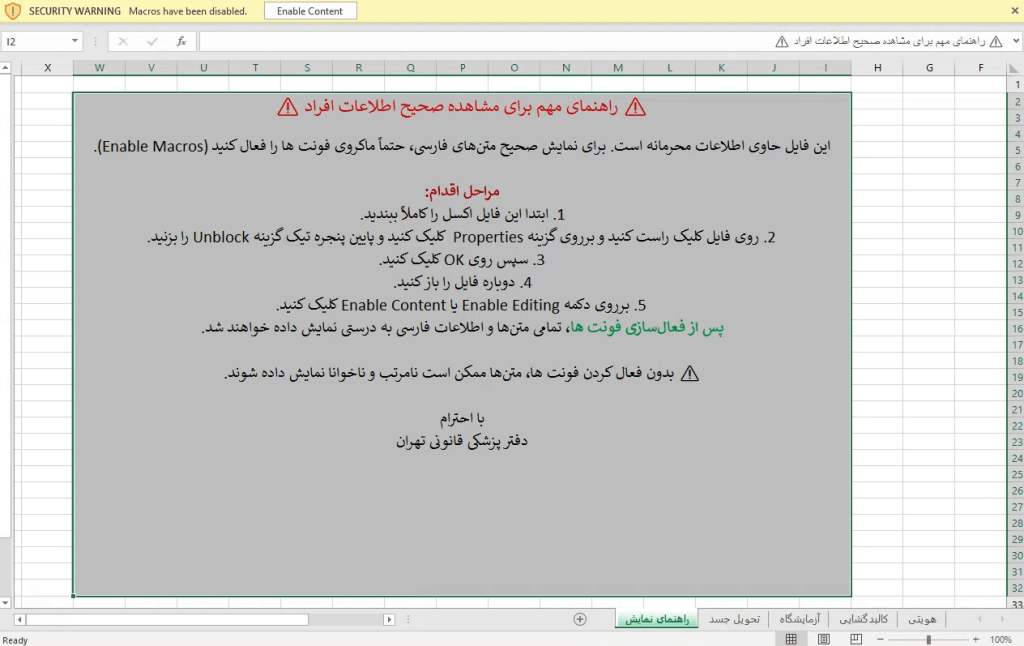

Il vettore iniziale identificato dai ricercatori è un archivio 7z caricato il 23 gennaio 2026 su un servizio di scansione pubblica, con nome in farsi “فایل های پزشکی قانونی تهران(1).7z” (“File di medicina legale di Teheran”). L’archivio, creato il 22 gennaio 2026, contiene cinque fogli Excel macro-enabled (XLSM), ciascuno presentato come una parte di una presunta lista di individui deceduti a Teheran tra il 22 dicembre 2025 e il 20 gennaio 2026, periodo corrispondente a Dey 1404 nel calendario persiano.

I documenti fungono da decoy ad alto shock emotivo. I fogli, interamente in farsi, simulano un database confidenziale con dettagli su identificazione delle vittime, autopsie, risultati di laboratorio, rilascio dei corpi e istruzioni di consultazione. Le incongruenze interne, come mismatch tra età e date di nascita o la presenza di dettagli innaturalmente espliciti sulle cause di morte e sulle agenzie di sicurezza coinvolte, indicano una fabbricazione deliberata, pensata per apparire credibile a chi cerca informazioni urgenti sulla repressione.

Macro VBA come dropper e tracce di sviluppo AI

Ogni file XLSM contiene una macro VBA identica, che agisce da dropper. Il codice estrae sorgente C# codificato in Base64 e file di configurazione nascosti in parti XML personalizzate del documento. Il dropper scrive il codice in %TEMP%, lo compila dinamicamente in una DLL .NET e lo carica tramite una tecnica di AppDomainManager injection, sfruttando un binario legittimo copiato nel percorso %LOCALAPPDATA%\WindowsMediaSync.

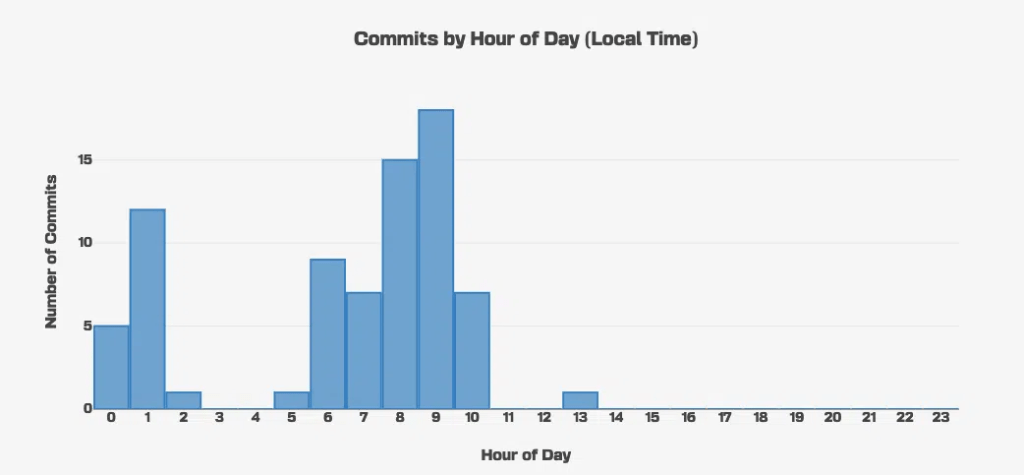

La persistenza è ottenuta creando un task schedulato con nome simile a MediaSyncTask###, eseguito poco dopo l’abilitazione delle macro. L’analisi del codice VBA rivela commenti strutturati, naming coerente e sezioni chiaramente delimitate, elementi che gli analisti ritengono compatibili con generazione assistita da LLM. Questo suggerisce un sviluppo accelerato, coerente con la rapida risposta agli eventi delle proteste.

SloppyMIO: l’implant C# modulare

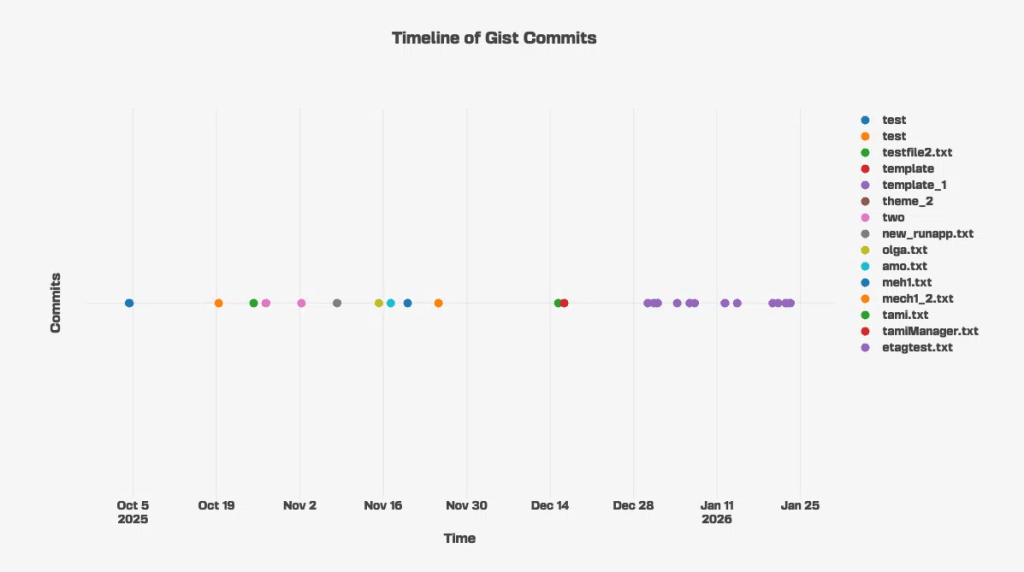

L’implant distribuito, denominato SloppyMIO, è una DLL C# non compilata deterministicamente, che produce binari differenti a ogni build. SloppyMIO recupera la propria configurazione tramite steganografia LSB da immagini ospitate su GitHub, utilizzato come Dead Drop Resolver. Dalle immagini estrae una serie di chiavi e URL, tra cui token API di Telegram, chat ID e link ai moduli operativi.

Il command and control avviene tramite Telegram Bot API, canale scelto per la sua resilienza e per la difficoltà di blocco selettivo in contesti di censura. SloppyMIO esegue un polling periodico, invia beacon di stato, riceve comandi e esfiltra file direttamente via Telegram, sfruttando limiti noti della piattaforma per suddividere i dati.

Architettura modulare ed esfiltrazione

L’implant supporta un design modulare, con moduli recuperati da Google Drive o altri storage remoti. I moduli possono essere sorgente C# o DLL precompilate, caricate in memoria e invocate tramite un metodo standard Run(). Un meccanismo di caching temporaneo evita download ripetuti, riducendo rumore di rete e rischio di detection.

I moduli osservati includono capacità di esecuzione di comandi arbitrari, raccolta selettiva di file, compressione ed esfiltrazione. L’uso di thread paralleli per l’upload e la gestione dei limiti di dimensione imposti da Telegram dimostra una progettazione orientata all’operatività continuativa. La configurazione suggerisce il supporto futuro di fino a dieci moduli, indicando una piattaforma pensata per evolvere rapidamente.

Attribuzione e significato strategico

Sebbene RedKitten non sia ricondotta a un gruppo APT storicamente nominato, l’insieme di indicatori linguistici, scelte infrastrutturali e tempistiche porta i ricercatori a una attribuzione ad alta confidenza verso un attore sponsorizzato dallo stato iraniano. L’allineamento con le proteste Dey 1404 e con l’obiettivo di soppressione informativa rafforza questa valutazione.

L’elemento distintivo della campagna è l’uso evidente di AI come acceleratore operativo. RedKitten non introduce tecniche radicalmente nuove, ma riduce drasticamente il time-to-deploy, consentendo di costruire lures credibili, malware complesso e infrastrutture distribuite in tempi compatibili con eventi politici in rapido mutamento. Questo rappresenta un salto qualitativo per le operazioni di cyber-spionaggio legate alla repressione interna.

Implicazioni per la sicurezza e i diritti umani

RedKitten dimostra come l’AI stia abbassando la soglia temporale e tecnica per campagne mirate contro dissidenti e difensori dei diritti umani. In contesti di blackout informativo, il cyberspazio diventa un prolungamento diretto della repressione fisica, capace di colpire anche attori fuori dai confini nazionali.

Per ONG, giornalisti e ricercatori, la campagna evidenzia la necessità di diffidare di documenti shock, di disabilitare macro, e di adottare canali sicuri di verifica. Per i difensori, RedKitten è un caso di studio su come LLM e automazione stiano trasformando il panorama delle minacce state-sponsored, rendendo la risposta difensiva una corsa contro il tempo.

Domande frequenti su RedKitten

Cos’è RedKitten?

RedKitten è una campagna di cyber-spionaggio AI-accelerata emersa a gennaio 2026, attribuita a un attore allineato al governo iraniano, che prende di mira ONG e individui impegnati nella documentazione delle proteste Dey 1404.

In che modo l’AI è coinvolta nella campagna?

Le analisi mostrano tracce di sviluppo assistito da LLM nel codice VBA e nella struttura dell’implant, suggerendo che l’AI sia stata usata per accelerare la creazione e il deployment della campagna.

Qual è il ruolo di Telegram nell’operazione?

Telegram viene utilizzato come canale di command and control, tramite Bot API, per inviare comandi ed esfiltrare dati, sfruttando la resilienza della piattaforma in contesti di censura.

Chi sono i principali bersagli di RedKitten?

I bersagli includono ONG, attivisti, ricercatori e individui che cercano o producono informazioni sugli abusi dei diritti umani durante le proteste iraniane Dey 1404.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.