Le vulnerabilità informatiche emerse nelle ultime ricerche delineano un quadro coerente e preoccupante: la superficie d’attacco si estende in modo continuo dal browser dell’utente fino alle reti industriali e ai sistemi energetici. Le analisi su estensioni malevole di Google Chrome, le falle critiche in Ivanti EPMM, i bug RCE in SmarterTools SmarterMail e i risultati di una vasta survey OT condotta da OMICRON mostrano come privacy, continuità operativa e sicurezza delle infrastrutture critiche siano oggi strettamente interconnesse.

Cosa leggere

Estensioni Chrome malevole e abuso dei link affiliati

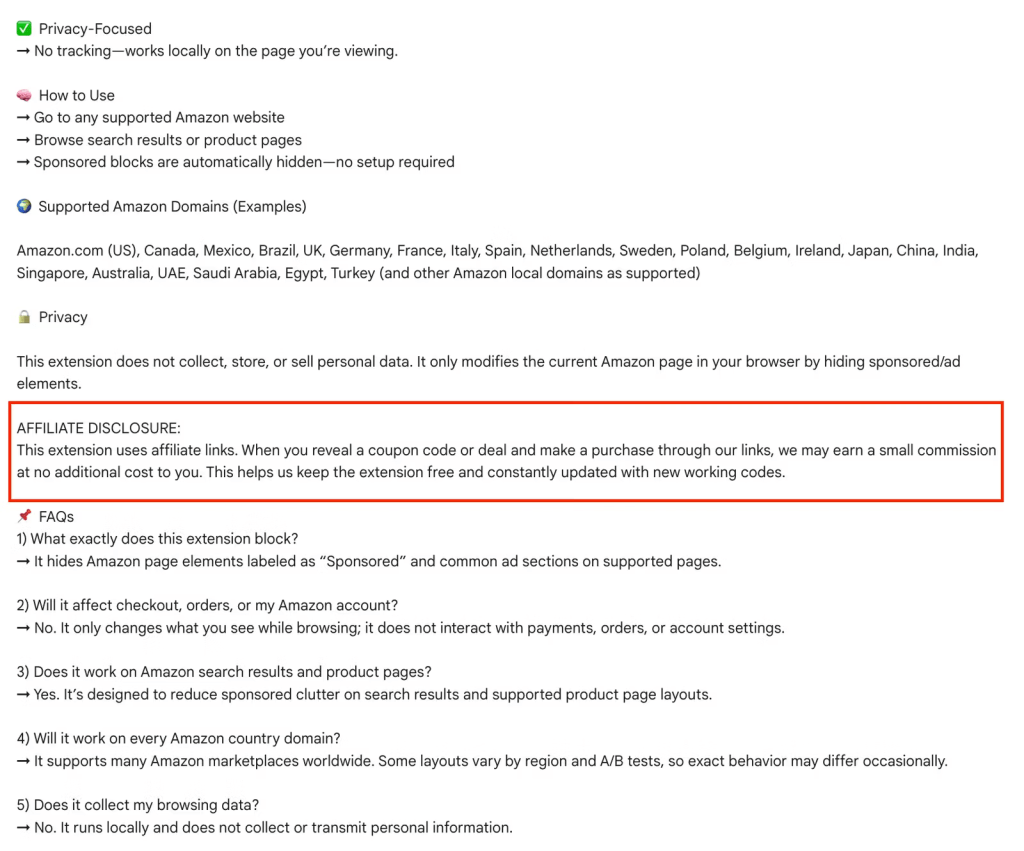

I ricercatori hanno identificato un cluster di 29 estensioni Chrome che combinano funzionalità apparentemente legittime con comportamenti nascosti e non dichiarati. Questi plugin iniettano tag affiliati non autorizzati su piattaforme di e-commerce come Amazon e AliExpress, dirottando le commissioni a insaputa dell’utente e violando le policy del Chrome Web Store su trasparenza e consenso.

Alcune estensioni, come quelle presentate come strumenti di blocco pubblicità o comparazione prezzi, alterano dinamicamente i link e mostrano timer di acquisto artificiali, inducendo decisioni affrettate. L’impatto non è solo economico: diverse estensioni raccolgono termini di ricerca, contenuti della clipboard, cookie e metadati di navigazione, ampliando il rischio di profilazione e abuso dei dati personali. Le analisi di codice condotte da più team di ricerca mostrano come queste estensioni mescolino funzioni non correlate, una tecnica ricorrente per eludere controlli automatici e revisione manuale.

Furto dei token ChatGPT tramite estensioni browser

Ancora più delicata è la scoperta di estensioni Chrome in grado di sottrarre i token di autenticazione di ChatGPT. Sedici plugin, spesso brandizzati come mod o strumenti di produttività per ChatGPT, intercettano i token direttamente dalle sessioni su chatgpt.com, consentendo l’impersonificazione completa dell’account senza ulteriori exploit.

Questa tecnica garantisce agli attaccanti accesso persistente a conversazioni, codice, prompt e dati sensibili, trasformando un’estensione apparentemente innocua in un punto di compromissione ad alto impatto. Il numero di installazioni non è elevato in termini assoluti, ma il rischio è qualitativo: chi utilizza ChatGPT per lavoro, sviluppo o analisi può esporre informazioni critiche senza alcun segnale visibile di intrusione. Il caso rafforza l’allarme sulla pericolosità delle estensioni con privilegi elevati, soprattutto quando interagiscono con applicazioni web ricche di dati.

Gravi lacune di sicurezza nei sistemi energetici OT

Sul fronte delle infrastrutture critiche, un sondaggio condotto su oltre cento installazioni energetiche tra sottostazioni, centrali e centri di controllo evidenzia problemi strutturali nella cybersecurity OT. Il monitoraggio passivo ha rivelato che, in molti ambienti, dispositivi non patchati e servizi di rete inutili rimangono esposti anche dopo anni dalla messa in esercizio.

Tra le criticità più ricorrenti emergono connessioni esterne non documentate, spesso decine per singola sottostazione, segmentazione di rete debole e presenza di apparati inattesi come IP camera o sistemi IT introdotti senza una valutazione del rischio OT. In diversi casi, vulnerabilità note da anni, come CVE storiche legate a protocolli industriali, risultano ancora sfruttabili. A questi aspetti tecnici si sommano problemi organizzativi, con responsabilità poco chiare tra team IT e OT, errori operativi nelle VLAN e configurazioni che possono causare interruzioni SCADA o perdita di visibilità sugli eventi.

Zero-day RCE in Ivanti EPMM sfruttati attivamente

Nel perimetro enterprise, Ivanti ha corretto due vulnerabilità zero-day di tipo RCE non autenticata in Endpoint Manager Mobile (EPMM). Le falle consentono l’iniezione di codice remoto attraverso endpoint esposti, permettendo agli attaccanti di ottenere controllo sui sistemi di gestione dei dispositivi e potenzialmente muoversi lateralmente verso smartphone e tablet gestiti.

Le vulnerabilità risultano sfruttate attivamente in attacchi mirati, con web shell impiegate per la persistenza. Le mitigazioni temporanee tramite patch RPM non sono persistenti agli upgrade, rendendo necessario un aggiornamento strutturale alle versioni correttive definitive. Il coinvolgimento delle autorità di sicurezza statunitensi sottolinea la criticità di queste falle per ambienti governativi e aziendali.

SmarterMail e il rischio RCE non autenticato

Anche SmarterMail, piattaforma di collaborazione e posta elettronica, ha affrontato vulnerabilità critiche non autenticate, con punteggi CVSS elevati. Le falle permettono di forzare il server a collegarsi a host controllati dall’attaccante, eseguendo comandi a livello di sistema operativo o aggirando i meccanismi di autenticazione.

Le patch rilasciate correggono sia l’esecuzione di codice remoto sia un bypass di autenticazione e una vulnerabilità di tipo path coercion che può facilitare attacchi NTLM relay in ambienti Windows. Il caso dimostra come software di comunicazione spesso esposti a Internet restino bersagli privilegiati, soprattutto quando le patch non vengono applicate tempestivamente.

Un’unica superficie d’attacco, dal browser alla rete elettrica

Queste scoperte, apparentemente eterogenee, descrivono in realtà un’unica traiettoria di rischio. Le estensioni browser trasformano l’utente finale in un punto di ingresso. Le vulnerabilità enterprise consentono escalation rapide. Le lacune OT amplificano l’impatto fino alle infrastrutture critiche. In tutti i casi, il fattore comune è la mancanza di visibilità e controllo continuo.

Aggiornamenti tempestivi, riduzione dei privilegi, inventario accurato degli asset e monitoraggio comportamentale diventano requisiti minimi. Senza questi elementi, una singola estensione malevola o un endpoint esposto possono innescare catene di compromissione che vanno ben oltre il perimetro iniziale.

Domande frequenti vulnerabilità IVANTI EPPM, Chrome

Perché le estensioni Chrome rappresentano un rischio così elevato?

Perché operano con privilegi estesi nel browser e possono intercettare dati sensibili, modificare contenuti e agire senza segnali evidenti per l’utente.

Cosa rende critiche le vulnerabilità in Ivanti EPMM?

Perché colpiscono un sistema centrale di gestione dei dispositivi, consentendo RCE non autenticata e potenziale compromissione su larga scala di endpoint aziendali.

Perché la sicurezza OT è più fragile rispetto all’IT tradizionale?

Molti sistemi OT sono legacy, difficili da patchare e progettati per affidabilità operativa, non per resistere a minacce cyber moderne.

Qual è la priorità per ridurre questi rischi?

Limitare le superfici d’attacco, applicare patch rapidamente, controllare estensioni e integrazioni e migliorare la visibilità su reti e asset critici.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.