Aws SageMaker vulnerabilità è il punto di convergenza di una serie di eventi che nel 2026 stanno ridefinendo il perimetro di rischio nel cloud e nei tool di sviluppo. Aws SageMaker, CVE-2026-1777, CVE-2026-1778, MongoDB estorsioni, Mozilla Firefox AI toggle ed OpenClaw RCE raccontano una stessa storia: l’esposizione accidentale di segreti, configurazioni insicure e superfici di attacco automatizzabili. In questa analisi trovi cosa è successo davvero, quali scenari di attacco diventano possibili e cosa devono verificare subito team cloud, DevOps e sicurezza.

Aws SageMaker e l’esposizione delle chiavi HMAC tramite API

La vulnerabilità più grave emersa riguarda Aws SageMaker Python SDK, dove una gestione errata delle chiavi HMAC consente la loro estrazione tramite API legittime. CVE-2026-1777 colpisce il meccanismo usato da SageMaker per garantire l’integrità degli oggetti cloud-pickled prodotti dai training job e caricati su Amazon S3. Le chiavi HMAC, invece di restare confinate al runtime interno, vengono iniettate come variabili d’ambiente e risultano recuperabili attraverso chiamate come DescribeTrainingJob.

Questo significa che un utente dotato di permessi apparentemente innocui può estrarre la chiave HMAC, falsificare i payload serializzati e sovrascrivere artefatti S3, compromettendo l’integrità dei risultati di training. In ambienti multi-tenant o in pipeline MLOps complesse, il rischio non è teorico: un attaccante interno o una credenziale compromessa può alterare modelli, dataset derivati o output senza generare alert immediati.

Le versioni vulnerabili includono Aws SDK v3 inferiori alla 3.2.0 e v2 inferiori alla 2.256.0. Aws ha pubblicato l’advisory GHSA-rjrp-m2jw-pv9c, invitando all’aggiornamento immediato e alla revisione dei permessi IAM associati ai job SageMaker. Il punto critico non è solo il bug, ma il modello di fiducia: API di descrizione diventano vettori di esfiltrazione di segreti.

CVE-2026-1778 e la disabilitazione delle verifiche TLS

La seconda vulnerabilità, CVE-2026-1778, riguarda un errore di progettazione altrettanto pericoloso nel SageMaker Python SDK. Per gestire download di modelli pubblici tramite backend Triton, il SDK ha introdotto una configurazione che disabilita globalmente la verifica dei certificati TLS. L’intento era aggirare problemi con certificati self-signed, ma l’effetto collaterale è devastante: tutte le connessioni HTTPS del processo possono diventare vulnerabili a MITM.

In pratica, importando specifici moduli, la validazione SSL viene compromessa a livello globale, esponendo credenziali, token e payload sensibili a intercettazioni. Aws ha corretto il problema nelle versioni v3.1.1 e v2.256.0, raccomandando l’uso di certificati CA privati per domini interni e l’integrazione corretta dei certificati nelle immagini container.

Questo episodio evidenzia un pattern ricorrente nel cloud moderno: workaround di usabilità che degradano silenziosamente il modello di sicurezza, trasformando errori di configurazione in vulnerabilità sistemiche.

Attacchi estorsivi automatizzati contro MongoDB esposti

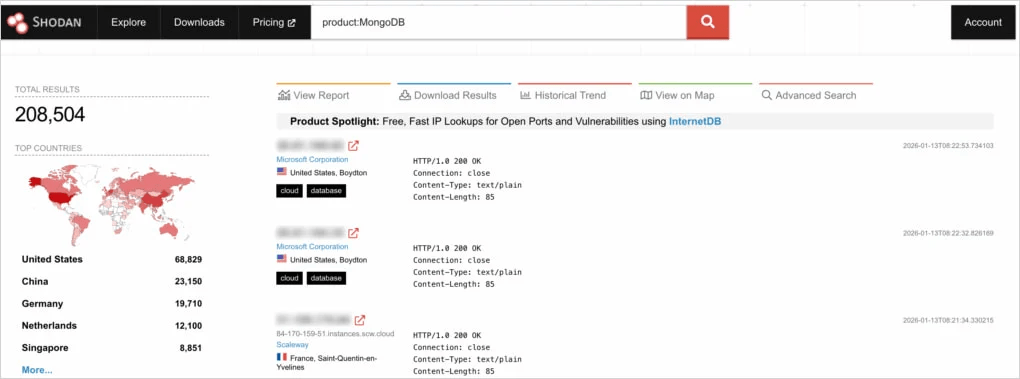

Mentre Aws corregge vulnerabilità SDK, il fronte dell’attacco si sposta sulle configurazioni errate. Nel 2026 continuano senza sosta le campagne estorsive contro istanze MongoDB esposte su Internet. Gli attaccanti scansionano automaticamente la rete alla ricerca di server senza autenticazione, cancellano i database e lasciano una nota di riscatto, spesso fissata a 0,005 BTC, sfruttando la bassa soglia psicologica per massimizzare i pagamenti.

Le analisi indicano circa 1.400 server già compromessi, su un bacino di oltre 3.100 MongoDB esposti senza password. A livello globale, osservatori stimano oltre 208.000 istanze MongoDB accessibili pubblicamente, molte delle quali su versioni obsolete vulnerabili a n-day. Il modello è sempre lo stesso: attacchi completamente automatizzati, wallet unici per tracciare le campagne e nessuna garanzia di ripristino anche dopo il pagamento.

Il dato più allarmante non è il riscatto in sé, ma la persistenza del problema: nonostante anni di incidenti, database critici continuano a essere esposti senza firewall, autenticazione o restrizioni di rete. Backup offline, autenticazione forte e isolamento di rete restano le uniche difese efficaci.

Incidente eScan: update compromessi senza data breach

Nel panorama 2026 rientra anche l’incidente gestito da eScan, dove un accesso non autorizzato ai server di aggiornamento ha portato alla distribuzione di file corrotti. In questo caso non si è trattato di furto dati, ma di manipolazione dei file hosts, che ha bloccato la capacità dei client di aggiornarsi correttamente, causando interruzioni operative soprattutto in ambienti enterprise.

eScan ha isolato rapidamente l’infrastruttura colpita, rilasciato una patch di remediation e avviato una rotazione globale delle credenziali, rafforzando i controlli di integrità sugli update. L’episodio dimostra come la supply chain del software resti un bersaglio primario, anche quando non produce un data breach diretto ma genera disservizi e perdita di fiducia.

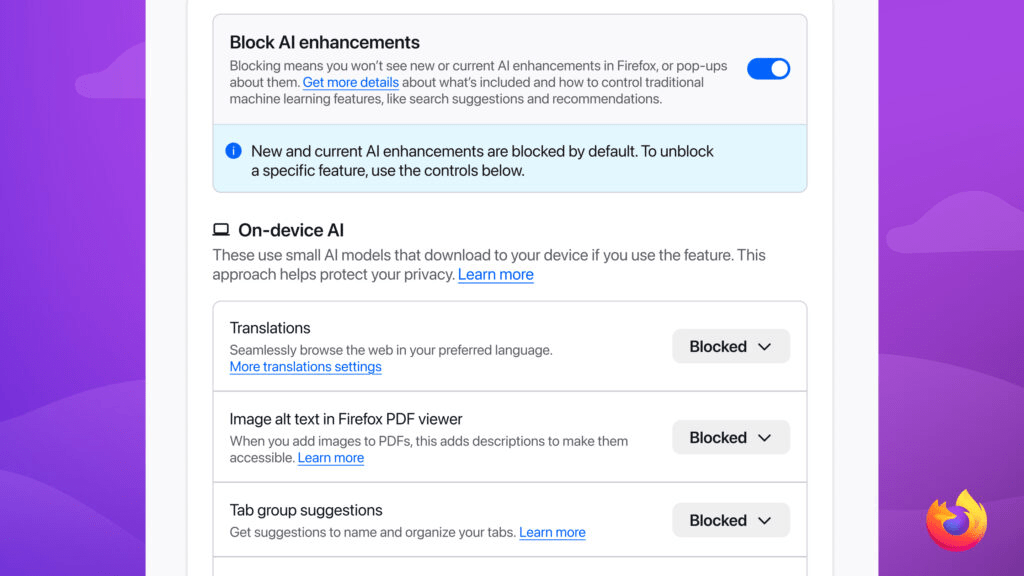

Mozilla Firefox e il controllo totale sulle funzionalità AI

In controtendenza rispetto a incidenti e vulnerabilità, Mozilla ha introdotto in Firefox 148 un toggle one-click che consente di disabilitare completamente tutte le funzionalità di AI generativa. Il controllo centralizzato “Block AI enhancements” permette di spegnere traduzioni automatiche, generazione di testo alternativo per PDF, raggruppamento tab AI, anteprime avanzate e chatbot integrati come ChatGPT, Claude, Gemini, Copilot e Mistral.

La mossa risponde a una crescente domanda di controllo e privacy, soprattutto in contesti enterprise e governativi dove l’AI locale o cloud rappresenta un vettore di rischio aggiuntivo. Firefox si posiziona così come browser che restituisce agency all’utente, offrendo un precedente interessante in un ecosistema che tende invece ad abilitare l’AI per default.

Bug OpenClaw e RCE remoto one-click

A completare il quadro, OpenClaw ha corretto una vulnerabilità critica, CVE-2026-25253, che consente Remote Code Execution tramite un semplice link malevolo. Il bug risiede nella gestione non validata dei parametri gatewayUrl, che permette l’esfiltrazione di token via WebSocket e l’esecuzione di comandi arbitrari aggirando i controlli di origine e sandbox.

Il rischio è particolarmente elevato per deployment locali e ambienti di sviluppo, dove l’utente tende a fidarsi dei link. La patch 2026.1.29 risolve il problema, ma l’incidente rafforza un messaggio chiave: l’interazione one-click resta una delle superfici più pericolose, soprattutto quando coinvolge strumenti di sviluppo con privilegi elevati.

Domande frequenti su Aws SageMaker vulnerabilità

Le chiavi HMAC esposte in SageMaker permettono un attacco diretto ai modelli?

Sì. L’estrazione delle chiavi HMAC consente di falsificare payload cloud-pickled e sovrascrivere artefatti S3, compromettendo l’integrità dei risultati di training e dei modelli derivati.

La disabilitazione TLS nel SDK SageMaker espone tutte le connessioni?

Sì. La configurazione insicura può influenzare globalmente le verifiche HTTPS del processo, aprendo la strada ad attacchi man-in-the-middle su traffico sensibile.

Pagare il riscatto MongoDB garantisce il recupero dei dati?

No. Nella maggior parte dei casi il pagamento non garantisce il ripristino. Senza backup offline, i dati sono spesso persi definitivamente.

Il toggle AI di Firefox migliora davvero la sicurezza?

Riduce l’esposizione a superfici AI non desiderate e limita flussi di dati verso servizi esterni, ma non sostituisce controlli di rete, endpoint security e policy organizzative.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...