Lotus Blossom è uno dei gruppi APT cinesi più longevi e persistenti, attivo almeno dal 2009, e torna al centro dell’attenzione per l’impiego del backdoor Chrysalis in campagne di spionaggio altamente mirate. L’analisi tecnica pubblicata da Rapid7 collega Chrysalis a una complessa operazione che combina abuso della supply chain, DLL side-loading, offuscamento multilivello e persistenza stealth, con un livello di maturità che riflette oltre un decennio di evoluzione operativa. L’operazione osservata tra giugno e dicembre 2025 dimostra come Lotus Blossom sia in grado di trasformare strumenti legittimi e software open-source ampiamente diffusi in vettori di compromissione selettiva, riducendo al minimo la visibilità e massimizzando il valore informativo delle vittime.

Lotus Blossom come threat actor: profilo e obiettivi strategici

Lotus Blossom, noto anche con gli alias APT31, Billbug e Bronze Elgin, è classificato come gruppo APT sponsorizzato dallo Stato cinese con un focus primario su spionaggio politico, economico e tecnologico. Le campagne attribuite al gruppo mostrano una chiara concentrazione geografica sull’Asia sudorientale, con un’estensione più recente verso America centrale, coerente con interessi geopolitici e infrastrutturali emergenti.

Le vittime documentate includono governi, telecomunicazioni, aviazione, infrastrutture critiche e media, settori che offrono accesso a informazioni sensibili, comunicazioni strategiche e dati di valore a lungo termine. Rapid7 attribuisce la campagna Chrysalis a Lotus Blossom con confidenza moderata, basandosi su sovrapposizioni di toolchain, loader iniziali già descritti in ricerche precedenti di Symantec, e sull’uso ricorrente di binari legittimi rinominati per il side-loading di DLL malevole.

Il tratto distintivo del gruppo non è la distruzione o il rumore operativo, ma la persistenza silenziosa. Lotus Blossom evita la propagazione automatica, limita lo scope delle infezioni e adatta le proprie tattiche per rimanere sotto la soglia di rilevamento per mesi.

Backdoor Chrysalis: un impianto permanente ad alta complessità

La backdoor Chrysalis rappresenta un impianto permanente progettato per garantire controllo remoto completo, raccolta di informazioni e flessibilità operativa. Non si tratta di un semplice loader, ma di una piattaforma modulare con risoluzione dinamica delle API, configurazioni cifrate e canali di comunicazione resilienti.

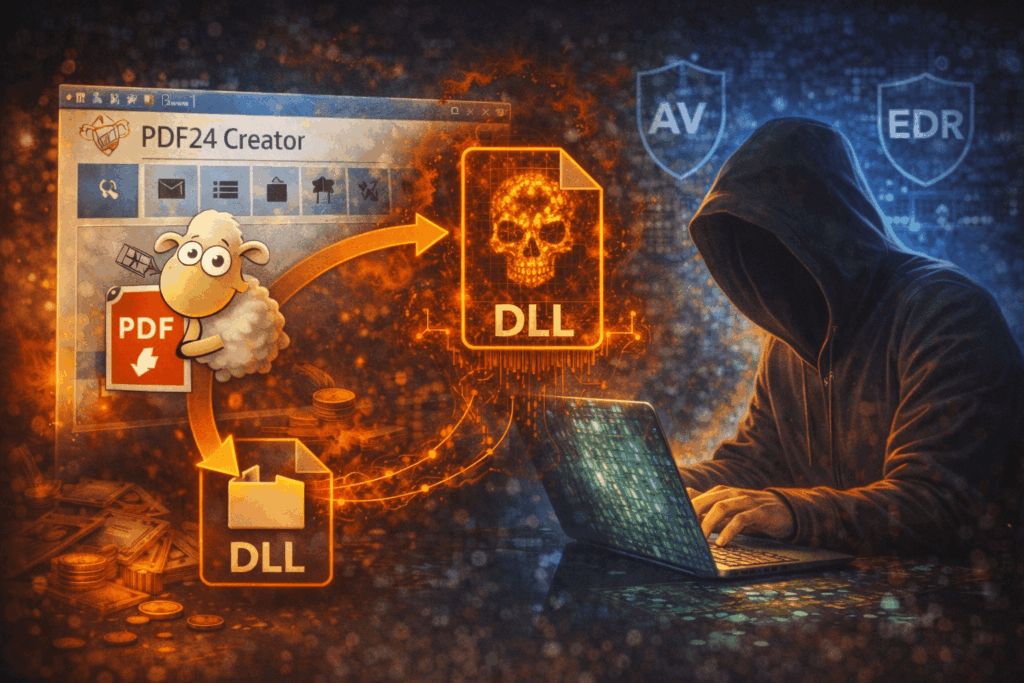

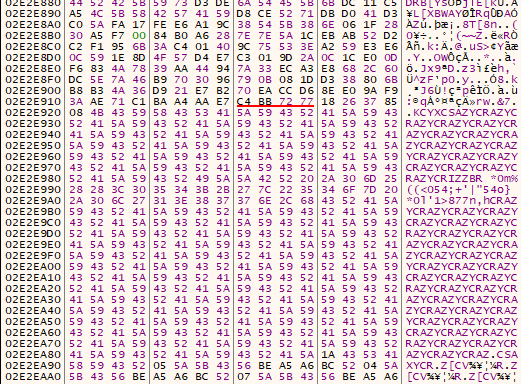

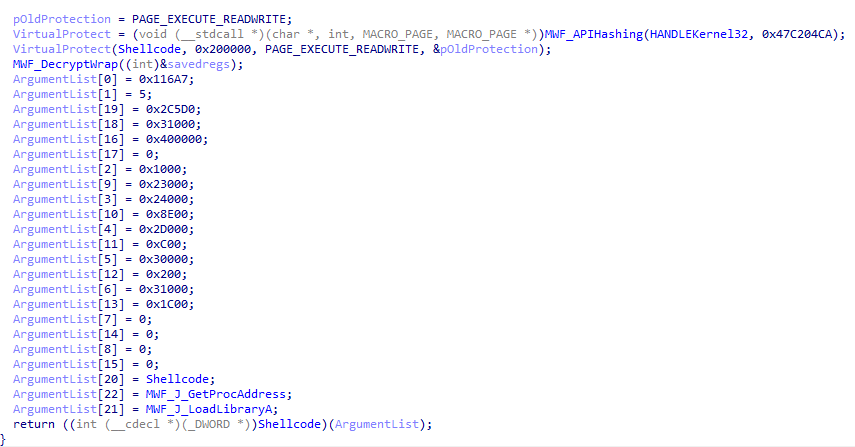

Chrysalis sfrutta DLL side-loading caricandosi attraverso eseguibili legittimi rinominati, spesso associati a software di sicurezza o utility note, rendendo inefficaci molte tecniche di detection basate su nomi di file o percorsi. Il malware implementa hashing custom delle API, evitando stringhe statiche e riducendo la superficie per analisi signature-based. Le stringhe sono ulteriormente offuscate tramite rotazioni di bit, XOR condizionale e dipendenze dalla posizione in memoria, rendendo l’analisi statica complessa.

Il core di Chrysalis viene decrittato attraverso una combinazione di XOR ripetuto, operazioni aritmetiche e RC4, con chiavi hardcoded differenti per moduli e configurazioni. Una volta attivo, il backdoor raccoglie informazioni di sistema, genera identificativi univoci basati su hash FNV-1A, e comunica con server C2 tramite richieste HTTP POST cifrate, mascherando il traffico con user agent simili a Chrome.

Le funzionalità includono shell remota, gestione dei file, esecuzione di comandi, caricamento di moduli aggiuntivi e self-uninstallation per cancellare le tracce se necessario. Questa combinazione rende Chrysalis uno strumento ideale per operazioni di spionaggio di lungo periodo.

Abuso della supply chain Notepad++ come vettore di infezione

Uno degli aspetti più rilevanti della campagna è l’abuso dell’infrastruttura di aggiornamento di Notepad++ come vettore iniziale di infezione. Lotus Blossom ha sfruttato una compromissione dell’hosting provider del progetto, intercettando il traffico degli aggiornamenti tra giugno e dicembre 2025. Attraverso credenziali rubate, gli attori hanno mantenuto accesso persistente e sono stati in grado di servire aggiornamenti malevoli a utenti selezionati.

Il meccanismo di aggiornamento basato su WinGUp non applicava sempre verifiche di integrità e autenticità obbligatorie, consentendo redirect verso server controllati dagli attaccanti e la distribuzione di installer NSIS modificati. È importante sottolineare che il codice sorgente di Notepad++ non è mai stato compromesso: l’attacco ha colpito esclusivamente la catena di distribuzione, dimostrando come anche progetti open-source maturi restino vulnerabili a livello infrastrutturale.

La campagna ha colpito un numero limitato di sistemi, concentrati in Vietnam, Filippine, Australia ed El Salvador, coerentemente con la strategia di targeting selettivo del gruppo. Dopo la scoperta, Notepad++ ha migrato verso provider più sicuri e rilasciato le versioni 8.8.9 e 8.9.2, introducendo verifiche certificate e firme obbligatorie sugli aggiornamenti.

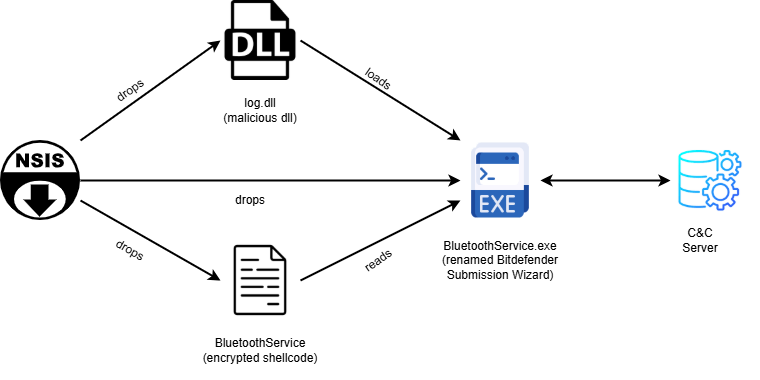

Chain di infezione: struttura e varianti operative

Le chain di infezione osservate mostrano un’evoluzione mensile progettata per eludere il rilevamento. In una sequenza tipica, l’utente riceve un update.exe malevolo che installa un pacchetto NSIS, crea directory nascoste in %AppData%, e deposita un eseguibile legittimo rinominato che carica una DLL malevola contenente Chrysalis.

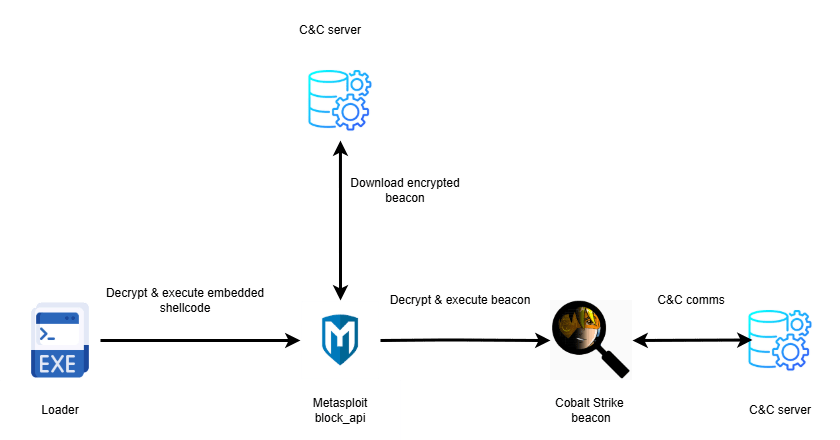

Le varianti successive introducono script Lua, componenti aggiuntivi per il caricamento di Cobalt Strike beacon, e l’uso di Microsoft Warbird e API native non documentate come NtQuerySystemInformation per offuscare ulteriormente l’esecuzione. Alcune catene includono geofencing, limitando l’attivazione del payload a specifiche regioni o ambienti non virtualizzati. Questa capacità di modulare rapidamente le chain riduce l’efficacia degli IOC statici e richiede un approccio di detection comportamentale per essere intercettata.

Tecniche di evasione e persistenza

Lotus Blossom dimostra una profonda conoscenza dei meccanismi di detection moderni. Oltre al side-loading, Chrysalis utilizza API hashing custom, risoluzione dinamica delle funzioni, cifratura dei canali C2, e masquerading del traffico come comunicazioni legittime. La persistenza viene ottenuta tramite servizi Windows, chiavi di registro, e task mascherati con nomi di componenti di sistema.

Il malware implementa mutex globali per evitare istanze multiple e controlli sugli argomenti di avvio per distinguere tra modalità installer e modalità payload. In caso di rischio, Chrysalis è in grado di rimuoversi autonomamente, riducendo la possibilità di analisi forense.

Implicazioni e lezioni per la sicurezza della supply chain

Il caso Lotus Blossom-Chrysalis evidenzia una realtà ormai consolidata: la supply chain è diventata uno dei vettori preferiti per le operazioni APT statali. Progetti open-source largamente utilizzati, come Notepad++, offrono un punto di accesso ad alto rendimento quando l’infrastruttura di distribuzione non è protetta da controlli crittografici obbligatori e auditing continuo.

La risposta non può limitarsi alla patch del singolo incidente. Servono verifiche di firma sempre attive, segmentazione dell’infrastruttura di update, monitoraggio continuo dei redirect e trasparenza post-incident. Per le organizzazioni che operano in settori sensibili, diventa essenziale considerare anche software di uso quotidiano come potenziali vettori di compromissione avanzata.

Domande frequenti su Lotus Blossom e Chrysalis

Lotus Blossom è un gruppo APT confermato?

Lotus Blossom è considerato un gruppo APT cinese con confidenza medio-alta, attivo dal 2009, con numerose campagne di spionaggio documentate da diversi vendor di sicurezza.

Chrysalis è un malware distribuito su larga scala?

No. Chrysalis viene distribuito in modo altamente selettivo, colpendo poche decine di sistemi scelti per il loro valore strategico.

Notepad++ è stato compromesso nel codice sorgente?

No. Il codice di Notepad++ non è stato alterato. La compromissione ha riguardato l’infrastruttura di hosting e il meccanismo di aggiornamento.

Come possono le organizzazioni difendersi da attacchi simili?

Implementando verifiche crittografiche obbligatorie sugli aggiornamenti, monitorando comportamenti anomali, e riducendo la fiducia implicita anche verso software legittimo ampiamente utilizzato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...