Cisco ha pubblicato una raffica di advisory di sicurezza che interessano componenti centrali delle reti enterprise e governative, intervenendo su vulnerabilità che spaziano da stored XSS e open redirect fino a DoS remoti, bypass dei controlli antimalware e upload arbitrari con escalation a root. In parallelo, GreyNoise ha rilevato una campagna di reconnaissance su larga scala contro Citrix Gateway, caratterizzata dall’uso intensivo di proxy residenziali e infrastrutture cloud, un segnale tipico delle fasi preparatorie allo sfruttamento.

Il quadro che emerge è quello di una pressione crescente sulle superfici di esposizione perimetrali, in cui vulnerabilità non ancora sfruttate pubblicamente convivono con attività di mappatura aggressiva degli endpoint, soprattutto in contesti governativi e infrastrutturali.

Vulnerabilità stored XSS in Cisco Prime Infrastructure

Una delle correzioni riguarda Cisco Prime Infrastructure, piattaforma ampiamente utilizzata per la gestione centralizzata delle reti. La vulnerabilità CVE-2026-20111 consente a un attaccante remoto autenticato di condurre uno stored cross-site scripting, inserendo codice JavaScript malevolo in campi dati non correttamente validati. Lo script viene poi eseguito nel contesto del browser di altri utenti che accedono all’interfaccia.

Cisco assegna a questa falla una severità media (CVSS 4.8), sottolineando che non sono stati osservati exploit pubblici, ma confermando l’assenza di workaround. La mitigazione richiede l’aggiornamento a Prime Infrastructure 3.10 con Security Update 02, una misura necessaria considerando che la piattaforma gestisce configurazioni e informazioni sensibili su larga scala.

Denial of service in TelePresence Collaboration Endpoint e RoomOS

Più impattante dal punto di vista operativo è la vulnerabilità CVE-2026-20119, che colpisce Cisco TelePresence Collaboration Endpoint e RoomOS. In questo caso, un attaccante remoto non autenticato può inviare input testuali appositamente costruiti, ad esempio sotto forma di inviti a riunioni, causando un reload forzato del dispositivo senza alcuna interazione da parte dell’utente.

Cisco classifica il problema come alta severità (CVSS 7.5). Sebbene non risultino exploit attivi, l’effetto è un DoS immediato su sistemi di collaborazione critici. Le patch richiedono l’upgrade alle versioni corrette di RoomOS, con distinzioni tra ambienti on-premises e cloud-aware, confermando come il ciclo di aggiornamento sia oggi parte integrante della resilienza operativa.

Bypass dei controlli di scanning in Secure Web Appliance

Nel caso di Cisco Secure Web Appliance, la vulnerabilità CVE-2026-20056 interessa il DVS Engine di AsyncOS e consente a un attaccante remoto non autenticato di bypassare i controlli antimalware, permettendo il download di archivi malevoli appositamente costruiti. Il malware non viene eseguito automaticamente, ma il rischio emerge nel momento in cui l’utente estrae e lancia manualmente i file.

Con una severità media (CVSS 4.0), la falla evidenzia i limiti di una difesa basata esclusivamente su scanning automatico. Cisco raccomanda l’aggiornamento ad AsyncOS 15.2.5-011 o successivi, rafforzando il messaggio secondo cui anche i gateway di filtraggio devono essere trattati come asset ad alto rischio.

Upload arbitrario ed escalation a root in Meeting Management

Tra le vulnerabilità più critiche figura CVE-2026-20098 in Cisco Meeting Management, che consente a un attaccante autenticato remoto di caricare file arbitrari tramite richieste HTTP costruite ad hoc, fino a ottenere esecuzione di comandi con privilegi root. Il problema risiede in una validazione inadeguata nella funzionalità di Certificate Management.

Con un CVSS 8.8, questa vulnerabilità rappresenta un rischio diretto di compromissione completa del sistema. Cisco impone l’aggiornamento alla versione 3.12.1 MR o successive, senza alcuna mitigazione alternativa, segnalando l’urgenza per ambienti in cui Meeting Management è integrato nei workflow di collaborazione.

Open redirect in EPNM e Prime Infrastructure

Cisco segnala inoltre CVE-2026-20123, una vulnerabilità di open redirect che interessa sia Evolved Programmable Network Manager (EPNM) sia Prime Infrastructure. Un attaccante remoto non autenticato può manipolare parametri HTTP per reindirizzare gli utenti verso siti malevoli, aprendo la strada a campagne di phishing mirate.

Pur con severità media (CVSS 4.3), il rischio è amplificato dal contesto enterprise, dove queste interfacce web sono spesso considerate affidabili. Anche in questo caso, l’unica difesa efficace è l’aggiornamento software alle versioni corrette indicate da Cisco.

La campagna di reconnaissance su Citrix Gateway osservata da GreyNoise

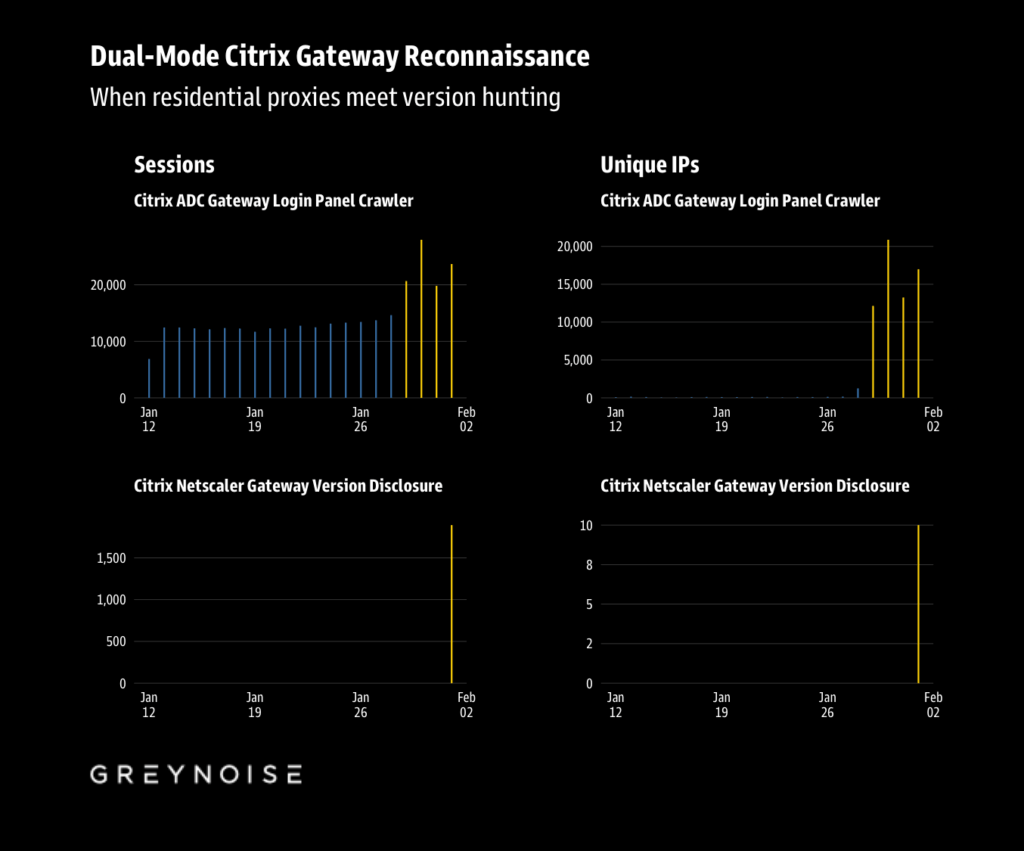

In parallelo agli advisory Cisco, GreyNoise ha osservato tra il 28 gennaio e il 2 febbraio 2026 una campagna di recon su Citrix Gateway di ampiezza anomala. L’attività ha generato oltre 111.000 sessioni da più di 63.000 IP unici, colpendo prevalentemente honeypot ma con un chiaro orientamento verso ambienti governativi asiatici.

Gli attaccanti hanno utilizzato proxy residenziali distribuiti in paesi come Vietnam, Argentina, Messico, Algeria e Iraq, affiancati da nodi in Azure e AWS. I fingerprint HTTP uniformi, l’uso di user-agent obsoleti come Chrome 50 e stringhe riconducibili a tooling automatico indicano una ricognizione coordinata, non rumore casuale.

Gli endpoint più sondati includono /logon/LogonPoint/index.html e /epa/scripts/win/nsepa_setup.exe, tipicamente associati alla scoperta dei pannelli di login e alla disclosure delle versioni. GreyNoise non associa l’attività a una CVE specifica, ma il pattern suggerisce una fase di mapping infrastrutturale che spesso precede exploit mirati.

Implicazioni operative e posture di difesa

La combinazione tra vulnerabilità corrette ma ad alto impatto e attività di recon esterna rafforza l’idea che le reti enterprise siano oggi sotto osservazione continua. Anche in assenza di exploit pubblici, la finestra temporale tra disclosure, patch e reale aggiornamento rimane un punto critico.

Cisco raccomanda upgrade immediati per tutti i prodotti coinvolti, mentre GreyNoise suggerisce il monitoraggio attivo degli user-agent sospetti, la limitazione dell’esposizione degli endpoint Citrix e il controllo dei pattern di enumerazione rapida. In questo contesto, la sicurezza proattiva non è più una best practice, ma una condizione necessaria per evitare che attività di ricognizione si trasformino in compromissioni operative.

Domande frequenti su Cisco advisory e recon Citrix

Le vulnerabilità Cisco risultano già sfruttate attivamente?

Secondo Cisco PSIRT, al momento non sono stati osservati exploit pubblici per le CVE segnalate, ma la mancanza di exploit noti non riduce il rischio operativo in ambienti esposti.

Perché la campagna di recon su Citrix Gateway è considerata rilevante?

L’uso di proxy residenziali, fingerprint uniformi e infrastrutture cloud indica una ricognizione deliberata, tipica delle fasi preparatorie allo sviluppo o all’impiego di exploit mirati.

Quali sistemi dovrebbero essere aggiornati con priorità assoluta?

Meeting Management per il rischio di escalation a root e TelePresence/RoomOS per il DoS remoto rappresentano le priorità più elevate, seguite da Prime Infrastructure ed EPNM per i rischi web-based.

Come mitigare il rischio di reconnaissance su Citrix Gateway?

Riducendo l’esposizione degli endpoint pubblici, monitorando user-agent anomali, limitando la disclosure delle versioni e applicando controlli di accesso più restrittivi sui percorsi sensibili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...