CVE-2025-22225 è la vulnerabilità VMware ESXi che Cisa ha inserito il 4 febbraio 2026 nel catalogo Known Exploited Vulnerabilities, confermandone lo sfruttamento attivo in campagne ransomware e collegandola a una sequenza di attacchi che coinvolge anche GitLab, Docker AI ed exploit BYOVD contro gli EDR. Per amministratori e responsabili sicurezza il punto non è più la singola falla, ma la concatenazione sistematica di difetti vecchi e nuovi che consente agli attori avanzati di ottenere esecuzione di codice remoto, evasione delle sandbox e disattivazione delle difese.

Vulnerabilità VMware ESXi e sfruttamento ransomware

La vulnerabilità CVE-2025-22225 colpisce VMware ESXi e consente una sandbox escape che permette a un attaccante con privilegi VMX di evadere le restrizioni dell’hypervisor ed eseguire codice sul sistema host. Cisa ha confermato che il difetto viene attivamente sfruttato in ransomware, senza però rilasciare indicatori di compromissione pubblici o dettagli sull’exploit. La mancanza di IOC non è un segnale rassicurante, ma piuttosto un indicatore di operazioni mirate e silenziose, tipiche di gruppi APT e affiliati ransomware evoluti.

Broadcom ha corretto la falla nel marzo 2025, insieme alle vulnerabilità correlate CVE-2025-22224 e CVE-2025-22226, che possono essere concatenate per ottenere esecuzione di codice remoto. I prodotti impattati includono VMware ESXi, Fusion, Cloud Foundation, vSphere, Workstation e Telco Cloud Platform, rendendo l’esposizione potenzialmente trasversale a data center enterprise e ambienti cloud ibridi. Secondo rilevazioni di Huntress, attori cinesi avrebbero sfruttato queste vulnerabilità come zero-day già da febbraio 2024, dimostrando che la finestra di rischio è stata ampia e prolungata.

Cisa ha ordinato alle agenzie federali di applicare le patch entro marzo 2025 in base alla Binding Operational Directive 22-01, ribadendo l’urgenza anche per i contesti cloud. Il rischio principale non è solo l’accesso iniziale, ma il fatto che una compromissione dell’hypervisor consente il controllo di interi cluster di macchine virtuali, trasformando un singolo exploit in un moltiplicatore di impatto ransomware.

Exploit GitLab SSRF attivo e persistenza di falle storiche

Parallelamente, Cisa ha aggiunto al catalogo KEV anche CVE-2021-39935, una vulnerabilità SSRF che colpisce GitLab Community Edition e Enterprise Edition nelle versioni dalla 10.5 alla 14.5.2. Sebbene GitLab abbia rilasciato la patch nel dicembre 2021, la falla viene ancora sfruttata attivamente, segno che sistemi legacy e ambienti non aggiornati restano una superficie di attacco privilegiata.

La vulnerabilità consente a utenti esterni di effettuare richieste server-side non autorizzate sfruttando la CI Lint API, utilizzata per validare configurazioni CI/CD. Attraverso questa API, un attaccante può forzare il server GitLab a effettuare richieste verso risorse interne, aprendo la strada ad accessi laterali, esfiltrazione di metadati e potenziale pivoting verso altri servizi. Cisa ha imposto alle agenzie federali l’applicazione delle patch entro il 24 febbraio 2026, mentre per il settore privato l’advisory evidenzia un rischio concreto di compromissione.

Le dimensioni dell’ecosistema GitLab amplificano l’impatto: oltre 30 milioni di utenti, più del 50% delle aziende Fortune 100, e migliaia di istanze esposte su Internet. Analisi basate su dati Shodan indicano circa 49.000 istanze vulnerabili, con una forte concentrazione in Cina e prevalenza di esposizione sulla porta 443. In questo contesto, una vulnerabilità “vecchia” diventa un vettore attuale, soprattutto se inserita in catene di attacco che partono da servizi di sviluppo per arrivare alle infrastrutture di produzione.

DockerDash e l’emergere della supply chain AI come vettore di attacco

Il quadro si complica ulteriormente con DockerDash, una tecnica di attacco rivelata da Noma Security che sfrutta difetti nell’assistente Ask Gordon AI in versione beta. Qui non si parla di una classica vulnerabilità di parsing, ma di una interpretazione malevola del contesto AI, in cui metadati apparentemente innocui vengono eseguiti come comandi.

L’attacco si basa sull’iniezione di comandi nei LABEL di un Dockerfile. Ask Gordon AI legge questi metadati e li inoltra al MCP Gateway, che li esegue senza distinguere tra istruzioni legittime e input ostile. Il risultato è una Remote Code Execution sull’ambiente Docker, sia via CLI che su Docker Desktop, con possibilità di esfiltrazione di dati sensibili. L’attaccante può enumerare container, volumi, reti, configurazioni e strumenti installati, inviando le informazioni a endpoint remoti.

Docker ha mitigato il problema aggiornando Docker Desktop alla versione 4.50.0, introducendo blocchi sugli URL forniti dall’utente e richiedendo una conferma umana prima dell’esecuzione di azioni sensibili. Tuttavia, il caso DockerDash segna un punto di svolta: la supply chain AI diventa un nuovo piano di attacco, dove la fiducia nel contesto e nell’automazione sostituisce i controlli di sicurezza tradizionali.

Encase BYOVD e la disattivazione sistematica degli EDR

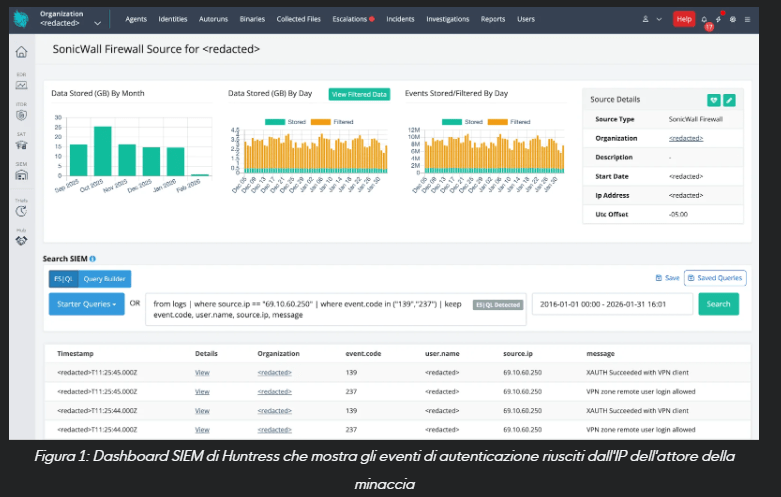

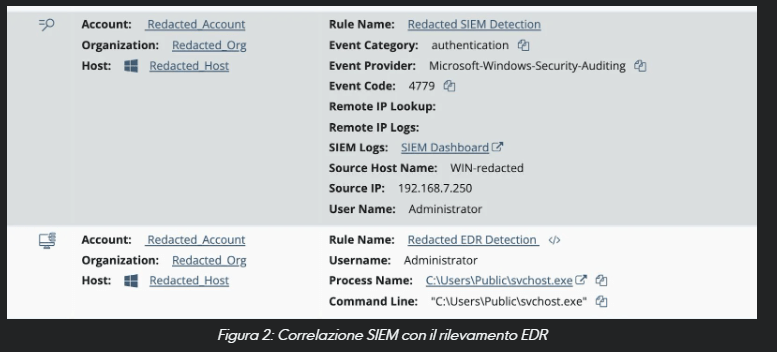

A completare il quadro c’è l’analisi di Huntress su una campagna BYOVD (Bring Your Own Vulnerable Driver) denominata Encase BYOVD killer. In questo scenario, gli attaccanti utilizzano il driver EnPortv.sys, firmato nel 2006 e revocato nel 2010, per terminare processi EDR e AV direttamente dal kernel. Il driver sfrutta una eccezione storica di Microsoft del 2015 che consente il caricamento di driver revocati, aggirando il Driver Signature Enforcement.

L’accesso iniziale avviene tramite credenziali compromesse su SonicWall SSL VPN, seguito da attività di ricognizione come ping sweep, probe NetBIOS e flood SMB SYN. Il malware si presenta come un finto aggiornamento firmware, decodifica il driver da un payload a bassa entropia, lo scrive su disco come OemHwUpd.sys, ne maschera gli attributi e registra un servizio kernel in modalità demand start. Una volta attivo, il driver utilizza l’IOCTL 0x223078 per terminare processi tramite ZwOpenProcess e ZwTerminateProcess, aggirando anche le Protected Process Light (PPL).

Questa tecnica consente agli attaccanti di disarmare completamente le difese endpoint prima del rilascio del ransomware, trasformando l’EDR da barriera a semplice spettatore. La mitigazione richiede l’abilitazione di HVCI, l’uso di WDAC e ASR rules, oltre a un controllo rigoroso dei driver caricabili a livello kernel.

Impatto cumulativo delle vulnerabilità sulle reti enterprise

Considerate singolarmente, queste vulnerabilità sono già critiche. Analizzate insieme, delineano un modello operativo coerente: accesso iniziale tramite VPN o servizi esposti, sfruttamento di vulnerabilità applicative o di sviluppo, escalation attraverso hypervisor o container, e infine neutralizzazione delle difese EDR. Il risultato è un ambiente enterprise completamente esposto al ransomware, con tempi di rilevamento ridotti e impatti estesi su operazioni e dati.

Cisa, attraverso il catalogo KEV e le Binding Operational Directives, sta cercando di imporre una priorità chiara, ma il settore privato resta spesso indietro, soprattutto su sistemi legacy e ambienti complessi. La persistenza di vulnerabilità come CVE-2021-39935 dimostra che il problema non è la mancanza di patch, ma la gestione del ciclo di vita della sicurezza.

Mitigazioni operative e priorità di difesa

La risposta efficace richiede un approccio stratificato. Per VMware ESXi, l’applicazione immediata delle patch di marzo 2025 è fondamentale, insieme alla dismissione dei prodotti non più supportati. Per GitLab, è essenziale verificare le versioni, limitare l’esposizione delle API CI Lint e ridurre la superficie di attacco online. Nel caso di Docker, l’adozione della versione 4.50.0 e l’introduzione di controlli zero-trust sui metadati AI sono passaggi chiave. Contro gli attacchi BYOVD, l’abilitazione di HVCI, il blocco dei driver vulnerabili e il monitoraggio dei log VPN rappresentano misure decisive.

Questi eventi segnano una fase in cui le minacce evolvono più velocemente delle architetture di difesa tradizionali, sfruttando fiducia, automazione e componenti legacy. La sicurezza enterprise non può più limitarsi a patchare singoli prodotti, ma deve anticipare le catene di attacco e rafforzare i controlli trasversali.

Domande frequenti su CVE-2025-22225

Cos’è CVE-2025-22225 e perché è critica?

CVE-2025-22225 è una vulnerabilità di sandbox escape in VMware ESXi che consente a un attaccante con privilegi VMX di evadere le restrizioni dell’hypervisor ed eseguire codice sull’host. È critica perché viene sfruttata attivamente in ransomware, permettendo il controllo di interi ambienti virtualizzati.

Quali prodotti VMware sono coinvolti oltre a ESXi?

Oltre a VMware ESXi, la catena di vulnerabilità corretta da Broadcom nel marzo 2025 interessa Fusion, Cloud Foundation, vSphere, Workstation e Telco Cloud Platform, ampliando l’impatto a data center, ambienti di sviluppo e infrastrutture telco.

Perché Cisa inserisce vulnerabilità vecchie come GitLab CVE-2021-39935 nel catalogo KEV?

Cisa inserisce vulnerabilità anche datate quando rileva sfruttamento attivo. Nel caso di CVE-2021-39935, molte istanze GitLab non aggiornate sono ancora esposte, rendendo la falla un vettore efficace per attacchi SSRF e movimenti laterali.

In che modo DockerDash cambia il modello di rischio per la supply chain AI?

DockerDash dimostra che gli assistenti AI possono interpretare input malevoli come istruzioni eseguibili. Questo introduce un nuovo rischio di RCE ed esfiltrazione dati nella supply chain AI, dove la fiducia nel contesto sostituisce i controlli di sicurezza tradizionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...