Cert-AgID registra 189 campagne malevole attive in Italia tra il 17 e il 30 gennaio 2026, evidenziando un’accelerazione netta di phishing istituzionale, malware banking e operazioni mirate contro pubblica amministrazione, università e utenti privati. Nel periodo analizzato emergono 33 famiglie di malware, oltre 2.600 indicatori di compromissione (IOCs) e un uso sistematico di temi quotidiani come Banking, Multe, SPID e Tessera Sanitaria per aggirare i controlli e indurre le vittime a consegnare credenziali e dati finanziari.

Panoramica delle campagne Cert-AgID tra il 17 e il 30 gennaio 2026

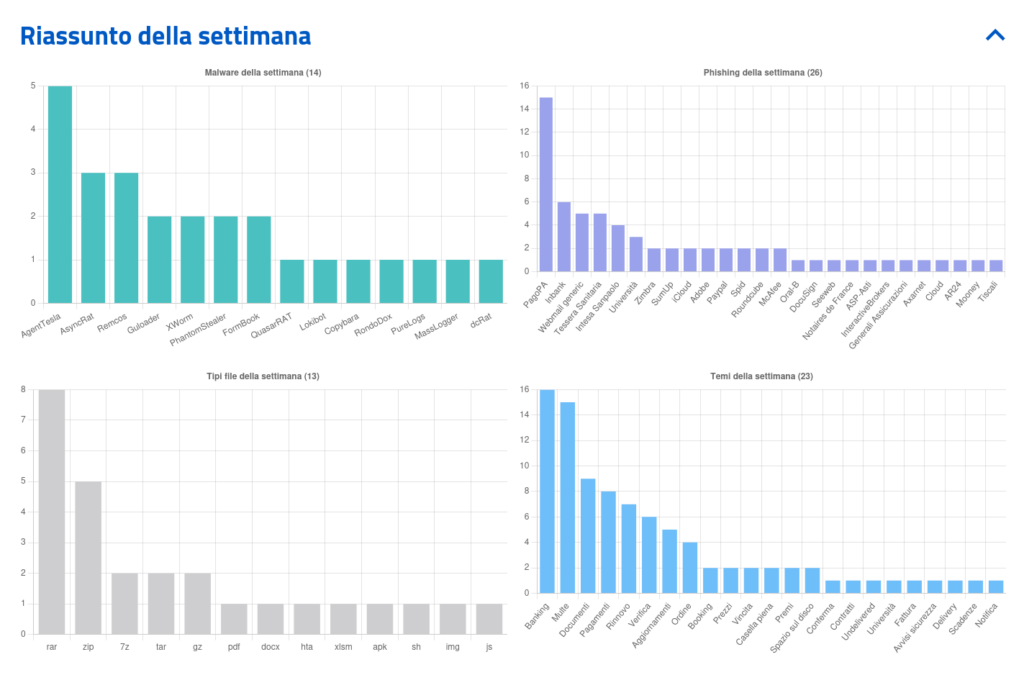

Nel primo intervallo, dal 17 al 23 gennaio, il Cert-AgID identifica 92 campagne, di cui 60 mirate specificamente all’Italia e 32 generiche ma con impatto diretto sul territorio nazionale. Queste attività producono 588 IOCs, distribuiti tramite canali riservati agli enti accreditati per consentire una risposta coordinata e tempestiva. Già in questa fase emerge una forte concentrazione su email di phishing con allegati compressi e link malevoli, spesso progettati per superare i filtri antispam.

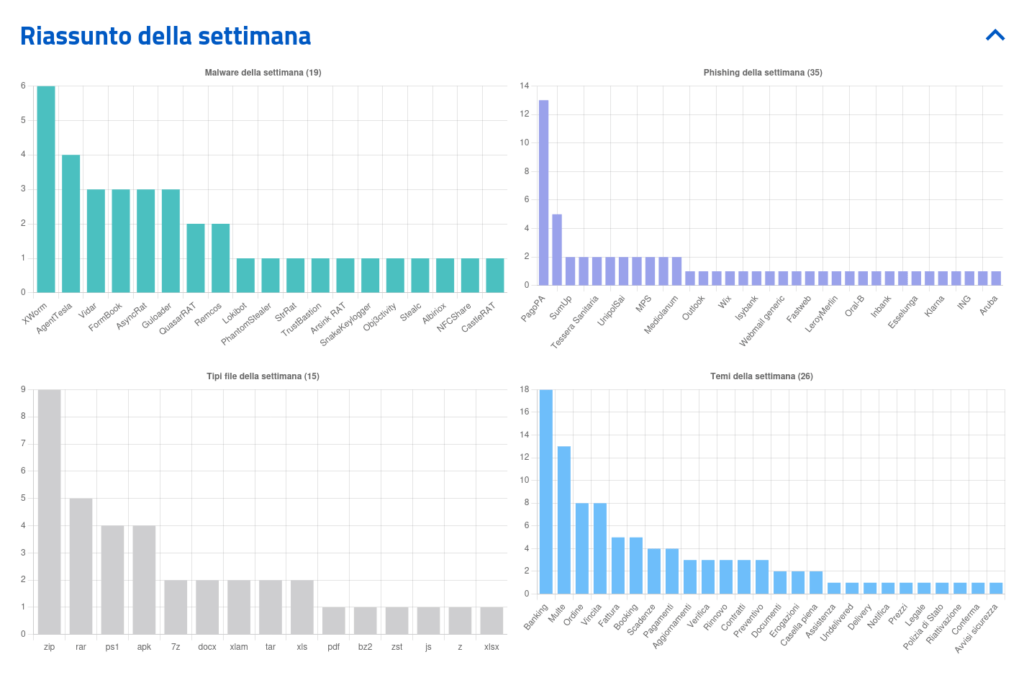

La settimana successiva, dal 24 al 30 gennaio, il numero sale a 97 campagne, con 58 operazioni italiane e 39 generiche. Il dato più rilevante è l’esplosione degli IOCs, che raggiungono quota 2.018, segnalando una maggiore complessità tecnica delle operazioni. Gli analisti osservano un incremento nell’uso di script PowerShell, file APK per Android e payload multilivello, progettati per mantenere persistenza e ritardare l’analisi forense.

Famiglie di malware: continuità e diversificazione offensiva

Nel complesso, le campagne coinvolgono 33 famiglie di malware, a conferma di una strategia basata sulla diversificazione per eludere i sistemi di difesa. Nella prima settimana dominano AgentTesla, AsyncRat, Remcos, FormBook e Guloader, spesso veicolati tramite RAR, ZIP, 7Z e documenti DOCX o XLSM mascherati da comunicazioni di pagamento, ordini o notifiche amministrative. AgentTesla, in particolare, compare in più campagne legate a temi di Pagamenti e Ordini, confermandosi una minaccia persistente nel contesto italiano.

Nella seconda settimana si registra un ampliamento a 19 famiglie attive, con XWorm in testa per numero di campagne, seguito da AgentTesla, AsyncRat, FormBook e Guloader. Emergono nuove varianti come Vidar, che introduce tecniche ClickFix per indurre l’utente a eseguire manualmente comandi dannosi, e un numero crescente di malware mobile come Albiriox, Arsink RAT, TrustBastion e NFCShare, diffusi tramite APK malevoli. Questa evoluzione indica un chiaro spostamento verso attacchi cross-platform, capaci di colpire sia ambienti desktop sia dispositivi mobili.

Temi phishing più sfruttati: Banking, Multe e identità digitale

Il Cert-AgID rileva 49 temi phishing unici nel periodo analizzato, con una forte concentrazione su argomenti di uso quotidiano. Il tema Banking è il più ricorrente in entrambe le settimane, con 13 campagne italiane per ciascun intervallo, che abusano di marchi come Intesa Sanpaolo, Mediolanum, Inbank, Klarna e SumUp. Le vittime vengono indirizzate verso siti falsi progettati per sottrarre credenziali bancarie e dati di pagamento.

Subito dopo emerge il tema Multe, con un totale di 28 campagne che simulano notifiche PagoPA relative a sanzioni stradali non pagate. Queste comunicazioni fanno leva sull’urgenza e sul timore di conseguenze legali per indurre l’utente a inserire dati personali e finanziari. Altri temi rilevanti includono Documenti, Ordini, Pagamenti, Vincite e Erogazioni statali, quest’ultimo utilizzato per impersonare enti come INPS e richiedere l’upload di documentazione sensibile.

Eventi notevoli: SPID, Tessera Sanitaria e impersonificazione istituzionale

Tra gli eventi più critici segnalati dal Cert-AgID spiccano diverse campagne di phishing SPID, progettate per sottrarre credenziali di identità digitale, IBAN e contatti personali. In alcuni casi gli attaccanti abusano del logo dell’Agenzia delle Entrate o di riferimenti al Dipartimento per la Trasformazione Digitale, aumentando la credibilità dei messaggi.

Persistono inoltre campagne su Tessera Sanitaria, che simulano avvisi di scadenza imminente per raccogliere nome, email, numero di telefono e dati di carta. Particolarmente preoccupanti sono gli attacchi contro università italiane, come Brescia e Salerno, e contro enti della Pubblica Amministrazione, dove email compromesse vengono usate per inviare PDF con link a piattaforme come Figma o Webflow, finalizzati al furto di credenziali Microsoft 365. Questo approccio evidenzia una crescente attenzione verso impersonificazioni istituzionali ad alta fiducia.

Indicatori di compromissione e vettori di attacco

Nel periodo analizzato vengono raccolti 2.606 IOCs, tra hash di file, URL malevoli, indirizzi IP e pattern comportamentali. I vettori più comuni restano le email di phishing con allegati compressi e i link malevoli distribuiti anche via SMS. Nella seconda settimana aumentano sensibilmente i payload in formati come XLAM, PS1, JS e APK, a conferma di un’evoluzione verso tecniche più evasive.

Il Cert-AgID rende disponibili questi IOCs attraverso feed dedicati agli enti accreditati, consentendo l’implementazione di regole di blocco e attività di threat hunting. L’uso combinato di offuscamento, compressione multipla ed exploit mirati, come quelli associati a vulnerabilità ThinkPHP, richiede aggiornamenti continui delle difese e un monitoraggio costante dei log.

Impatti e settori colpiti in Italia

Le 189 campagne malevole hanno un impatto potenzialmente esteso, con rischi significativi di furto di credenziali, perdite economiche e compromissione di dati sensibili. I settori più esposti risultano finanza, sanità, istruzione e pubblica amministrazione, dove la combinazione di phishing credibile e malware evoluto può generare accessi non autorizzati su larga scala.

L’analisi aggregata mostra un trend in crescita, con un aumento sia del numero di campagne sia della loro sofisticazione. Il quadro delineato dal Cert-AgID conferma che la superficie d’attacco italiana resta altamente attrattiva e richiede un rafforzamento continuo delle misure di prevenzione, formazione degli utenti e condivisione delle informazioni di sicurezza.

Domande frequenti su Cert-AgID e campagne malevole

Perché il numero di campagne malevole in Italia è aumentato a gennaio 2026?

L’aumento è legato alla combinazione di phishing tematico, maggiore offuscamento dei payload e sfruttamento di identità digitali e marchi istituzionali, che rendono gli attacchi più efficaci e difficili da bloccare.

Quali sono le famiglie di malware più diffuse secondo Cert-AgID?

Le più ricorrenti sono AgentTesla, AsyncRat, Remcos, FormBook, Guloader e XWorm, con una crescita recente di malware mobile distribuiti tramite APK.

Perché SPID e Tessera Sanitaria sono obiettivi frequenti?

Perché consentono l’accesso a servizi pubblici e dati finanziari. Il furto di credenziali SPID permette attacchi a catena su più piattaforme istituzionali.

Come possono le organizzazioni difendersi da queste campagne?

Monitorando costantemente gli IOCs Cert-AgID, rafforzando i filtri email, formando il personale sul phishing istituzionale e applicando patch di sicurezza tempestive su sistemi e applicazioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.