Il quadro che emerge dagli ultimi incidenti in Romania e Polonia segnala una crescente esposizione delle infrastrutture energetiche europee a due modelli di minaccia distinti ma complementari. Da un lato, il ransomware orientato al profitto che colpisce l’IT aziendale per massimizzare l’estorsione senza interrompere la produzione; dall’altro, operazioni distruttive statuali che mirano a danneggiare sistemi e firmware per dimostrare capacità e creare incertezza, anche quando l’erogazione di energia non viene fermata. In entrambi i casi, l’impatto va oltre il singolo incidente e tocca sicurezza nazionale, supply chain e resilienza.

Attacco ransomware a Conpet in Romania

Il gestore rumeno degli oleodotti Conpet, responsabile di quasi 4.000 chilometri di rete per il trasporto di greggio e derivati verso le raffinerie nazionali, ha confermato un cyberattacco che ha causato interruzioni ai sistemi aziendali e il down del sito web. L’elemento chiave è che l’attacco ha colpito l’infrastruttura IT corporate, senza intaccare le tecnologie operative come SCADA e telecomunicazioni. Questa separazione ha consentito di mantenere il flusso di petrolio e rispettare gli obblighi contrattuali, evitando ritardi nella distribuzione.

L’azienda ha comunicato l’avvio delle indagini con le autorità nazionali di cybersecurity e ha presentato denuncia alla Direzione per le indagini sul crimine organizzato e terrorismo. In parallelo, il gruppo ransomware Qilin ha rivendicato l’azione, pubblicando prove di furto dati su un sito di leak nel dark web. Tra i materiali esposti figurano documenti interni, dati finanziari e scansioni di passaporti; gli attaccanti affermano di aver sottratto quasi 1 terabyte di informazioni.

Qilin, attivo dal 2022 (inizialmente noto come Agenda), conta centinaia di vittime in pochi anni e adotta un modello di doppia estorsione. L’episodio di Conpet si inserisce in un pattern di targeting delle infrastrutture critiche rumene, già colpite in precedenza da campagne ransomware che hanno interessato utility, gruppi energetici e persino il settore sanitario. Il rischio principale, in questo scenario, è l’esposizione di dati sensibili con possibili ricadute regolatorie, reputazionali e di sicurezza.

Attribuzione polacca a Static Tundra: attacchi distruttivi di dicembre

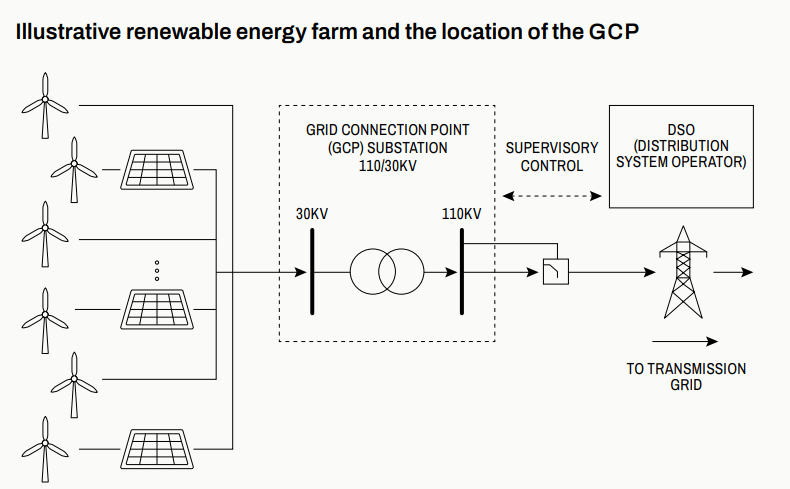

Sul fronte polacco, il CERT Polska ha pubblicato un report che attribuisce gli attacchi coordinati del 29 dicembre 2025 al cluster russo Static Tundra, noto anche con molteplici alias storici. Gli incidenti hanno colpito oltre 30 fattorie eoliche e fotovoltaiche, un grande impianto di cogenerazione che fornisce calore a circa mezzo milione di clienti e una azienda manifatturiera privata.

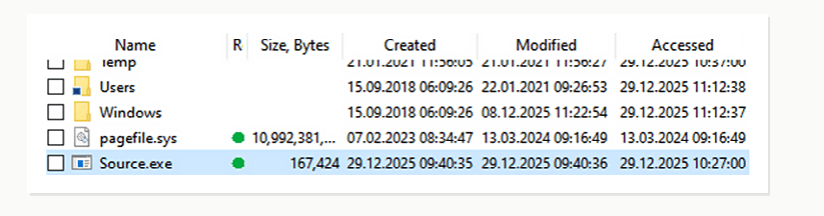

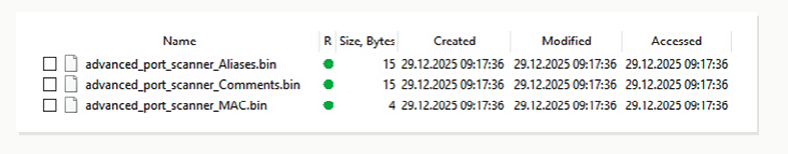

Negli impianti rinnovabili, gli attori hanno effettuato ricognizione interna, danneggiato firmware di controller e distribuito DynoWiper, un malware progettato per corrompere file e interrompere le comunicazioni con l’operatore di distribuzione senza arrestare la produzione elettrica. Nell’impianto di cogenerazione, l’accesso era attivo da marzo 2025 con furto dati, escalation di privilegi e movimento laterale; il tentativo di deploy del wiper non ha però causato l’interruzione del calore. Nell’attacco manifatturiero è stato usato LazyWiper, impiegato per sovrascrivere file in modo irreversibile.

Il CERT Polska sottolinea che questi attacchi puntavano alla distruzione pura, senza meccanismi di persistenza, comunicazione C2 o evasione antivirus sofisticata. Le tecniche osservate includono l’uso di nodi Tor, IP compromessi, dispositivi Fortinet vulnerabili (SSL-VPN senza MFA) e credenziali di default su apparati industriali. Sono stati tentati accessi a servizi cloud come M365, con trasferimenti di dati verso reti OT e sistemi SCADA.

Il CERT Polska precisa anche attribuisce gli attacchi a Static Tundra sulla base di tattiche, tecniche e procedure osservate e sul contesto operativo. Altre fonti indicano somiglianze con Sandworm, soprattutto per l’uso di wiper nel settore energetico e per alcune affinità di codice con campioni precedenti come ZOV. Ma il report polacco segnala che queste somiglianze restano generali, non necessariamente sufficienti per un’attribuzione diretta. Il punto operativo resta lo stesso: il sabotaggio cyber in Europa orientale sta diventando più frequente, più metodico e più orientato a obiettivi energetici.

Somiglianze con Sandworm e quadro delle attribuzioni

Alcune analisi di vendor hanno evidenziato somiglianze tra DynoWiper e wiper storicamente associati a Sandworm, come ZOV. Il CERT Polska mantiene però una posizione prudente, rilevando che le affinità di codice sono generiche e non sufficienti, da sole, per un’attribuzione definitiva. DynoWiper appare come un wiper semplice e mirato, con enumerazione e corruzione dei file (PRNG basato su Mersenne Twister ed esclusione di directory di sistema), coerente con un obiettivo di impatto immediato.

In questo contesto, Hitachi Energy ha diffuso avvisi di sicurezza per componenti industriali come RTU560, richiamando l’attenzione su firmware obsoleti, credenziali predefinite e funzioni di sicurezza disabilitate, invitando i clienti a rafforzare rapidamente le difese.

Cybersecurity, Infrastrutture critiche, Energia, OT security, Wiper, Fortinet, CERT Polska

Static Tundra apre una finestra inquietante sulla sicurezza energetica europea: non un’azione dimostrativa, non un ransomware per incassare, ma un sabotaggio cyber che assomiglia a un incendio appiccato con metodo. Il 29 dicembre 2025, mentre l’inverno alza fisiologicamente la fragilità del sistema elettrico e della filiera del calore, un threat actor ha colpito almeno 30 impianti rinnovabili tra eolico e fotovoltaico, un grande impianto di cogenerazione e una realtà manifatturiera. Il CERT Polska attribuisce gli incidenti al cluster russo Static Tundra, collegato al Centro 16 del Servizio Federale di Sicurezza. L’elemento più disturbante non è solo la scala, ma la scelta del bersaglio e la grammatica dell’azione: distruzione pura, firmware corrotti, file sovrascritti, log cancellati, e allo stesso tempo una cautela quasi chirurgica nell’evitare che la generazione elettrica crollasse in modo immediato. È una dimostrazione di accesso e potenziale, più che una ricerca del collasso.

Attacchi su impianti rinnovabili: comunicazioni interrotte, produzione preservata

Gli impianti colpiti hanno subito perdite di comunicazione con gli operatori di distribuzione, ma la generazione elettrica è rimasta attiva. Il transmission system operator polacco ha confermato l’assenza di impatti sulla stabilità del grid nazionale. Questo dettaglio è centrale, perché riduce l’episodio a “nessun blackout” solo in apparenza: l’accesso ottenuto e i danni ai componenti OT indicano che la capacità di disruption esiste, anche se non è stata spinta fino al punto di rottura.

Le fattorie eoliche e solari operano spesso come siti remoti, con punti di connessione alla rete dove la tensione sale fino a 110 kV per il trasferimento efficiente. La gestione avviene tramite SCADA e protocolli industriali, con unità terminali remote per il telecontrollo e interfacce uomo-macchina per la visualizzazione locale. In questo contesto, interrompere la comunicazione non significa spegnere automaticamente l’impianto, ma significa tagliare l’operatore fuori dal controllo e dalla visibilità, proprio mentre i sistemi restano “vivi” e potenzialmente manipolabili.

Accesso iniziale: FortiGate esposti e VPN senza multifattore

Il report descrive un pattern che, nella sua semplicità, continua a essere devastante: dispositivi FortiGate esposti su internet, usati come concentratori VPN e firewall, con autenticazione priva di multifattore. Static Tundra avrebbe sfruttato questa superficie per ottenere l’accesso iniziale, accelerando la compromissione grazie a un altro fattore ricorrente in OT: il riuso di credenziali condivise tra siti diversi.

Il modello operativo appare altamente automatizzato. Gli attaccanti scandiscono indirizzi IP in ordine crescente e, se un tentativo fallisce, l’operazione non prosegue. Questo tipo di comportamento suggerisce una logica industriale, quasi da “catena di montaggio”, dove l’obiettivo non è esplorare creativamente, ma colpire in serie i siti che offrono la porta già socchiusa. Le VLAN e la segregazione esistono, ma quando l’attore ottiene privilegi amministrativi, quella segmentazione diventa un pannello che si apre: l’accesso si estende ai subnet e i danni possono essere distribuiti in modo coerente e ripetibile.

Cosa viene colpito in OT: RTU, relè, HMI e server seriali

Il sabotaggio non si concentra su un singolo dispositivo, ma su un ecosistema di componenti. Nel report emergono unità terminali remote, relè di protezione e server seriali come bersagli sistematici. In più punti, gli attaccanti resettano dispositivi alle impostazioni di fabbrica, eliminano log e complicano il ripristino. Qui la logica non è “entrare e restare”, ma “entrare e rompere”, lasciando l’operatore in una condizione di ripartenza lenta, spesso manuale, spesso dipendente da fornitori e tecnici sul campo.

Analisi tecnica: firmware corrotti e credenziali di default

La parte più tecnica del report descrive meccanismi di danneggiamento firmware che, nel mondo OT, hanno un impatto molto più pesante della semplice cancellazione di file. Su unità Hitachi RTU, gli attaccanti modificano file ELF introducendo byte 0xFF all’entry point, provocando loop di riavvio e rendendo i dispositivi inutilizzabili. Il firmware viene persino identificato falsamente come una versione non deployata, aumentando l’attrito nel troubleshooting.

Sulle unità Mikronika RTU, l’accesso avviene via SSH con credenziali di default, e l’azione è brutale: eliminazione completa dei file. I relè Hitachi Relion subiscono cancellazioni di file essenziali via FTP, ancora una volta sfruttando credenziali predefinite, con conseguenti spegnimenti o malfunzionamenti. Le interfacce Mikronika HMI consentono accessi RDP con password admin di fabbrica, e qui la pressione torna su un punto che sembra banale e invece è strutturale: molte reti OT sono nate per affidabilità e continuità, non per esposizione internet, e i presidi di identity e hardening spesso arrivano dopo, quando l’integrazione IT-OT è già diventata una realtà operativa.

Il report evidenzia anche modifiche via PowerShell per abilitare condivisioni e regole firewall, l’uso di strumenti di reconnaissance come Impacket e la distribuzione di DynoWiper per colpire workstation e sistemi di supporto. Su server Moxa NPort, gli attaccanti cambiano password, impostano IP locali e resettano configurazioni. La sequenza è coerente: toccare i nodi che permettono comando, telemetria e integrazione, perché è lì che si spezza la capacità dell’operatore di gestire i siti.

DynoWiper e LazyWiper: distruzione senza persistenza

DynoWiper viene descritto come wiper in varianti diverse, con inizializzazione del generatore di numeri casuali e corruzione di file su dischi fissi e removibili, escludendo directory di sistema. Alcune versioni terminano senza spegnere i sistemi, un dettaglio che suggerisce l’intento di massimizzare il danno mantenendo in vita l’ambiente quel tanto che basta per completare le azioni distruttive.

LazyWiper, invece, opera tramite PowerShell e sovrascrive file con sequenze di 32 byte, con una logica selettiva sulle estensioni. La distribuzione passa da modifiche a GPO e task schedulati, e nel report compare anche l’ipotesi che parte del codice possa essere stata generata con modelli linguistici. Il punto non è l’etichetta “AI”, ma la tendenza: l’automazione del danno diventa più facile, più replicabile, più adattabile.

Un impianto di cogenerazione nel mirino: infiltrazione lunga, EDR come ultima barriera

Il capitolo sulla cogenerazione sposta l’asse dal sabotaggio in serie alla campagna a lungo raggio. Qui l’infiltrazione dura da marzo 2025, con furto di dati sensibili e accessi privilegiati in Active Directory. Gli attaccanti entrano via SSL-VPN FortiGate con account statici senza 2FA, fanno reconnaissance con tool comuni, rubano credenziali da LSASS e tentano di distribuire wiper. L’elemento che cambia l’esito è la presenza di EDR che blocca le esecuzioni su oltre 100 macchine, impedendo che il danno diventi sistemico.

Emergono anche tentativi su Linux, con comandi dd per cancellare dischi e operazioni su array RAID per sovrascrivere dati. Questo dettaglio è importante perché mostra un’intenzione di distruzione che attraversa piattaforme e componenti, e che mira a rendere il ripristino costoso e lento. La componente cloud compare come ulteriore vettore: accessi a M365 per scaricare informazioni e trasferirle verso reti OT e SCADA, compresi lavori tecnici e dati operativi. È il punto in cui IT e OT smettono di essere mondi separati: il cloud diventa un ponte, e quel ponte può essere usato anche dall’attaccante.

Il caso manifatturiero: configurazioni rubate, persistenza “a tempo” e wiper via GPO

Nel settore manifatturiero l’operazione appare opportunistica ma sofisticata. L’accesso avviene tramite un dispositivo Fortinet vulnerabile, con configurazioni rubate e diffuse su forum criminali. Qui compare una persistenza organizzata: script che estraggono credenziali e modificano impostazioni di sicurezza, eseguiti settimanalmente e con esfiltrazione verso canali Slack controllati dagli attaccanti. Dopo il movimento laterale, LazyWiper viene distribuito tramite GPO, con attenzione a non eseguire su domain controller e a colpire estensioni specifiche, massimizzando il danno e riducendo i rischi di blocchi immediati.

Implicazioni: la sicurezza energetica europea come bersaglio di pressione

L’assenza di un blackout non deve essere letta come “nessun impatto”. Questi attacchi mostrano che un attore con risorse e obiettivi strategici può ottenere accesso a reti interne, muoversi tra IT e OT, rubare dati tecnici e colpire firmware e componenti critici. In un inverno rigido o durante eventi meteo estremi, anche la sola perdita di visibilità e telecontrollo può aumentare il rischio operativo.

Il report parla di escalation paragonabile a un arson deliberato. È una metafora dura, ma fotografa bene la scelta tattica: bruciare capacità di gestione, aumentare i tempi di ripristino, generare incertezza, e farlo in modo scalabile su più impianti.

Cosa fare per difendersi

L’accesso iniziale attraverso VPN esposte senza multifattore e il ricorso a credenziali di default indicano che la difesa deve partire da misure che, nel mondo IT, sono ormai considerate non negoziabili. L’adozione di MFA su SSL-VPN, la rimozione di account e password predefinite su apparati OT, e la fine del riuso di credenziali tra siti sono i primi punti di rottura dell’automazione dell’attaccante. La segmentazione deve diventare reale anche quando l’attore ottiene privilegi elevati, e la telemetria deve essere progettata per riconoscere azioni di distruzione, non solo esfiltrazione.

In parallelo, il ripristino va trattato come parte della difesa. Un wiper che corrompe firmware non si “ripara” con un restore veloce: richiede stock di componenti, procedure, accesso fisico, coordinamento con vendor. Questo significa che la sicurezza energetica non è solo SOC e patching, ma anche logistica e preparedness, con piani di continuità che includano l’ipotesi di distruzione OT come scenario realistico.

Implicazioni per la sicurezza energetica europea

Gli incidenti in Romania e Polonia mostrano come IT e OT restino bersagli adiacenti di strategie diverse: il ransomware evita l’OT per non interrompere i flussi e massimizzare l’estorsione, mentre le operazioni statuali colpiscono firmware e file per dimostrare capacità distruttive senza necessariamente spegnere la produzione. In entrambi i casi, le lacune note — assenza di MFA, credenziali di default, patching incompleto — amplificano il rischio.

Per i difensori, la priorità è blindare i perimetri, rafforzare la segmentazione IT/OT, imporre MFA su VPN e apparati perimetrali, eliminare le credenziali di default e garantire backup offline testati anche contro scenari di wiper. La condivisione di intelligence a livello nazionale e settoriale resta decisiva per ridurre l’asimmetria con attaccanti che alternano estorsione e sabotaggio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.