Il cyberattacco al Ministero della Scienza spagnolo ha innescato la chiusura parziale dei sistemi IT che gestiscono dati sensibili di ricercatori, università e studenti. L’ente ha parlato inizialmente di un incidente tecnico in valutazione, ma un attore cyber ha rivendicato la violazione, pubblicando campioni di dati personali come prova. In parallelo, le indagini della comunità di sicurezza mostrano come operatori ransomware stiano abusando di piattaforme di virtualizzazione legittime, in particolare VMmanager di ISPsystem, per consegnare payload malevoli e mascherare le proprie infrastrutture. Due segnali convergenti di una stessa crisi: l’esposizione strutturale delle infrastrutture pubbliche e l’evoluzione delle tattiche ransomware verso modelli stealth-as-a-service.

Come è stato colpito il Ministero della Scienza spagnolo

Il Ministero della Scienza, Innovazione e Università gestisce sistemi amministrativi centrali per politiche scientifiche, ricerca e istruzione superiore. Si tratta di piattaforme che trattano informazioni personali, amministrative e accademiche di alto valore, utilizzate da cittadini, università e aziende. A seguito dell’incidente, l’istituzione ha interrotto parzialmente i servizi digitali, bloccando procedure amministrative in corso e applicando l’articolo 32 della Legge 39/2015 per prorogare i termini, con l’obiettivo di tutelare diritti e interessi delle persone coinvolte.

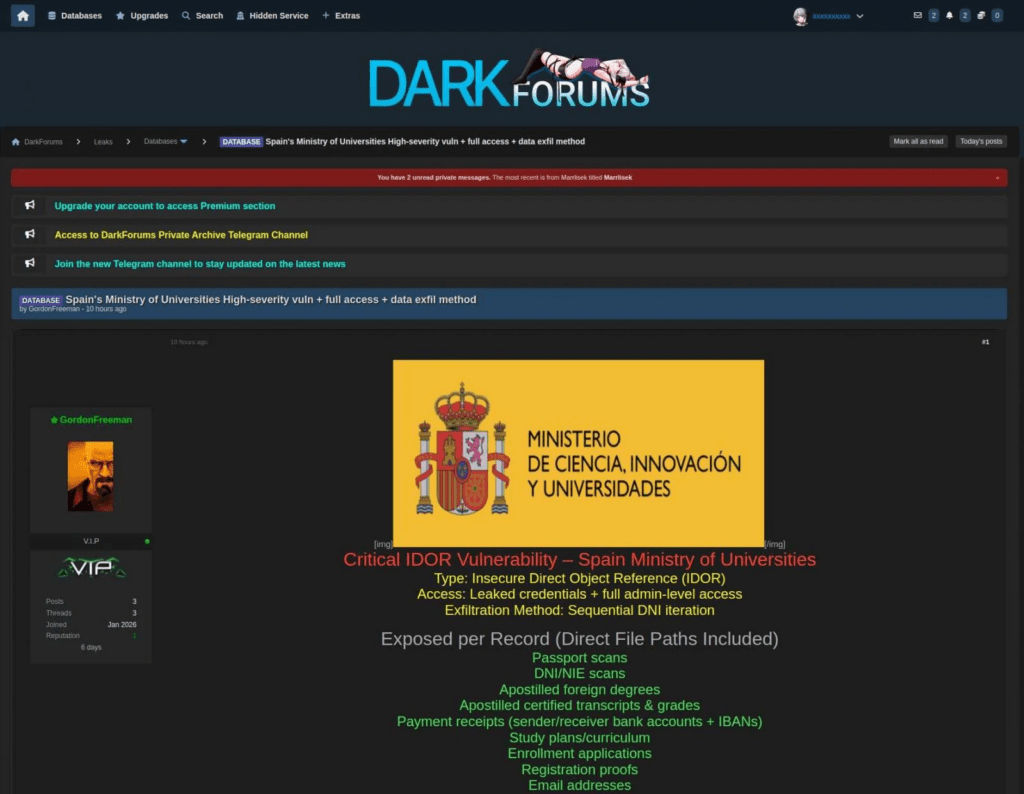

Un attore che si presenta con l’alias GordonFreeman, nome che richiama il videogioco Half-Life, ha rivendicato l’attacco su forum underground, offrendo i dati rubati al miglior offerente. I campioni pubblicati includono registri personali, indirizzi email, domande di iscrizione e screenshot di documenti ufficiali, elementi che, pur senza una conferma indipendente completa, appaiono coerenti con i sistemi ministeriali. L’attore afferma di aver sfruttato una vulnerabilità IDOR (Insecure Direct Object Reference) per ottenere credenziali con accesso amministrativo completo, un tipo di falla che consente di accedere a risorse non autorizzate manipolando identificatori interni.

Il forum che ospitava la rivendicazione è andato offline poco dopo, e i dati non sono comparsi su altre piattaforme note. Tuttavia, fonti mediatiche spagnole hanno confermato il legame con un cyberattacco, mentre il Ministero ha scelto una linea prudente, limitando le comunicazioni pubbliche. Il quadro resta quindi incompleto, ma l’impatto potenziale è chiaro: esposizione di dati sensibili, rischi per la privacy e implicazioni che toccano la sicurezza nazionale, considerando il ruolo strategico della ricerca e dell’istruzione superiore.

Ransomware e VM ISPsystem: come funziona la nuova tattica stealth

In parallelo al caso spagnolo, i ricercatori di Sophos hanno osservato una tattica sempre più diffusa tra operatori ransomware: l’abuso di macchine virtuali fornite tramite ISPsystem, in particolare attraverso la piattaforma VMmanager. L’analisi emerge durante indagini su incidenti legati a WantToCry, ma rivela un modello replicato su scala più ampia.

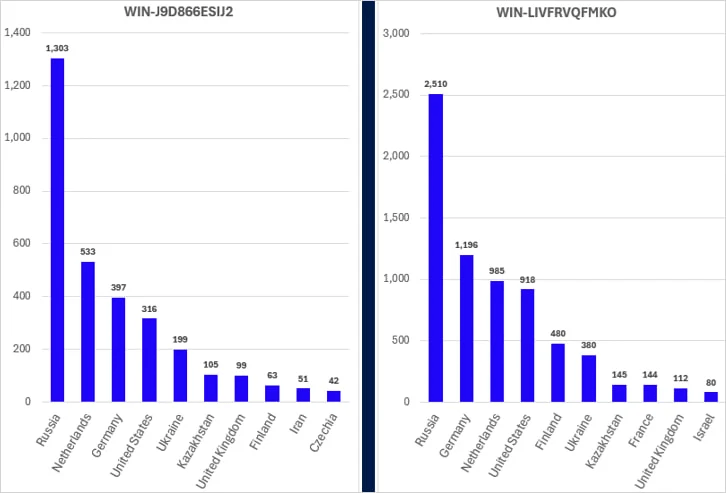

Gli attaccanti distribuiscono VM Windows create da template predefiniti, che condividono hostname identici. Questo dettaglio tecnico, apparentemente banale, ha un effetto potente: le infrastrutture malevole finiscono per confondersi tra migliaia di sistemi legittimi, rallentando l’attribuzione, la risposta agli incidenti e le richieste di rimozione. Sophos ha identificato che quattro hostname ricorrenti rappresentano oltre il 95% delle VM ISPsystem esposte su internet, tra cui stringhe come WIN-LIVFRVQFMKO, WIN-344VU98D3RU e WIN-J9D866ESIJ2.

Queste VM vengono usate come server di command-and-control e punti di delivery dei payload, sfruttando il fatto che la piattaforma è legittima, a basso costo e consente deployment rapido. Le indagini collegano questa infrastruttura a diversi gruppi e famiglie malware, tra cui LockBit, Qilin, Conti, BlackCat e Ursnif, oltre a campagne con infostealer come RedLine e Lumma. Il quadro che emerge è quello di un ecosistema interconnesso, in cui ransomware e malware commodity condividono risorse, fornitori e tecniche di evasione.

Un ruolo chiave è svolto dai cosiddetti provider bulletproof, hosting che ignorano richieste legali e segnalazioni di abuso. Nelle analisi compaiono nomi come Stark Industries Solutions, Zomro, First Server, Partner Hosting e JSC IOT, oltre a operatori come MasterRDP, che controllano infrastrutture fisiche e offrono servizi VPS e RDP non conformi. Questa catena di complicità tecnica consente persistenza e resilienza operativa alle campagne criminali.

Cosa fare per difendersi da IDOR e ransomware stealth

Di fronte a questo scenario, le contromisure non possono essere superficiali. Sul fronte degli IDOR, è fondamentale rafforzare i controlli di accesso applicativi, verificando che ogni richiesta a oggetti e risorse sia validata in base all’identità e ai privilegi dell’utente. Audit regolari del codice, test di sicurezza applicativa e revisione delle API diventano essenziali, soprattutto nei sistemi pubblici che gestiscono dati sensibili.

Contro l’abuso delle VM legittime, le organizzazioni devono adottare monitoraggio avanzato del traffico e correlare indicatori come hostname sospetti, pattern di provisioning anomali e connessioni verso provider noti per attività bulletproof. La segmentazione di rete e l’uso di threat intelligence condivisa aiutano a limitare la propagazione e a identificare più rapidamente infrastrutture di comando e controllo.

La protezione dal ransomware richiede anche backup offline verificati, capaci di resistere a scenari di compromissione completa, e una revisione attenta dei fornitori cloud e hosting utilizzati. Evitare servizi opachi o non conformi riduce il rischio di diventare danni collaterali di operazioni criminali che sfrutt

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.