Le Shadow Campaigns rappresentano una delle operazioni di spionaggio informatico più estese e strutturate emerse nel 2025. Secondo l’analisi di Palo Alto Networks Unit42, un gruppo state-aligned dall’Asia, tracciato come TGR-STA-1030 e noto anche come UNC6619, ha compromesso oltre 70 organizzazioni governative e infrastrutture critiche in 37 paesi, mantenendo accessi per mesi e adattando le proprie operazioni agli eventi economici e diplomatici reali. Non si tratta di attacchi opportunistici, ma di intelligence mirata, sincronizzata con accordi minerari, negoziati commerciali, riunioni diplomatiche ed elezioni.

Profilo dell’attore e segnali di attribuzione

Unit42 valuta TGR-STA-1030 come allineato a interessi statali asiatici sulla base di una convergenza di indicatori operativi. Il gruppo utilizza tool e servizi regionali, preferisce lingue asiatiche, opera prevalentemente nel fuso orario GMT+8 e mostra connessioni upstream coerenti con infrastrutture della regione. Un operatore utilizza l’handle “JackMa”, verosimilmente un riferimento simbolico al cofondatore di Alibaba, elemento che rafforza l’orientamento culturale dell’attività. Le prime infrastrutture riconducibili alla campagna risalgono a gennaio 2024, mentre le compromissioni vengono identificate nel 2025 a partire da phishing contro governi europei, per poi estendersi fino al 2026.

Portata e obiettivi delle Shadow Campaigns

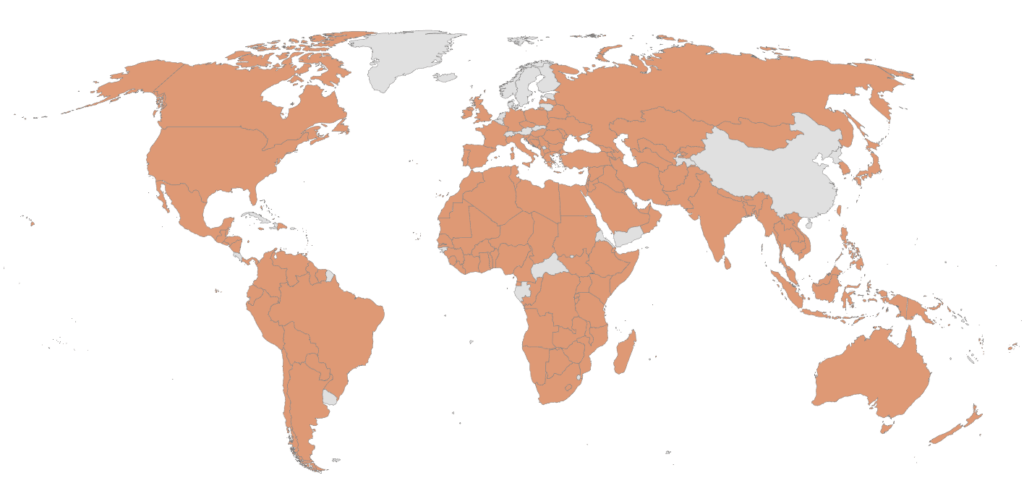

La scala dell’operazione è globale. Oltre alle 70 organizzazioni compromesse, Unit42 osserva scansioni attive contro infrastrutture governative in 155 paesi tra novembre e dicembre 2025. I target prioritari includono ministeri delle finanze, forze dell’ordine nazionali, parlamenti, dipartimenti per economia, commercio, risorse naturali e affari esteri, oltre a fornitori energetici, telecomunicazioni e settore minerario. La selezione non è casuale: le vittime coincidono con paesi che esplorano o rinegoziano partnership economiche, suggerendo un obiettivo di raccolta di intelligence economica e diplomatica.

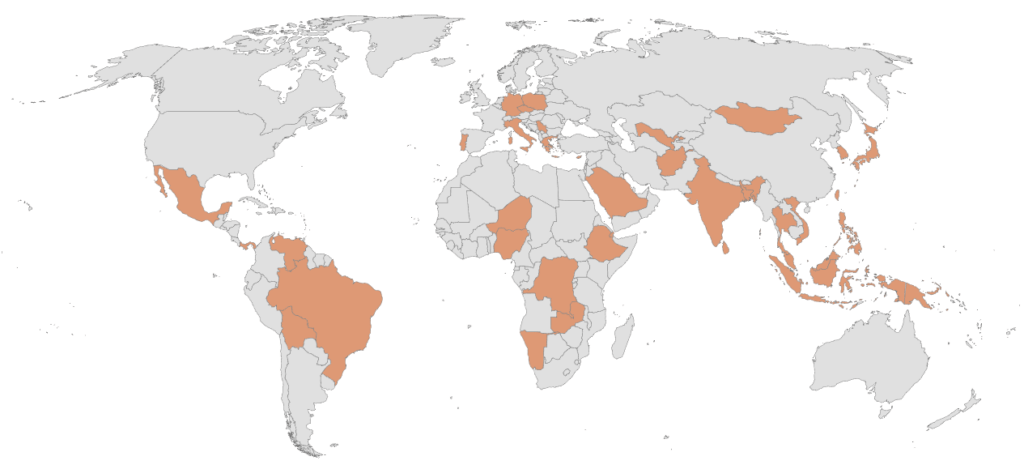

Distribuzione geografica e correlazioni geopolitiche

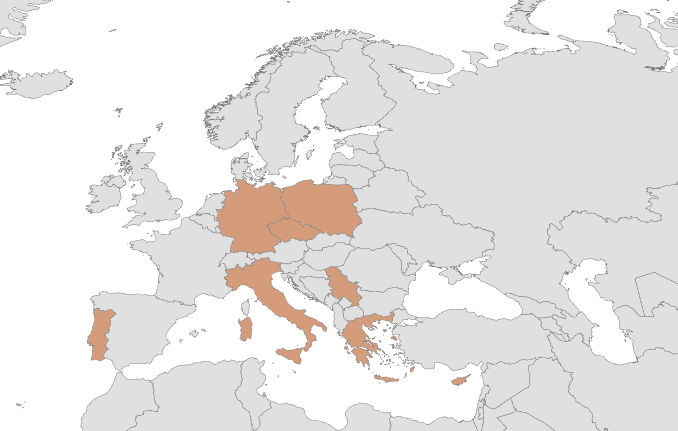

Nelle Americhe, le attività aumentano durante finestre di instabilità istituzionale, come lo shutdown governativo USA dell’ottobre 2025, con scanning e compromissioni in paesi tra cui Brasile, Messico e Panama. In Europa, il focus cresce nel 2025, colpendo infrastrutture in Germania, Cechia, Cipro, Italia, Polonia, Portogallo e Serbia, spesso in prossimità di eventi sensibili come incontri diplomatici o preparativi istituzionali UE.

In Asia e Oceania, l’attenzione si concentra sul Mar Cinese Meridionale e sul Golfo di Thailandia, con compromissioni che toccano Afghanistan, India, Indonesia, Giappone, Corea del Sud, Taiwan e Vietnam. In Africa, emergono target legati a interessi minerari e militari, dalla Repubblica Democratica del Congo allo Zambia, in coincidenza con crisi industriali e ambientali.

Catena di attacco e tecniche iniziali

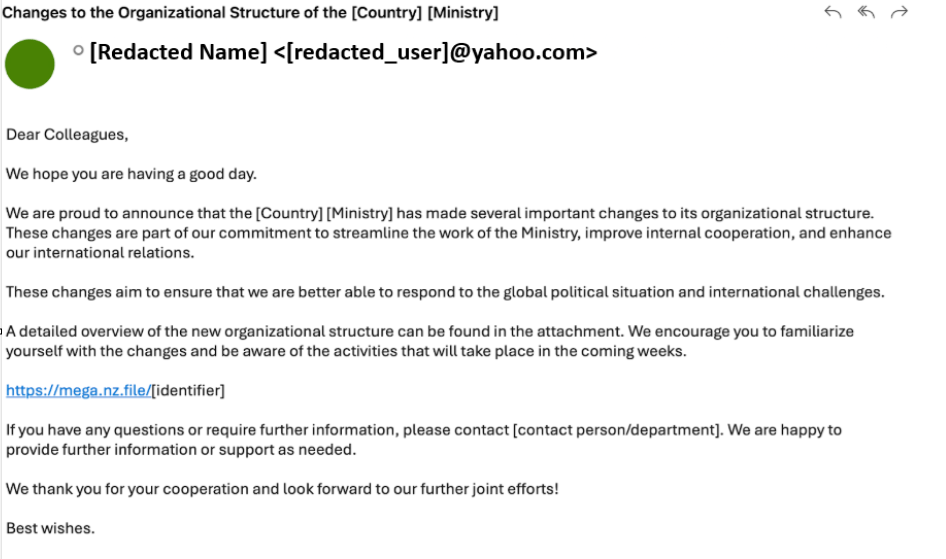

L’accesso iniziale avviene prevalentemente tramite email di phishing mirate, con esche costruite su riorganizzazioni ministeriali o comunicazioni ufficiali. I messaggi conducono a archivi ZIP ospitati su servizi legittimi come mega.nz, con nomi localizzati per lingua e contesto. All’interno, il loader Diaoyu viene eseguito solo se l’ambiente soddisfa specifici guardrail, come una risoluzione schermo minima e l’assenza di determinati prodotti antivirus, riducendo il rischio di analisi automatizzate.

Il payload scarica componenti da repository GitHub apparentemente innocui, mascherati come immagini o risorse web, per distribuire Cobalt Strike. Non emergono zero-day: il gruppo preferisce exploit N-day noti, combinando ricognizione accurata e sfruttamento di vulnerabilità esistenti in ambienti complessi, inclusi server applicativi, piattaforme di collaboration e dispositivi di rete.

Persistenza, movimento laterale e offuscamento

Dopo l’ingresso, l’attore adotta una strategia modulare. Cobalt Strike viene spesso sostituito o affiancato da framework C2 alternativi come VShell, Havoc, SparkRat e Sliver, aumentando la resilienza dell’operazione. Le web shell (Behinder, Neo-reGeorg, Godzilla) vengono offuscate e integrate in applicazioni web legittime, mentre tunnel di rete come GOST e FRPS permettono il traffico di comando e controllo attraverso infrastrutture intermedie.

| Comando | Panoramica |

| uccidi -900 1234 | -900 = Aggiungi il PID di destinazione (1234) all’elenco consentito |

| uccidi -901 1234 | -901 = Rimuovi il PID di destinazione (1234) dall’elenco consentito |

| tocca swsecret_config.txtmkdir swsecret_data* Nota: per impostazione predefinita, ShadowGuard nasconde/occulta tutte le directory o i file denominati swsecret . Potrebbe trattarsi di un nome in codice interno abbreviato utilizzato dagli sviluppatori del rootkit per contrassegnare i propri file. Esempio: “Metti tutte le configurazioni e i log in una directory denominata swsecret “. | ls -la i file/directory che iniziano con swsecret dovrebbero essere visualizzati come un punto (ovvero, dovrebbero essere nascosti) |

Il livello più sofisticato emerge sui sistemi Linux, dove compare ShadowGuard, un rootkit kernel basato su eBPF capace di nascondere processi e file, intercettare syscall e occultare componenti sensibili. Questo strato consente all’attore di restare invisibile anche in ambienti monitorati, mantenendo accessi persistenti per lunghi periodi.

Infrastruttura e mimetizzazione

L’infrastruttura è multi-tier. VPS collocati in USA, Regno Unito e Singapore fungono da front-end per apparire legittimi e ridurre la latenza verso le vittime. Il traffico passa poi attraverso relay SSH/RDP, proxy commerciali e Tor, prima di risalire verso connessioni upstream riconducibili alla regione asiatica. I domini utilizzano TLD come .me, .live, .help e .tech, spesso con naming che imita enti governativi o statistici, aumentando la credibilità delle esche.

Impatto strategico e rischi

Le Shadow Campaigns non mirano alla distruzione immediata, ma alla raccolta silenziosa di informazioni. L’accesso a dati economici, negoziali e diplomatici consente di anticipare decisioni politiche, influenzare mercati e rafforzare posizioni negoziali. La capacità di mantenere accessi per mesi, adattando tattiche e strumenti, rappresenta un rischio diretto per la sicurezza nazionale dei paesi colpiti e per la stabilità delle relazioni internazionali.

Risposta e mitigazione

Unit42 ha notificato le entità colpite attraverso disclosure responsabile e condiviso indicatori di compromissione con partner del settore. Per i difensori, la priorità è correlare IOC, rafforzare il monitoraggio dei perimetri applicativi, e ridurre la superficie d’attacco sfruttata da exploit N-day con patching tempestivo e segmentazione. La campagna dimostra che la minaccia non risiede solo negli zero-day, ma nella capacità di combinare intelligence, timing geopolitico e persistenza tecnica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.