SolarWinds Web Help Desk e BeyondTrust Remote Support / Privileged Remote Access finiscono al centro di una nuova ondata di vulnerabilità critiche che confermano un pattern ormai ricorrente: i servizi di gestione e supporto remoto esposti su internet continuano a rappresentare uno dei punti di ingresso più appetibili per attacchi avanzati. Le falle corrette nelle ultime settimane consentono esecuzione di codice remoto pre-autenticazione, con catene di exploit capaci di portare rapidamente a compromissioni di dominio.

SolarWinds Web Help Desk e l’exploit multistadio in produzione

Il caso più articolato riguarda SolarWinds e il suo prodotto Web Help Desk. Le analisi degli incidenti confermano che istanze WHD esposte su internet sono state attivamente sfruttate già da dicembre 2025, ben prima che molte organizzazioni completassero l’applicazione delle patch. La vulnerabilità principale, CVE-2025-40551 con CVSS 9.8, nasce da una deserializzazione di dati non fidati che consente RCE senza autenticazione. A questa si affianca CVE-2025-40536 con CVSS 8.1, utilizzata per aggirare controlli di sicurezza e ampliare la superficie di attacco. In diversi casi gli attaccanti hanno anche fatto leva su CVE-2025-26399, una falla simile già corretta in precedenza ma ancora presente su sistemi non aggiornati. Una volta ottenuto l’accesso iniziale, gli attori malevoli avviano processi PowerShell e sfruttano BITS per scaricare payload in modo silenzioso. Un elemento particolarmente rilevante è l’uso di strumenti legittimi, come componenti di Zoho ManageEngine, per stabilire controllo remoto persistente. Questa strategia di living-off-the-land riduce drasticamente il rumore e rende più difficile la rilevazione basata su firme.

Dalla persistenza al dominio: escalation silenziosa

Le catene osservate non si fermano all’accesso iniziale. Gli attaccanti procedono con enumerazione di utenti e gruppi sensibili, individuando account con privilegi elevati come Domain Admins. Vengono poi stabiliti canali di persistenza tramite reverse SSH, RDP e task schedulati, in alcuni casi con l’avvio di macchine virtuali QEMU in contesto SYSTEM per isolare l’ambiente operativo dell’attacco. Uno degli aspetti più critici riguarda il furto di credenziali. Attraverso tecniche di DLL side-loading su host che eseguono wab.exe, viene caricata una DLL malevola in grado di dumpare la memoria LSASS, consentendo l’estrazione di hash e token. In almeno un incidente documentato, gli attaccanti hanno eseguito un vero e proprio DCSync, simulando un Domain Controller per ottenere le password dell’intero dominio. La gravità del quadro ha spinto CISA ad aggiungere CVE-2025-40551 al catalogo KEV, imponendo alle agenzie federali tempistiche stringenti per la mitigazione. Il segnale è chiaro: non si tratta di vulnerabilità teoriche, ma di exploit già operativi.

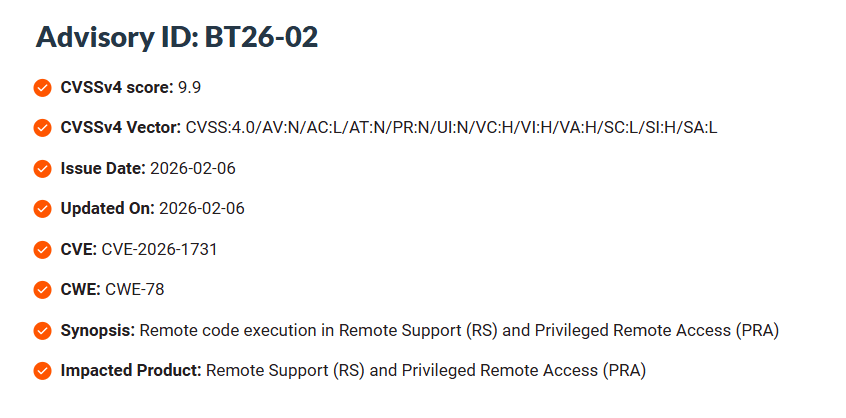

BeyondTrust e la RCE pre-autenticazione da CVSS 9.9

In parallelo, BeyondTrust ha corretto una vulnerabilità ancora più immediata dal punto di vista dell’attacco. CVE-2026-1731, con CVSS 9.9, colpisce Remote Support e Privileged Remote Access. La falla, classificata come iniezione di comandi OS (CWE-78), consente a un attaccante remoto di eseguire comandi arbitrari senza alcuna autenticazione, semplicemente inviando richieste opportunamente costruite. L’exploit opera pre-auth, non richiede interazione dell’utente e porta direttamente alla compromissione del sistema.

La scoperta è attribuita al ricercatore Harsh Jaiswal, che il 31 gennaio 2026 ha individuato la vulnerabilità tramite analisi di varianti assistita da AI. BeyondTrust ha rilasciato le patch RS 25.3.2 e PRA 25.1.1, applicando automaticamente gli aggiornamenti sugli ambienti SaaS a partire dal 2 febbraio. Le istanze self-hosted, tuttavia, richiedono intervento manuale. Il dato più allarmante riguarda l’esposizione: si stimano circa 11.000 istanze accessibili online, molte delle quali potenzialmente vulnerabili se non aggiornate. In questo scenario, una singola RCE pre-autenticazione può tradursi in accesso privilegiato diretto a infrastrutture critiche.

Un problema strutturale dei servizi di gestione remota

I casi SolarWinds e BeyondTrust, pur diversi nelle modalità tecniche, convergono su un punto fondamentale: i prodotti di supporto remoto e gestione privilegiata sono obiettivi ad altissimo valore. Quando esposti su internet e non aggiornati, diventano scorciatoie verso l’interno delle reti enterprise. In entrambi i casi, i vendor raccomandano patch immediate, rotazione delle credenziali, isolamento dei sistemi compromessi e rimozione di strumenti RMM non autorizzati. Ma la lezione va oltre la singola CVE. La combinazione di servizi esposti, patching ritardato e uso di tool legittimi da parte degli attaccanti crea un terreno ideale per compromissioni silenziose e persistenti. Queste vulnerabilità dimostrano ancora una volta che la sicurezza non può essere demandata solo al rilascio di patch. Ridurre l’esposizione, limitare l’accesso ai servizi critici, monitorare i comportamenti anomali e applicare il principio del least privilege restano misure indispensabili. In un contesto in cui gli exploit diventano operativi nel giro di giorni, ogni ritardo si traduce in rischio reale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.