Il gruppo cybercriminale Stan Ghouls, noto anche come Bloody Wolf, ha intensificato le proprie operazioni contro l’Asia centrale, con una campagna mirata in Uzbekistan che, tra la fine del 2025 e gennaio 2026, ha colpito circa 50 organizzazioni. L’operazione, analizzata da Kaspersky, mostra un’evoluzione tecnica significativa: l’abbandono di malware custom come STRRAT a favore dell’abuso di software legittimo di controllo remoto, in particolare NetSupport RAT, distribuito tramite loader Java personalizzati e phishing altamente contestualizzato. La campagna conferma una tendenza ormai consolidata nel cybercrime evoluto: ridurre lo sviluppo di malware proprietario e sfruttare strumenti legittimi, difficili da distinguere dal traffico normale, mantenendo però un elevato grado di manualità operativa. Questo approccio consente a Stan Ghouls di massimizzare i guadagni finanziari e, allo stesso tempo, di mantenere un accesso persistente alle reti compromesse, con possibili implicazioni di cyber-spionaggio.

Una campagna mirata contro l’Uzbekistan

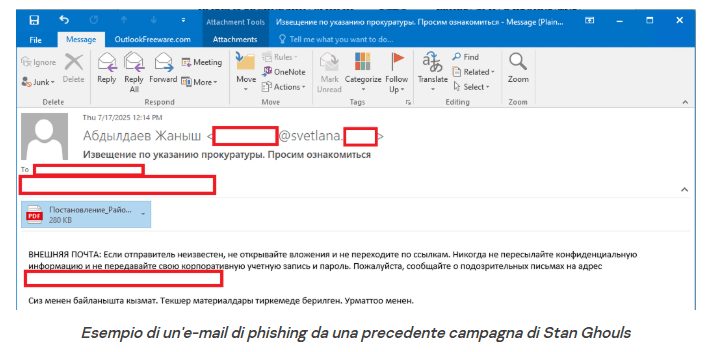

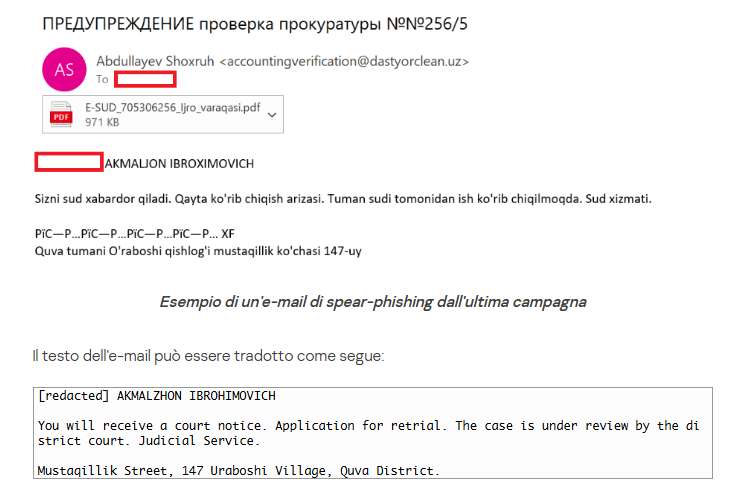

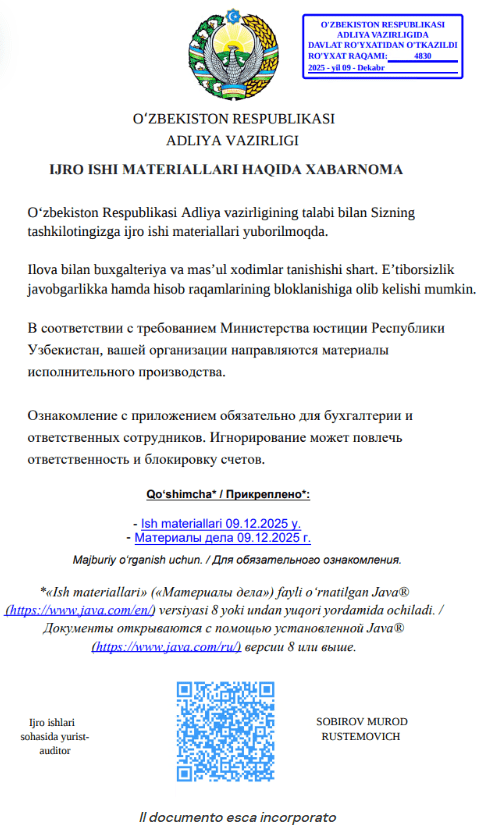

L’ultima offensiva si concentra in modo particolare sull’Uzbekistan, dove gli attaccanti inviano email di spear-phishing in lingua locale. I messaggi contengono allegati PDF che simulano avvisi giudiziari o notifiche ufficiali, sfruttando l’urgenza e l’autorità percepita per indurre le vittime all’apertura.

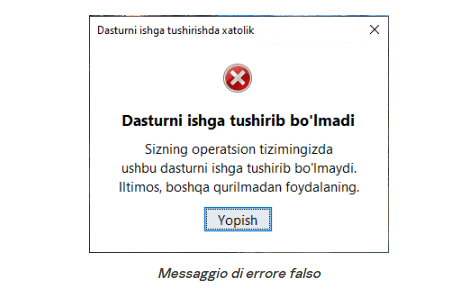

I documenti non contengono direttamente il malware, ma rimandano a domini controllati dagli attaccanti, dai quali viene scaricato un loader Java (JAR). Una volta eseguito, il loader mostra messaggi di errore falsi per confondere l’utente e limita il numero di tentativi di esecuzione, una scelta pensata per ridurre il rumore e le anomalie. In background, però, il loader scarica e installa NetSupport RAT, configurato per garantire accesso remoto completo al sistema compromesso.

Secondo Kaspersky, la campagna ha colpito circa 50 vittime in Uzbekistan, con ulteriori infezioni in Russia, Kazakistan, Turchia, Serbia e Bielorussia, a dimostrazione di un’operazione focalizzata ma con ricadute transnazionali.

Dal malware custom a NetSupport RAT

Stan Ghouls non è un attore nuovo. Dal 2023 il gruppo è attivo contro settori manifatturiero, finanziario e IT in Russia, Kirghizistan e Kazakistan, inizialmente utilizzando STRRAT, un trojan Java noto anche come Strigoi Master. Nel corso del 2025, però, il gruppo ha progressivamente abbandonato STRRAT, adottando NetSupport, un software commerciale di assistenza remota ampiamente diffuso in ambito enterprise.

Questa scelta offre vantaggi evidenti. NetSupport RAT garantisce funzionalità avanzate di controllo remoto senza richiedere sviluppo interno, sfrutta componenti firmati e conosciuti e riduce la probabilità di blocco immediato da parte delle difese tradizionali. Stan Ghouls integra il RAT con loader Java su misura, mantenendo il controllo sulla fase di distribuzione e aggiungendo meccanismi di persistenza multipli, come script nella cartella Startup, chiavi di registro e attività pianificate all’accesso dell’utente.

Il risultato è un accesso stabile e duraturo alle macchine compromesse, ideale sia per furto di dati sia per attività più silenziose di osservazione prolungata.

Tecniche di persistenza e controllo manuale

Uno degli elementi distintivi di Stan Ghouls è la cura nella persistenza. Dopo l’installazione di NetSupport, il gruppo verifica manualmente il successo dell’operazione e configura il sistema per riavviarsi automaticamente a ogni login. Script batch, chiavi di registro e task schedulati garantiscono che il RAT rimanga operativo anche dopo reboot o interventi parziali di bonifica. La campagna non punta alla massificazione indiscriminata, ma a un controllo selettivo delle vittime, coerente con un modello di guadagno finanziario mirato. Questo livello di manualità suggerisce un gruppo con risorse tecniche e tempo a disposizione, capace di seguire singole infezioni e adattare le tattiche in base al contesto locale.

Indizi di un possibile interesse per l’IoT

Un aspetto che ha attirato l’attenzione degli analisti riguarda la presenza, su domini associati a Stan Ghouls, di file riconducibili a Mirai, una nota botnet per dispositivi IoT. Le varianti osservate includono binari per diverse architetture, suggerendo una potenziale espansione verso attacchi contro dispositivi connessi. Kaspersky sottolinea che non esistono al momento prove di infezioni IoT attribuibili con certezza al gruppo. È possibile che si tratti di infrastrutture condivise o di risorse ospitate senza un legame diretto operativo. Tuttavia, la semplice presenza di questi file indica che Stan Ghouls sta esplorando nuove opzioni di monetizzazione, come DDoS, mining o servizi criminali su larga scala basati su botnet. Se confermata, questa evoluzione segnerebbe un salto qualitativo: dall’accesso mirato a reti aziendali a un modello ibrido che combina RAT tradizionali e infrastrutture IoT.

Settori colpiti e logica operativa

Le vittime principali appartengono ai settori manifatturiero, finanziario e IT, contesti che offrono dati sensibili e potenziale ritorno economico. Stan Ghouls ha tentato anche incursioni in enti governativi, logistica, sanità e istruzione, segno di una strategia di diversificazione controllata. L’uso di lingue locali nei messaggi di phishing e di decoy giudiziari dimostra una conoscenza approfondita del contesto regionale e una volontà di aumentare il tasso di successo senza ricorrere a volumi elevati di spam. Complessivamente, la campagna più recente conta oltre 60 vittime, un numero che, per un’operazione manuale, indica un’intensità operativa significativa.

La valutazione di Kaspersky

Secondo Kaspersky, Stan Ghouls rappresenta una minaccia persistente e in evoluzione, capace di aggiornare rapidamente le proprie infrastrutture e di ruotare domini e configurazioni per eludere le rilevazioni. L’attribuzione al gruppo Bloody Wolf è supportata da sovrapposizioni di codice, infrastrutture e tecniche di esca, con un alto grado di confidenza. Gli esperti evidenziano come l’adozione di NetSupport RAT, combinata con loader Java personalizzati, renda la catena d’attacco particolarmente insidiosa per organizzazioni con difese limitate. La possibile apertura verso l’IoT, se confermata, amplierebbe ulteriormente il raggio d’azione del gruppo. In un’Asia centrale sempre più esposta a operazioni cyber mirate, Stan Ghouls si conferma un attore da monitorare attentamente, capace di muoversi tra cybercrime e spionaggio leggero, adattando strumenti e tattiche a un panorama di minacce in rapido mutamento.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.