Microsoft rilascia il Patch Tuesday di febbraio 2026 intervenendo su 58 vulnerabilità, di cui 6 zero-day attivamente sfruttati, segnando uno degli aggiornamenti più rilevanti dell’anno in termini di esposizione reale alle minacce. Le falle corrette colpiscono componenti chiave di Windows, Office, Azure, Hyper-V e GitHub Copilot, includendo escalation di privilegi, bypass di meccanismi di sicurezza, esecuzione di codice remoto e denial of service.

L’aggiornamento non si limita alla correzione delle vulnerabilità: Microsoft integra nel ciclo di patch anche il rollout dei nuovi certificati Secure Boot, già annunciato come parte della strategia di sostituzione dei certificati del 2011 in scadenza a giugno 2026. Il risultato è un intervento che agisce su più livelli: kernel, virtualizzazione, cloud, boot chain e applicazioni enterprise.

Il quadro delle vulnerabilità corrette

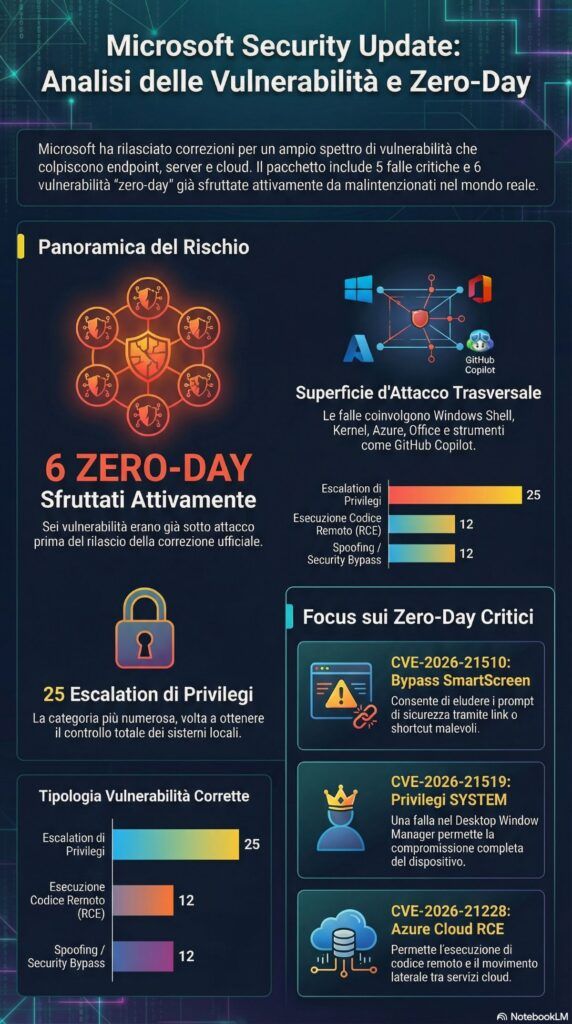

Nel dettaglio, Microsoft classifica 5 vulnerabilità come critiche e conferma che 6 zero-day risultano attivamente sfruttati in the wild, mentre tre erano già pubblicamente divulgati. Il panorama include 25 escalation di privilegi, 12 vulnerabilità di esecuzione codice remoto, 7 spoofing, 6 disclosure di informazioni, 5 bypass di feature di sicurezza e 3 denial of service.

Tra i componenti coinvolti figurano Windows Shell, Kernel, Hyper-V, Remote Desktop Services, HTTP.sys, Win32K, LDAP, Subsystem for Linux, Storage e GDI+, oltre a prodotti cloud come Azure Arc, Azure Compute Gallery e Azure Local. Anche Microsoft Office, Word, Excel, Outlook, Exchange Server, Power BI, Microsoft Defender for Linux e GitHub Copilot ricevono aggiornamenti correttivi.

Questo spettro evidenzia una realtà ormai strutturale: la superficie di attacco Microsoft è trasversale, distribuita tra endpoint, server, ambienti virtualizzati e servizi cloud.

I sei zero-day sfruttati attivamente

Tra le vulnerabilità più rilevanti emerge CVE-2026-21510, un bypass di sicurezza in Windows Shell che consente di eludere SmartScreen e i prompt di protezione tramite link o shortcut malevoli. L’exploit richiede interazione dell’utente, ma permette di aggirare una delle principali barriere di difesa contro file dannosi.

CVE-2026-21514, nel framework Microsoft Word, consente di bypassare mitigazioni OLE tramite file Office appositamente costruiti. Anche in questo caso è necessaria l’apertura del file, ma l’impatto è significativo in contesti di spear phishing.

Un altro zero-day critico è CVE-2026-21519, una vulnerabilità di type confusion nel Desktop Window Manager, che consente escalation locale fino a privilegi SYSTEM, aprendo la strada a compromissioni complete del dispositivo.

CVE-2026-21533 interessa i Windows Remote Desktop Services, permettendo l’elevazione di privilegi locali con la possibilità di aggiungere un utente al gruppo Administrators, mentre CVE-2026-21525 colpisce il Remote Access Connection Manager, causando un denial of service tramite null pointer dereference.

Nel contesto cloud, CVE-2026-21228 in Azure Local permette esecuzione di codice remoto attraverso una validazione impropria dei certificati, con potenziale movimento laterale tramite estrazione di token. Queste vulnerabilità dimostrano che gli attaccanti continuano a puntare su bypass di protezioni esistenti e escalation locali, spesso combinati per ottenere compromissioni complete.

Aggiornamenti cumulativi per Windows 11

Sul fronte client, Microsoft rilascia KB5077181 per Windows 11 25H2 e 24H2, portando le build a 26200.7840 o 26100.7840, e KB5075941 per 23H2, aggiornando la build a 226×1.6050. Gli aggiornamenti includono i fix di sicurezza ma introducono anche nuove funzionalità. Tra queste emerge Cross Device Resume, che consente di riprendere attività iniziate su dispositivi Android direttamente su PC Windows. L’integrazione coinvolge applicazioni come Word, Excel, PowerPoint, Spotify e Microsoft 365, oltre a browser compatibili su dispositivi di brand come Samsung, HONOR, OPPO, Xiaomi e vivo.

Microsoft introduce inoltre i nuovi Windows MIDI Services, con supporto a MIDI 1.0 e 2.0, traduzione tra WinMM e WinRT, gestione di porte condivise e miglioramenti di performance per scenari professionali audio. Viene riattivato il rollout della Device Card nelle impostazioni, che mostra specifiche e utilizzo del dispositivo, e viene esteso il controllo su Smart App Control, ora attivabile o disattivabile senza reinstallazione del sistema. Non risultano nuovi problemi noti dichiarati al momento del rilascio.

Aggiornamento sicurezza per Windows 10

Per Windows 10, Microsoft pubblica KB5075912, includendo le correzioni di sicurezza del Patch Tuesday e l’integrazione dei nuovi certificati Secure Boot del 2011 in fase di sostituzione. L’aggiornamento porta le build a 19045.6937 o 19044.6937 per LTSC 2021 e riguarda principalmente ambienti Enterprise LTSC o sistemi in Extended Security Updates. Non introduce nuove funzionalità, ma risolve problemi precedenti legati a shutdown su PC con Secure Launch e Virtual Secure Mode, oltre a bug nel File Explorer e in configurazioni GPU specifiche. Anche in questo caso, la sostituzione dei certificati Secure Boot rappresenta un passaggio cruciale per evitare uno stato di sicurezza degradato dopo giugno 2026.

Windows 11 26H1 e spinta ARM

Microsoft rilascia inoltre Windows 11 26H1, destinato esclusivamente a nuovi dispositivi basati su Qualcomm Snapdragon X2 Series e future CPU ARM selezionate. Non si tratta di un aggiornamento disponibile per PC esistenti, ma di una release dedicata a nuovi hardware ARM, in preparazione alla futura 26H2. L’obiettivo è consolidare la strategia ARM, puntando su performance, autonomia e accelerazione AI locale. In Giappone, Microsoft accelera l’adozione tramite App Assure, collaborando con aziende come PFU Limited per driver nativi ScanSnap e con sviluppatori come Saito-Kikaku per compatibilità ARM tramite Prism emulation. Il messaggio è chiaro: l’ecosistema Windows ARM non è più sperimentale, ma entra in fase di maturazione commerciale.

Microsoft Edge e sicurezza K-12

Nel settore education, Microsoft Edge for Business introduce strumenti di Web Content Filtering in preview, consentendo ai team IT di definire categorie consentite o bloccate per ambienti K-12. Le policy centralizzate riducono il rischio di esposizione a contenuti inappropriati e si integrano con Microsoft Defender SmartScreen, che continua a bloccare contenuti malevoli o ingannevoli. Edge rafforza inoltre Tracking Prevention e SafeSearch, consolidando un modello di sicurezza “layered” direttamente nel browser.

Analisi Talos e regole di detection

Talos Intelligence analizza il Patch Tuesday e rilascia regole Snort 2 e Snort 3 per il rilevamento delle vulnerabilità più critiche, confermando che diverse falle sono già osservate in campagne attive. La presenza di exploit pubblici in repository malware, in particolare per il Remote Access Connection Manager, aumenta l’urgenza dell’applicazione delle patch. Le raccomandazioni restano standard ma decisive: applicare immediatamente gli aggiornamenti, monitorare tentativi di escalation privilegi, bloccare apertura di file Office sospetti e rafforzare controlli su Remote Desktop.

Aggiornamenti recenti da altre aziende

Altri fornitori che hanno rilasciato aggiornamenti o avvisi nel febbraio 2026 includono:

- Adobe ha rilasciato aggiornamenti di sicurezza per Audition, After Effects, InDesign, Substance 3D, Adobe Lightroom Classic e altri software. Nessuna delle falle è stata sfruttata.

- BeyondTrust ha rilasciato aggiornamenti di sicurezza per una falla critica RCE nei suoi software Remote Support (RS) e Privileged Remote Access (PRA).

- La CISA ha emesso una nuova direttiva operativa vincolante che impone alle agenzie federali di rimuovere i dispositivi edge di rete che hanno raggiunto la fine del supporto.

- Cisco ha rilasciato aggiornamenti di sicurezza per Secure Web Appliance, Cisco Meeting Management e altro ancora.

- Fortinet ha rilasciato aggiornamenti di sicurezza per FortiOS e FortiSandbox.

- Google ha pubblicato il bollettino sulla sicurezza di Android di febbraio , che non include alcuna correzione di sicurezza.

- n8n ha risolto vulnerabilità critiche che agiscono come bypass di patch per la falla RCE CVE-2025-68613 precedentemente risolta.

- SAP ha rilasciato gli aggiornamenti di sicurezza di febbraio per diversi prodotti, tra cui le correzioni per due vulnerabilità critiche.

Un aggiornamento che alza l’asticella

Il Patch Tuesday di febbraio 2026 non è un ciclo ordinario. Con sei zero-day attivamente sfruttati, la sostituzione strutturale dei certificati Secure Boot e il consolidamento delle piattaforme ARM e cloud, Microsoft interviene simultaneamente su difesa immediata e architettura di lungo periodo. Per utenti e amministratori, il messaggio è netto: il rischio non è teorico, è operativo. Rimandare l’installazione degli aggiornamenti significa lasciare aperte falle già sfruttate. In un ecosistema che supera il miliardo di dispositivi, la velocità di patching resta l’unico vero perimetro di difesa.

Microsoft aggiorna Secure Boot e introduce controlli di sicurezza “mobile-like” mentre indaga un outage cloud

Microsoft avvia uno dei più grandi aggiornamenti di sicurezza strutturali dell’ecosistema Windows degli ultimi anni, introducendo nuovi certificati Secure Boot, controlli di sicurezza ispirati ai sistemi mobili e un rafforzamento complessivo delle policy di protezione, mentre in parallelo indaga un outage significativo del Microsoft 365 admin center che ha colpito utenti business in Nord America. L’insieme degli eventi fotografa una fase di transizione profonda, in cui la sicurezza di base del sistema operativo, la resilienza del cloud e l’evoluzione delle piattaforme di ricerca AI convergono in un’unica strategia.

Il refresh dei certificati Secure Boot: una scadenza che riguarda milioni di dispositivi

Microsoft avvia il rollout graduale di nuovi certificati Secure Boot per sostituire quelli originari del 2011, in scadenza a fine giugno 2026. Secure Boot è uno dei pilastri della sicurezza Windows: verifica la firma digitale del firmware e del bootloader, impedendo l’esecuzione di rootkit e malware a livello di avvio, tra le minacce più difficili da rilevare e rimuovere.

L’operazione coinvolge milioni di configurazioni hardware diverse ed è coordinata con i produttori OEM per garantire compatibilità su scala globale. Secondo Microsoft, si tratta di uno dei più grandi sforzi di manutenzione della sicurezza mai intrapresi nell’ecosistema Windows, perché richiede l’allineamento tra UEFI firmware, sistema operativo e catena di fiducia crittografica.

I sistemi Windows 11 24H2 e 25H2 riceveranno i nuovi certificati tramite i patch mensili regolari, mentre molti PC prodotti dal 2024 li includono già di default. In altri casi, sarà necessario un aggiornamento firmware specifico del produttore, rendendo fondamentale per gli amministratori IT verificare le pagine di supporto OEM.

Cosa succede dopo giugno 2026

I dispositivi che non riceveranno i nuovi certificati non smetteranno di funzionare, ma entreranno in uno stato di sicurezza degradato. In pratica, continueranno ad avviarsi, ma perderanno protezioni contro nuove vulnerabilità boot-level, esponendosi a classi di attacco che Secure Boot è progettato per bloccare. Microsoft sottolinea che solo le versioni supportate di Windows continueranno a ricevere aggiornamenti di questo tipo. Windows 10, ormai verso la fine del ciclo di vita, non riceverà i nuovi certificati, rafforzando il messaggio strategico dell’azienda: restare su versioni supportate non è più solo una scelta funzionale, ma un requisito di sicurezza.

Per le organizzazioni, la gestione passa da Group Policy, chiavi di registro e Windows Configuration System, mentre gli ambienti consumer beneficeranno in gran parte di un aggiornamento automatico e trasparente.

Windows 11 adotta controlli di sicurezza in stile mobile

Parallelamente al refresh di Secure Boot, Microsoft introduce in Windows 11 una nuova generazione di controlli di sicurezza basati su trasparenza e consenso, chiaramente ispirati ai modelli di iOS e Android. Le applicazioni non potranno più installare componenti indesiderati o accedere a risorse sensibili come file, fotocamera e microfono senza un prompt esplicito all’utente.

La logica è semplice ma dirompente per l’ecosistema Windows: rendere visibili comportamenti che storicamente avvenivano in silenzio. Secondo gli ingegneri della piattaforma Windows, troppe applicazioni hanno sfruttato nel tempo permessi impliciti per modificare esperienze di sistema, installare servizi o accedere ai dati senza un consenso realmente informato.

Con i nuovi controlli, gli utenti possono concedere, negare o revocare i permessi in qualsiasi momento, mantenendo una vista centralizzata su quali app hanno accesso alle risorse critiche. Per gli amministratori IT, il cambiamento introduce policy più prevedibili e riduce il rischio di software che aggira le impostazioni aziendali.

Baseline Security Mode e catena di fiducia

Questi controlli si inseriscono nel Baseline Security Mode, che abilita di default salvaguardie di integrità runtime, consentendo l’esecuzione solo di applicazioni, servizi e driver correttamente firmati. Le eccezioni restano possibili, ma devono essere esplicite e consapevoli, sia per gli utenti avanzati sia per gli amministratori. L’approccio riflette una strategia più ampia di Microsoft: spostare Windows verso un modello di sicurezza “secure by default”, riducendo la superficie di attacco e limitando l’abuso di meccanismi storici pensati per compatibilità retroattiva.

Un cambiamento che nasce da una crisi di fiducia

Queste iniziative fanno parte della Secure Future Initiative, annunciata dopo le critiche del Cyber Safety Review Board sulla cultura della sicurezza Microsoft, in seguito all’incidente Storm-0558, che aveva permesso a un gruppo di hacker cinesi di abusare di una chiave di firma consumer per accedere a servizi cloud Microsoft.

Da allora, l’azienda ha accelerato su più fronti: rafforzamento di Entra ID, disabilitazione dei controlli ActiveX, blocco dei protocolli di autenticazione legacy in Microsoft 365 e ora controlli granulari sul sistema operativo. L’obiettivo dichiarato è ricostruire la fiducia, anche a costo di introdurre frizioni iniziali per sviluppatori e utenti.

L’outage del Microsoft 365 admin center

Mentre rafforza la sicurezza, Microsoft affronta anche un incidente operativo rilevante. Un outage ha impedito l’accesso al Microsoft 365 admin center a numerosi amministratori business ed enterprise, principalmente in Nord America. L’azienda ha classificato l’evento come incidente a impatto notevole, con segnalazioni diffuse di connessioni fallite e lentezza estrema. Microsoft ha avviato un’indagine focalizzata su telemetria interna, pattern di utilizzo e livelli di CPU, raccogliendo anche file HTTP Archive forniti dagli utenti per isolare la causa radice. L’incidente ha avuto un effetto a cascata: l’impossibilità di accedere all’admin center ha reso più difficile anche aprire ticket di supporto, amplificando l’impatto operativo. L’evento si inserisce in una serie di interruzioni cloud che negli ultimi anni hanno evidenziato quanto le operazioni aziendali siano ormai strettamente dipendenti da portali di gestione centralizzati.

SEO, Bing e ricerca AI: un altro fronte strategico

Sul versante della ricerca, dal Bing Webmaster Blog emergono aggiornamenti che riflettono l’evoluzione verso motori di ricerca AI-driven. Bing ora supporta l’attributo HTML data-nosnippet, che consente ai publisher di nascondere porzioni sensibili di contenuto senza penalizzare ranking o visibilità, un equilibrio sempre più delicato nell’era delle risposte AI. Microsoft rafforza inoltre IndexNow, accelerando l’aggiornamento di contenuti per shopping ed advertising, riducendo mismatch tra inventari e annunci. L’azienda ribadisce che contenuti duplicati danneggiano l’autorità sia nella ricerca tradizionale sia nelle esperienze AI, mentre sitemap e protocolli moderni restano fondamentali per la scoperta dei contenuti. Con Copilot integrato in Bing Webmaster Tools, gli operatori ottengono analisi in tempo reale e insight avanzati, segnalando una trasformazione della SEO da disciplina puramente tecnica a interazione continua con sistemi AI.

Un unico filo conduttore: fiducia e controllo

Dai certificati Secure Boot ai prompt di sicurezza, dagli outage cloud alla ricerca AI, emerge un filo conduttore chiaro: Microsoft sta cercando di riprendere controllo e fiducia su un ecosistema che oggi alimenta oltre un miliardo di dispositivi e una quota enorme delle infrastrutture digitali globali. Il messaggio è netto. La sicurezza non è più un layer opzionale né un problema delegabile al singolo prodotto. È una condizione strutturale, che passa dal firmware al cloud, dall’OS alla ricerca. E nel 2026, restare indietro su aggiornamenti, versioni supportate e nuovi modelli di consenso significa accettare un rischio sistemico crescente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.