Il team di ricerca di Cisco Talos ha identificato un nuovo attore di minaccia denominato UAT-9921, attivo almeno dal 2019 e recentemente associato a un framework avanzato chiamato VoidLink. Le campagne documentate tra settembre 2025 e gennaio 2026 mostrano un salto qualitativo nell’organizzazione operativa e nello sviluppo degli strumenti, con una chiara componente di automazione assistita da modelli linguistici di grandi dimensioni. VoidLink non è un semplice impianto, ma un framework modulare di gestione impianti, progettato per operazioni post-compromissione su ambienti Linux e cloud, con capacità di compilazione on-demand e gestione basata su ruoli.

Chi è UAT-9921 e cosa suggerisce l’analisi linguistica

Talos attribuisce a UAT-9921 una probabile conoscenza della lingua cinese, dedotta dai commenti nel codice e dalla configurazione degli ambienti di sviluppo. Non esistono attribuzioni statali dirette, ma l’organizzazione interna del framework e la divisione in team suggeriscono una struttura matura. Gli operatori dimostrano accesso al codice sorgente completo, inclusi moduli kernel, e interagiscono con gli impianti anche senza canali C2 tradizionali, segno di una profonda comprensione dei protocolli interni. Lo sviluppo di VoidLink appare recente e, secondo Talos, sarebbe stato completato in circa due mesi, un tempo estremamente ridotto per un framework di questa complessità. L’uso di IDE con funzionalità AI avrebbe accelerato la produzione del codice, pur senza evidenze di utilizzo di AI nelle fasi operative post-compromissione.

VoidLink: architettura modulare e orientamento cloud

VoidLink si presenta come un framework paragonabile, per struttura, a strumenti noti come Cobalt Strike, ma con caratteristiche evolute. Gli impianti principali sono scritti in ZigLang, scelta insolita nel panorama malware, mentre i plugin sono sviluppati in C e caricati tramite linker ELF. Il framework integra: rootkit eBPF o LKM, escalation privilegi in ambienti containerizzati, tecniche di escape da sandbox, rilevamento di ambienti Kubernetes e Docker, e gestione di ruoli come SuperAdmin, Operator e Viewer tramite un sistema RBAC interno. Una delle componenti più sofisticate è la rete mesh P2P, con routing basato su dead-letter queue, che consente agli impianti di comunicare tra loro formando una rete nascosta. Un host compromesso può fungere da gateway per traffico interno, bypassando restrizioni e segmentazioni. VoidLink mostra inoltre consapevolezza delle architetture cloud, con scansioni di reti Class C e utilizzo di API Kubernetes per operazioni laterali.

Vettori di compromissione e attività osservate

UAT-9921 compromette server tramite credenziali pre-ottenute o sfruttando vulnerabilità di serializzazione Java in Apache Dubbo, consentendo esecuzione di codice remoto. Dopo l’accesso iniziale, il gruppo distribuisce impianti VoidLink per stabilire persistenza e comando e controllo. Per la reconnaissance interna vengono installati server SOCKS su host compromessi e utilizzato FSCAN per mappare la rete. Le vittime principali appartengono ai settori tecnologico e finanziario, con una selezione apparentemente non mirata ma coerente con ambienti ad alta esposizione cloud. Le funzionalità di auditabilità e supervisione di VoidLink – con tracciamento delle azioni e gestione accessi – richiamano strumenti da red team professionale. Tuttavia, l’uso di exploit reali e credenziali valide colloca le operazioni in un contesto di minaccia concreta.

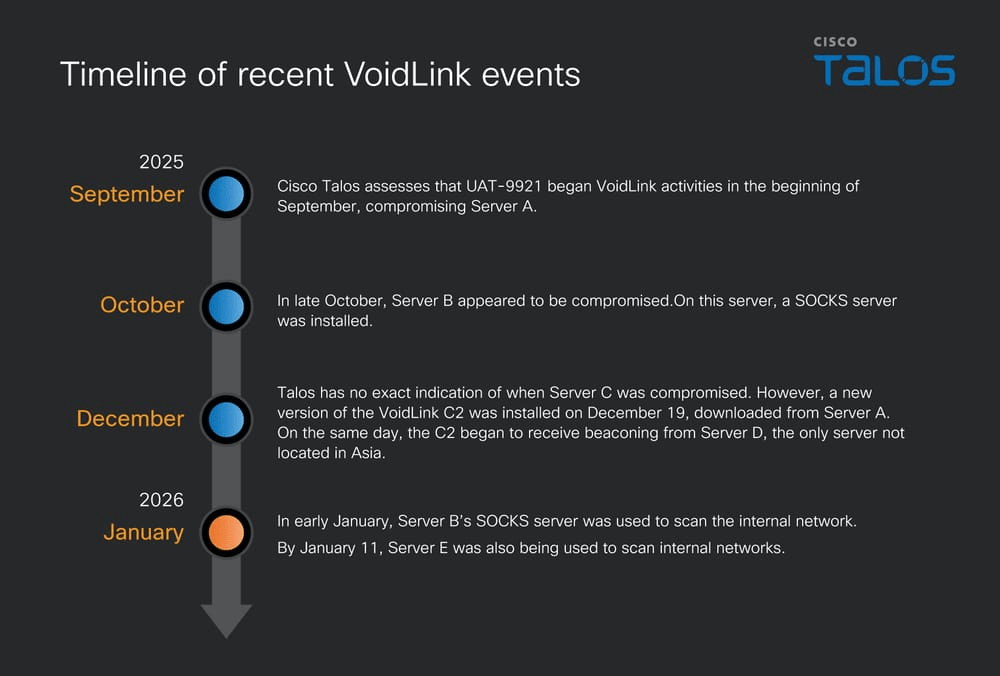

Timeline e accelerazione evolutiva

Le campagne documentate tra autunno 2025 e inizio 2026 mostrano una progressione iterativa del framework, con versioni interne che Talos identifica come 2.0 rispetto alla 1.0 iniziale. L’analisi cronologica indica una sincronizzazione tra sviluppo e operazioni sul campo. Gli aggiornamenti del framework vengono integrati direttamente nelle campagne attive, suggerendo un ciclo DevOps applicato all’infrastruttura offensiva. Dal 2019 il gruppo avrebbe operato con strumenti differenti, ma l’introduzione di VoidLink rappresenta un salto di qualità. Talos osserva che l’accelerazione nello sviluppo coincide con l’adozione di strumenti di codifica assistita da AI.

Il futuro dei framework offensivi: verso agenti semi-autonomi

Talos colloca VoidLink in una linea evolutiva che include framework come Manjusaka e Alchimist/Insekt, caratterizzati da infrastrutture single-file e modularità elevata. Tuttavia, VoidLink introduce un ulteriore livello: compilazione on-demand di plugin specifici per distribuzioni Linux, riducendo l’impronta e aumentando la variabilità comportamentale. L’ipotesi prospettata è l’evoluzione verso agenti AI in grado di generare dinamicamente strumenti durante l’operazione, minimizzando le firme statiche e rendendo più difficile il rilevamento. La combinazione di modularità, obfuscation avanzata e infrastrutture P2P mesh rende questi framework particolarmente resilienti.

Copertura e rilevamento

Talos ha integrato copertura nei propri prodotti di sicurezza, rilasciando regole Snort per Snort 2 e Snort 3, oltre alla firma ClamAV Unix.Trojan.VoidLink-10059283. Le regole mirano a intercettare comunicazioni P2P, caricamento plugin, utilizzo API cloud anomale e tentativi di evasione EDR. La detection include analisi comportamentale per ambienti containerizzati e monitoraggio di attività eBPF sospette. Talos raccomanda verifiche sulle credenziali esposte, monitoraggio delle API Kubernetes e audit degli ambienti Linux per moduli kernel caricati dinamicamente.

Una minaccia che ridefinisce la linea tra test e attacco

VoidLink presenta caratteristiche tipiche di un framework professionale da red team, con auditabilità e gestione ruoli, ma viene utilizzato in campagne che sfruttano exploit reali. Questa ambiguità complica l’attribuzione e la classificazione delle operazioni. UAT-9921 dimostra come la convergenza tra sviluppo software moderno, IDE AI e infrastrutture modulari possa ridurre drasticamente il tempo necessario per costruire strumenti offensivi avanzati. La scoperta di Talos segnala una tendenza più ampia: i framework di attacco stanno diventando piattaforme dinamiche, adattabili in tempo reale, capaci di operare in ambienti cloud complessi e di eludere difese tradizionali. Per le organizzazioni, il messaggio è chiaro: la difesa deve evolvere con la stessa velocità con cui si evolvono gli strumenti offensivi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.