Unc1069 spinge l’attacco alle criptovalute oltre il “classico” phishing e lo trasforma in una trappola operativa dove AI, deepfake, Telegram, Calendly, Zoom spoof e la tecnica ClickFix lavorano insieme per portare la vittima a eseguire comandi “di troubleshooting” che in realtà avviano l’infezione. La lettura più utile, per chi lavora in una startup crypto, in una fintech o in un fondo VC, non è solo “c’è un nuovo malware”, ma cosa cambia nel vettore iniziale, quali artefatti lascia la catena su macOS, e soprattutto quali controlli minimi fare quando non c’è un EDR e l’unico testimone è spesso il sistema operativo stesso.

Il punto chiave è che l’operazione descritta mostra una progressione strutturata: prima la costruzione di fiducia con un’identità apparentemente credibile, poi la call “legittima” con un volto e una voce che sembrano autentici, infine la richiesta di azioni tecniche che abbassano la soglia psicologica (“è solo audio”, “è solo una diagnosi”) fino al momento in cui l’utente esegue il comando che scarica ed esegue il payload. In questo scenario, la GenAI non è il fine. È un acceleratore della catena decisionale della vittima.

Vettore iniziale e social engineering: Telegram, Calendly e Zoom spoof

L’innesco dell’operazione si regge su un dettaglio che nei team security viene spesso sottovalutato: la credibilità transitiva. La vittima riceve contatto su Telegram da un account che sembra appartenere a un executive dell’ecosistema crypto, ma è compromesso. È già qui che si vede l’evoluzione: l’attore non forza un accesso tecnico immediato, forza un accesso relazionale. Se la vittima “compra” l’identità, tutto ciò che viene dopo scorre più facilmente, perché i controlli diventano sociali, non informatici.

L’appuntamento passa tramite Calendly con una finestra di 30 minuti. È un passaggio sottile ma potente: non è la classica email con allegato, è un gesto da lavoro quotidiano, uno strumento usato davvero da founder, BD, investor e advisor. La call porta poi a una destinazione che imita Zoom, con una infrastruttura di spoofing che riproduce l’esperienza che l’utente si aspetta. Qui entra in gioco un ulteriore moltiplicatore: la vittima riferisce di aver visto un video che sembra mostrare il CEO di un’altra realtà crypto e che appare come deepfake, mentre sul piano forense non sempre è possibile dimostrarlo con certezza assoluta. Ma la dinamica resta: l’immagine serve a chiudere il dubbio.

Quando la call “parte”, gli attori simulano problemi audio. È una tecnica che lavora su un riflesso umano: se l’utente è già dentro una riunione e l’altra parte si lamenta dell’audio, la vittima cerca di “aggiustare”. È qui che il social engineering diventa esecuzione guidata: nasce ClickFix, la forma moderna del “copia e incolla questo comando” travestito da supporto tecnico.

ClickFix come leva: quando il troubleshooting è il payload

ClickFix non è interessante perché “convince qualcuno a fare qualcosa”. È interessante perché trasforma l’utente in un interprete di comandi e sposta l’azione dal malware alla vittima. Invece di combattere l’anti-phishing o le firme, l’attaccante lavora contro il contesto: la persona è in chiamata, sente urgenza, vuole risolvere, segue istruzioni e quindi disattiva la diffidenza.

Nel caso descritto, la pagina web recuperata contiene comandi per macOS e Windows. Anche quando la catena effettiva punta soprattutto su macOS, la presenza dei comandi Windows suggerisce una capacità cross-platform o almeno la volontà di apparire “professionali” e pronti per qualunque device. Qui l’attaccante guadagna un altro vantaggio: riduce l’attrito. Se la vittima pensa “ok, hanno la procedura per tutto”, la percezione di legittimità cresce.

Il cuore del problema è che dentro comandi apparentemente innocui si nasconde la vera istruzione: su macOS compare una chiamata che usa curl per recuperare un payload e passarlo direttamente a zsh, mentre su Windows si vedono invocazioni come mshta verso una risorsa remota. In entrambi i casi, l’attore sfrutta utilità di sistema che, in molti ambienti, non scatenano allarmi immediati perché sono “normali”. È la normalità che viene abusata.

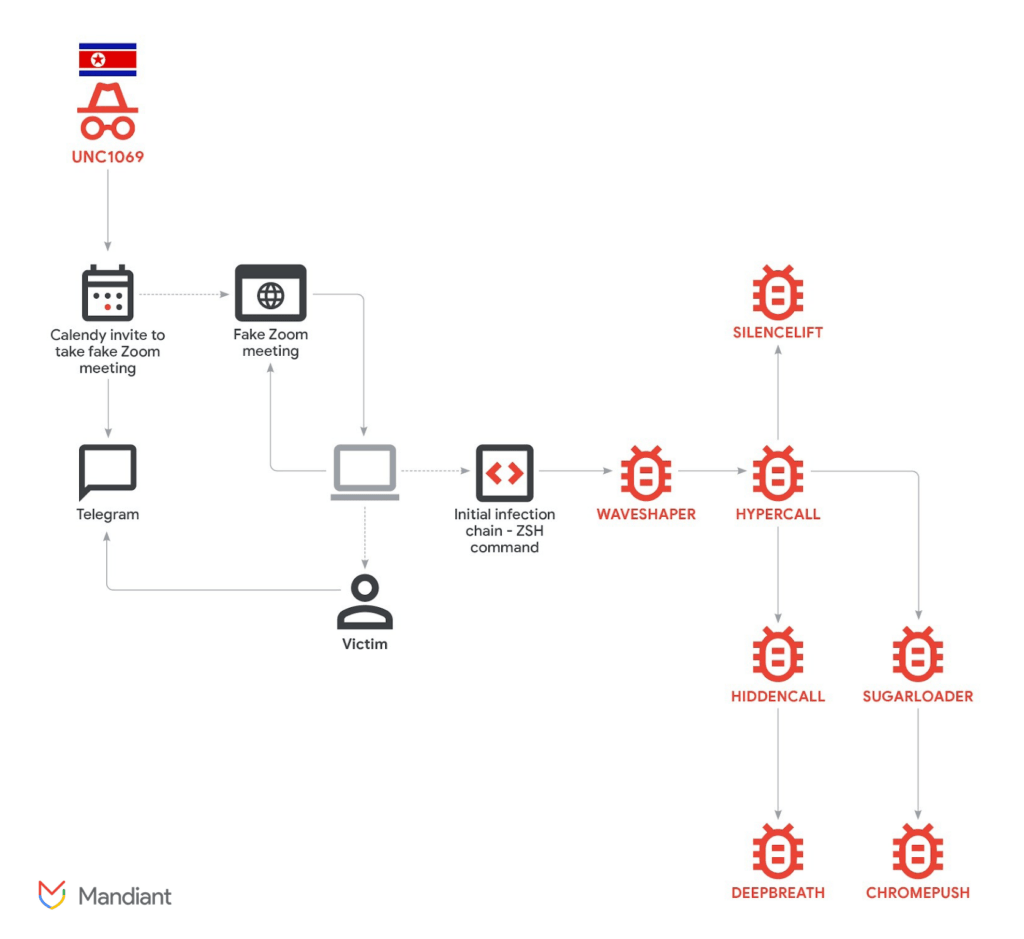

Catena di infezione su macOS: da AppleScript a WAVESHAPER e HYPERCALL

Dopo l’esecuzione guidata, la catena si muove lungo passaggi che hanno un obiettivo preciso: ottenere controllo, scaricare moduli, scalare la raccolta dati e assicurare persistenza. Il primo artefatto operativo è l’esecuzione via AppleScript che precede l’arrivo di un binario Mach-O malevolo. Anche quando il payload completo non viene recuperato, la sequenza ricostruita mostra un pattern coerente: un primo eseguibile apre la porta e poi arrivano gli stadi successivi.

Il primo componente descritto è WAVESHAPER, una backdoor packed in C++ per macOS. L’uso di un primo “conduit” ha senso: minimizzare l’esposizione, mantenere flessibilità, decidere sul bersaglio in corso d’opera. In pratica, la backdoor diventa un filtro: se l’host vale, si prosegue. Se l’host non vale, si riduce il rumore.

Da qui si passa a HYPERCALL, un downloader in Go che amplia la capacità di installare librerie e caricarle. Il dettaglio operativo importante è che la configurazione appare RC4-encrypted, salvata su disco con una chiave hard-coded a 16 byte, e che i canali di comando includono endpoint su WebSocket sicuro, come wss://supportzm[.]com e wss://zmsupport[.]com su TCP 443. Il 443 qui non è solo “comodo”: è il porto che tende a passare ovunque, soprattutto in contesti dove la rete è aperta per esigenze di lavoro e dove bloccare in modo aggressivo significa rompere la produttività.

La catena poi si ramifica verso un insieme di strumenti con ruoli diversi. Entra HIDDENCALL per operazioni hands-on keyboard, compare SILENCELIFT come toehold backdoor che beaconizza informazioni di sistema al C2, e arriva SUGARLOADER come downloader già noto rispetto ad altri elementi più “custom”. L’aspetto più rilevante, qui, è la scelta di deployare molti tool sullo stesso host: non è un comportamento “spray and pray”, è un comportamento da attacco mirato dove si vuole massimizzare la raccolta in poco tempo.

XProtect, XProtect Behavioral Service e XPdb: quando la timeline la fa macOS

Un elemento che cambia davvero la postura difensiva è l’uso di XProtect e soprattutto del suo livello comportamentale. In macOS, XProtect nasce come difesa signature-based, ma l’evoluzione include un tracciamento comportamentale che registra violazioni di regole, e lascia tracce in un database locale, XPdb, un SQLite in /var/protected/xprotect/XPdb. Il punto non è idealizzare XProtect: in questo caso le detection comportamentali non bloccano l’esecuzione e non mettono in quarantena i programmi. Ma fanno qualcosa che, in assenza di EDR, diventa oro: scrivono una timeline.

Qui il valore operativo è concreto: XPdb conserva percorsi e hash SHA256 anche quando i file vengono poi cancellati. Quindi, se un attaccante elimina i binari, non elimina per forza il ricordo degli eventi. È un cambio di prospettiva per incident response su macOS: spesso il problema non è “non ho visto nulla”, è “ho visto tardi”. XPdb riduce il buio perché permette di ricostruire l’ordine di esecuzione, i timestamp e la sequenza degli stadi, utile per capire dove si è fermata la catena e cosa può essere stato esfiltrato.

Il limite resta strategico: se la difesa non interrompe, l’attore procede. Ma proprio per questo, su ambienti crypto dove molti endpoint sono “creativi” e non sempre coperti da EDR, la capacità di fare forense con artefatti nativi del sistema diventa un vantaggio che non va sprecato. La lezione non è “XProtect ti salva”, ma “XProtect ti racconta cosa è successo”, e quel racconto può guidare containment e hunting.

Raccolta dati e persistenza: DEEPBREATH, CHROMEPUSH e il bypass della TCC

La parte più pericolosa dell’operazione è l’harvesting, perché è lì che si traduce in impatto finanziario e in capacità di campagne future. In questa catena compaiono due data miner che spiegano bene la logica dell’attore: DEEPBREATH e CHROMEPUSH.

DEEPBREATH, scritto in Swift, punta alle aree dove la vita digitale di un operatore crypto si concentra. Ruba credenziali dal Keychain, estrae dati dai browser come Chrome, Brave ed Edge, cerca informazioni in Telegram e può toccare contenuti come Apple Notes. L’elemento che pesa, in ottica difensiva, è la manipolazione del database TCC, cioè il sistema di privacy control di macOS che governa l’accesso a dati e risorse sensibili. Un attore che riesce a manomettere TCC riduce l’attrito e apre la porta a una raccolta più ampia senza pop-up o richieste percepite dall’utente.

I dati vengono preparati, compressi in ZIP, staged in cartelle temporanee, e poi esfiltrati usando curl verso un server remoto. Anche qui torna un pattern: strumenti standard, rumorosità ridotta, traiettoria semplice. Non è l’esfiltrazione “fantascientifica”, è l’esfiltrazione pragmatica. Ed è proprio quella che spesso passa in ambienti dove si guarda solo alle firme o agli exploit.

CHROMEPUSH si muove in un altro punto sensibile: il browser. Scritto in C++, installa una estensione malevola su Chrome e Brave e si maschera come un componente legittimo, ad esempio un editor offline stile Google Docs. L’effetto è devastante in contesti crypto perché il browser è spesso il punto dove vivono cookie, sessioni, token e accessi a wallet, dashboard di exchange o piattaforme di staking. Se l’estensione registra keystroke, osserva input e cattura cookie, il passo verso il session hijack e il furto di asset si accorcia.

La persistenza completa il quadro. Viene descritto un launch daemon con plist in /Library/LaunchDaemons/ e un nome che imita componenti Apple, ad esempio com.apple.system.updater.plist, che richiama un eseguibile in un percorso che suona “di sistema” e abilita l’avvio a boot tramite RunAtLoad. Qui il dettaglio non è solo tecnico: è psicologico. Se un admin vede “com.apple.system.updater”, potrebbe non allarmarsi subito. È un’imitazione costruita per resistere alla revisione frettolosa.

AI nel ciclo operativo: dalla produttività alla deception

Il capitolo AI merita una lettura senza slogan. L’elemento più solido non è “l’AI scrive il malware”, ma l’AI migliora l’operazione. In questa campagna, l’AI appare come supporto alla costruzione di lures, alla modifica di immagini e video, alla credibilità del contesto, e quindi alla possibilità di far eseguire comandi alla vittima. Anche quando non c’è prova forense assoluta di un deepfake specifico, il pattern di uso della GenAI resta coerente: ridurre il costo della manipolazione e aumentare la percentuale di successo.

Il passaggio concettuale è importante: l’attore evolve da un uso “da ufficio” dell’AI a un uso “da campo”, operativo. La differenza è che l’AI non è più un acceleratore di documenti, ma un acceleratore di accessi. Questo spiega perché il social engineering diventa più sofisticato e perché i target cambiano: non più solo TradFi e spear-phishing tradizionale, ma Web3, startup, dev, exchange e fondi.

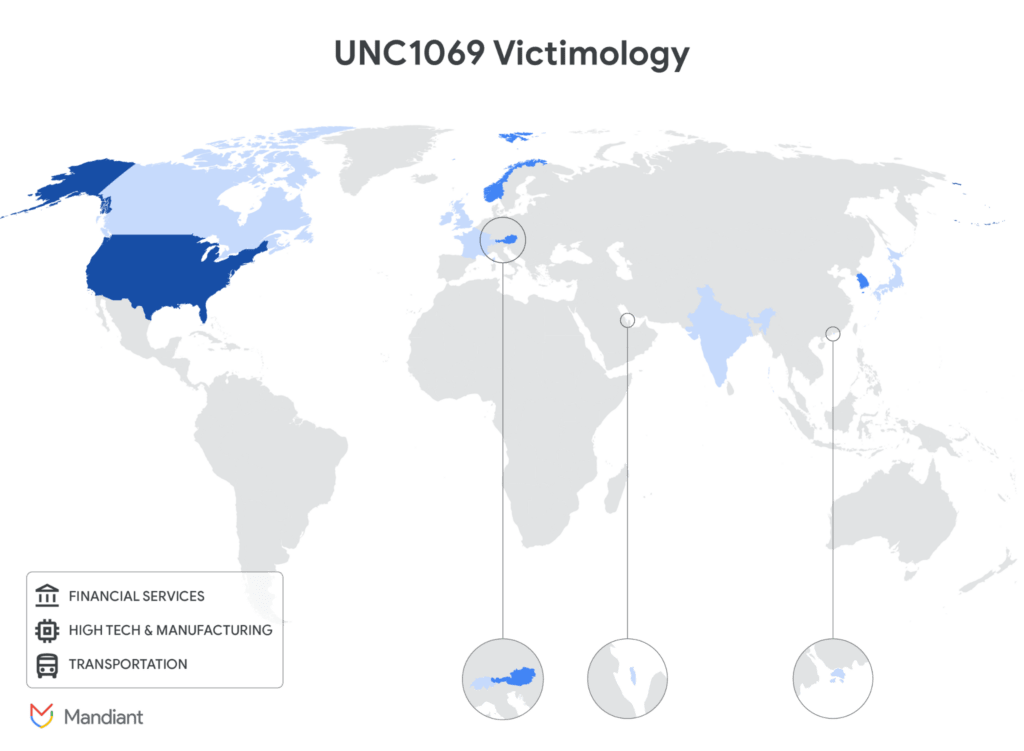

Profilo di Unc1069: targeting verticale e obiettivo finanziario

Il profilo operativo che emerge descrive Unc1069 come attore motivato finanziariamente, con un nexus nordcoreano attribuito con alta confidenza, tracciato dal 2018 e capace di cambiare tattiche nel tempo. Dal 2023 si vede uno shift verso il mondo Web3, e nel 2025 il targeting include verticali che sono quasi una mappa dell’economia crypto: pagamenti, brokerage, staking, wallet, oltre a sviluppatori software e venture capital.

Un dettaglio che orienta le priorità difensive è il confronto implicito con altri gruppi: l’impatto su heist crypto può risultare minore rispetto ad attori più “specializzati” in grandi colpi, ma la pericolosità resta alta perché qui l’obiettivo sembra essere anche la raccolta massiva di credenziali, sessioni e identità, da riutilizzare per furti e campagne future. Il furto immediato è una parte. Il valore vero può essere la possibilità di impersonare persone e ruoli dentro l’ecosistema crypto, dove la fiducia è un asset e i canali social diventano infrastrutture.

Cosa fanno WAVESHAPER, HYPERCALL, SILENCELIFT e SUGARLOADER

Nel dettaglio funzionale, WAVESHAPER agisce come backdoor iniziale e raccoglie telemetria di sistema: identificativi, informazioni su OS, hardware, processi e contesto macchina. Questo tipo di ricognizione serve a decidere lo stadio successivo e a personalizzare le azioni. Il fatto che la backdoor possa scaricare ed eseguire payload dal C2 costruisce un canale modulare, tipico di campagne che vogliono rimanere adattive.

HYPERCALL si posiziona come downloader più “pesante”, con caricamento di librerie e meccanismi di esecuzione che puntano a ridurre la visibilità. L’uso di configurazioni cifrate e di WebSocket su 443 suggerisce un tentativo di fondersi nel traffico comune, mentre i segni di componenti “incompleti” raccontano un’altra realtà: la sofisticazione non è uniforme. Un attore può essere molto bravo nella parte social e “sufficientemente bravo” nella parte tecnica, perché il successo lo fa l’insieme, non il singolo binario.

SILENCELIFT lavora come foothold e beacon, utile per tenere un contatto stabile e leggero col C2. SUGARLOADER, già noto rispetto ad altri componenti, rafforza la capacità di scaricare e orchestrare strumenti successivi. L’insieme spiega perché il caso appare “tool-heavy” su un singolo host: l’attore vuole aprire più strade contemporaneamente, ridurre la dipendenza da un solo tool e massimizzare l’harvest prima che la vittima si accorga di qualcosa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.