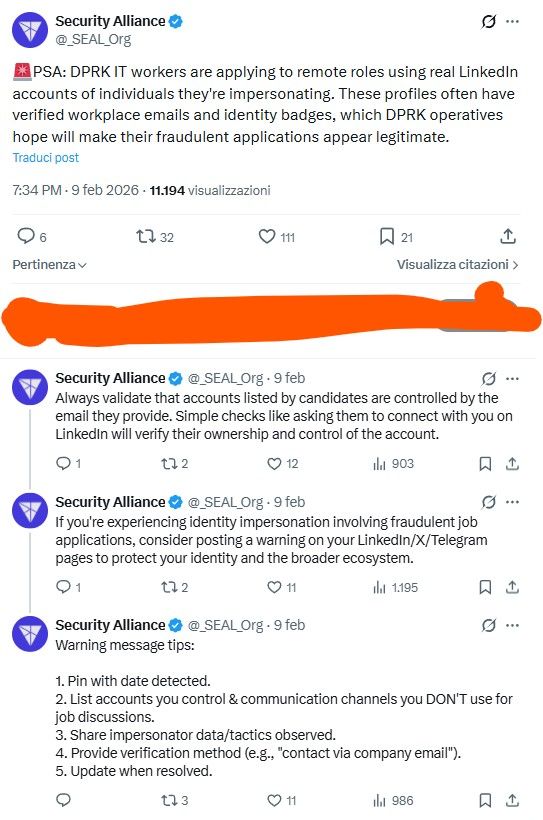

LinkedIn è diventato il teatro più efficace per una forma di infiltrazione che non assomiglia a un attacco informatico “classico”, ma produce effetti identici o peggiori: accesso interno, credenziali, privilegi, persistenza e, nei casi più gravi, furto di proprietà intellettuale e sottrazione di fondi. Secondo l’allarme della Security Alliance, operativi legati alla DPRK impersonano professionisti reali su LinkedIn, si candidano a ruoli IT remoti e trasformano l’assunzione in un vettore di compromissione e di finanziamento. Il dettaglio che rende questa minaccia diversa è l’uso di profili che appaiono autentici fino al punto più difficile da falsificare: email verificate sul posto di lavoro, badge identità e storie lavorative coerenti. In pratica, la frode non prova a sembrare credibile: lo è, perché si appoggia a identità rubate o account dirottati. In questo scenario, il rischio non è solo “assumere la persona sbagliata”. Il rischio è aprire la porta a un operatore che entra in un team con accessi legittimi, attraversa le difese perché non genera alert, e può poi usare tecniche di living-off-the-land per restare invisibile. Nel mezzo, c’è un’altra componente che sposta il caso dal piano HR a quello geopolitico: la generazione di revenue che, attraverso trasferimenti in criptovaluta e lavaggio sofisticato come chain-hopping e token swapping su DEX, alimenta programmi strategici.

LinkedIn come vettore: perché la verifica “social” non basta più

Il motivo per cui LinkedIn è il canale perfetto è semplice: è la piattaforma dove la fiducia viene pre-caricata. Quando un profilo mostra un percorso professionale plausibile, collegamenti, attività coerente e soprattutto segnali “ufficiali” come l’email aziendale verificata, molte aziende abbassano la guardia. Qui la minaccia DPRK sfrutta un’asimmetria: le aziende sono incentivate ad assumere rapidamente, gli operativi sono incentivati a passare controlli minimi con un’identità che sembra già validata dal contesto.

La Security Alliance sottolinea un punto che va preso alla lettera: il rilevamento è difficile perché identità, credenziali e storie lavorative appaiono legittime. Questo significa che i controlli tradizionali, basati su “coerenza del CV” e su una verifica superficiale del profilo, non intercettano la frode. Il risultato è un collasso della fiducia “di piattaforma”: LinkedIn resta utile, ma non può più essere usato come prova implicita di autenticità.

La frode dei worker IT DPRK: dalla candidatura al controllo interno

La parte più pericolosa di questa operazione è la normalità. Gli operativi DPRK si candidano a posizioni IT remote, spesso in settori dove il lavoro distribuito è la regola, e puntano in modo preferenziale su aziende che gestiscono asset digitali sensibili, ambienti cloud e, soprattutto, infrastrutture legate a crypto e finanza. Il meccanismo non è solo “entrare”. È entrare con un ruolo che giustifica accessi elevati. Quando la persona assunta è un amministratore, un DevOps, un SRE o un developer con privilegi, la compromissione non deve forzare nulla: passa per i permessi concessi dal processo aziendale. È qui che emergono i casi citati nel tuo input, come le aziende norvegesi che assumono inconsapevolmente worker remoti DPRK. La conseguenza non è solo un danno reputazionale. È un rischio operativo che può tradursi in accesso admin persistente, esfiltrazione di dati sensibili, sottrazione di codebase e, in alcune traiettorie, estorsione o ransomware. Anche quando non c’è cifratura, l’impatto è simile: perdita di controllo e ricatto informativo. Per la DPRK, inoltre, il modello è scalabile. Il tuo testo parla di high-volume revenue engine, e la definizione è centrata: più assunzioni riescono, più salari fluiscono, più diventa sostenibile investire in infrastrutture, identità e tooling. L’azienda che pensa di essere un caso isolato, in realtà si colloca in un pattern industriale.

Labyrinth Chollima e la specializzazione: spionaggio, furti crypto e heist

Dentro questa minaccia c’è un punto che spesso viene perso: non è “un gruppo unico”, ma un ecosistema di cluster. Il riferimento a Labyrinth Chollima che evolve in unità specializzate, con rami focalizzati su cyber spionaggio e su heist ad alto valore, descrive una maturazione organizzativa. Il tradecraft non è più improvvisato. È segmentato: c’è chi entra, chi mantiene accesso, chi monetizza, chi lava. Quando la catena include furti crypto, i nomi e le operazioni correlate diventano parte del quadro: campagne che puntano a wallet, credenziali browser, token di sessione e accessi privilegiati. La logica è sempre la stessa: entrare come “persona” per eseguire azioni da “attaccante”. La distinzione tra insider e threat actor si sfuma, ed è proprio questo che rende la difesa complessa.

Koalemos RAT e l’effetto supply chain: npm come arma di consegna

Il passaggio dall’infiltrazione “umana” al malware è il punto in cui molte aziende capiscono troppo tardi che non è un problema di selezione del personale ma di cybersecurity completa. Nel tuo input compare Koalemos RAT, un trojan di accesso remoto che viene distribuito tramite pacchetti npm maligni. Questo dettaglio sposta la minaccia nella supply chain: non serve un exploit del sistema operativo se riesci a convincere una vittima a installare una dipendenza “normale”, magari dentro un assessment tecnico o un test di progetto. Koalemos RAT viene descritto come modulare e orientato a operazioni su filesystem, file transfer, discovery e comandi che possono arrivare all’esecuzione arbitraria. La presenza di tecniche come DNS gating, fingerprinting e C2 cifrato indica l’obiettivo classico: evitare l’esecuzione in ambienti di analisi e attivarsi solo su target reali. In parallelo, i riferimenti a repository clonati, task file di VS Code e JavaScript camuffato mostrano l’attenzione alla realtà quotidiana dei developer: strumenti, workflow e abitudini.

Contagious Interview e Operation Dream Job: il colloquio come payload

Le campagne come Contagious Interview e Operation Dream Job sfruttano la cultura del recruiting tecnico. Invece di inviare phishing generico, l’attaccante costruisce un contesto in cui il destinatario è già motivato ad aprire file, a eseguire codice, a provare un progetto. L’assessment tecnico diventa il vettore, e l’azienda, o il candidato, abbassa le difese perché la richiesta è “coerente”: una prova, un test, una demo. Questo modello è particolarmente efficace contro aziende crypto e high-tech. Un colloquio per un ruolo remoto spesso richiede un repository, una dipendenza, un proof-of-work. Se quella prova è trojanizzata, il confine tra selezione e compromissione scompare. Nel tuo testo compaiono anche riferimenti a tooling orientato al furto di wallet e credenziali: qui la monetizzazione può essere diretta e rapida, senza nemmeno attendere mesi di accesso silenzioso.

Verifica identità: cosa cambia davvero quando i profili sono “verificati”

Nel tuo input c’è una pratica semplice che merita spazio perché è uno dei pochi controlli immediati che non richiede strumenti complessi: verificare l’ownership dell’account chiedendo una connessione LinkedIn e un contatto su un canale aziendale atteso, con controlli coerenti sull’email di dominio. Molte frodi reggono finché restano asincrone. Quando imponi sincronia, soprattutto con interviste video, riduci lo spazio di manovra. Il tuo testo è netto: per ruoli remoti, soprattutto in ambito crypto, interviste video e background check approfonditi diventano essenziali. La ragione è operativa: l’attaccante lavora su processi. Spezzare il processo, aggiungere attrito e imporre prove che non si possano delegare facilmente è uno dei pochi modi per ridurre la scalabilità della frode.

Dal salario al lavaggio: crypto come “tubo” di trasferimento e occultamento

La parte finanziaria è il motore. Gli operativi trasferiscono salari via criptovaluta e applicano lavaggi con chain-hopping, token swapping su DEX e uso di bridge che rendono più difficile il tracciamento. Il risultato è una pipeline che converte un’assunzione apparentemente ordinaria in finanziamento per programmi strategici. Questo rende il caso anche un tema di compliance: un’azienda può trovarsi, inconsapevolmente, a violare sanzioni e a finanziare attività con rilevanza geopolitica.

Implicazioni tecniche: persistenza, privilegi e furto di codebase

Dal punto di vista cyber, le conseguenze convergono su tre vettori: persistenza, privilegi e furto di codebase. Un operatore assunto può distribuire chiavi, creare account, impostare pipeline, introdurre dipendenze e meccanismi di accesso che sembrano normali operazioni di lavoro. Quando l’azienda se ne accorge, spesso il danno non è un singolo endpoint, ma un ambiente in cui la fiducia interna è stata erosa. Qui la difesa si sposta su governance e controlli: ridurre la blast radius con accessi granulari, monitorare anomalie, e non trattare l’assunzione come evento “HR” separato dalla sicurezza. È una minaccia che vive di normalità, quindi la risposta deve essere progettata per riconoscere ciò che sembra normale ma non lo è.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.