Nel 2026 la superficie d’attacco si espande verso territori fino a poco tempo fa marginali: le configurazioni degli agenti AI personali e le estensioni browser dedicate alla gestione business. Due casi distinti ma convergenti mostrano un’evoluzione chiara delle minacce: gli infostealer non si limitano più alle credenziali salvate nei browser, ma puntano al contesto operativo completo, mentre un’estensione Chrome apparentemente legittima esfiltra dati sensibili da Meta Business Manager, inclusi semi TOTP utilizzati per l’autenticazione a due fattori.

Infostealer e OpenClaw: dal furto password al furto identità AI

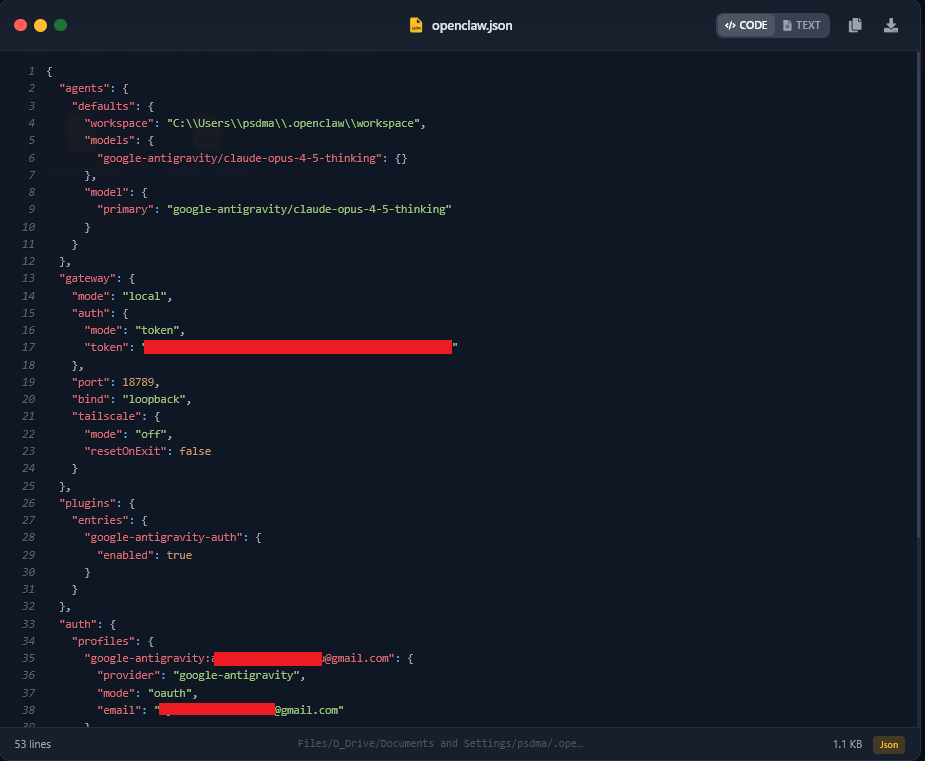

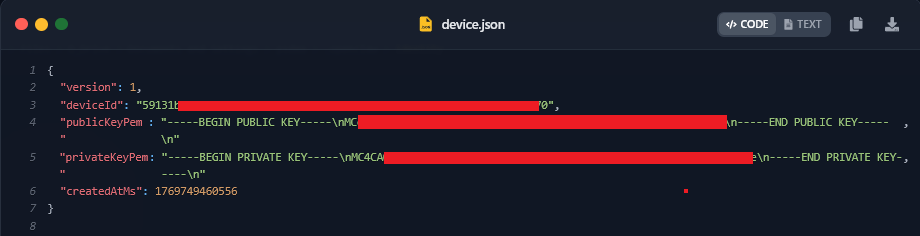

Un’infezione analizzata da Hudson Rock dimostra come gli infostealer stiano intercettando directory e file legati a OpenClaw, agente AI sempre più integrato in flussi professionali. Il malware non utilizza un modulo dedicato per OpenClaw, ma una routine di file-grabbing ampia, capace di individuare cartelle e file sensibili tramite pattern come .openclaw. Il risultato è un’esfiltrazione sistemica che include file chiave come openclaw.json, contenente token gateway ad alta entropia, e device.json, con chiavi pubbliche e private utilizzate per pairing e firma sicura. Il possesso della chiave privata consente a un attaccante di firmare richieste come se fosse il dispositivo legittimo, bypassando controlli e accedendo a log o servizi associati.

Ancora più delicati sono file come soul.md, AGENTS.md e MEMORY.md, che archiviano istruzioni comportamentali dell’agente AI, log quotidiani, messaggi privati e persino eventi di calendario. Non si tratta più solo di credenziali, ma di identità digitale completa, con un contesto che può essere sfruttato per impersonificazione convincente, ingegneria sociale o accesso persistente a workflow aziendali. Hudson Rock evidenzia come la combinazione di token, chiavi crittografiche e contesto personale permetta una compromissione totale. Il sistema AI Enki utilizzato per l’assessment automatico dimostra che l’esfiltrazione di questi file è sufficiente per accedere a istanze locali, firmare richieste e interagire con servizi AI come se si fosse l’utente originale.

Estensione Chrome CL Suite: esfiltrazione TOTP e dati Meta Business

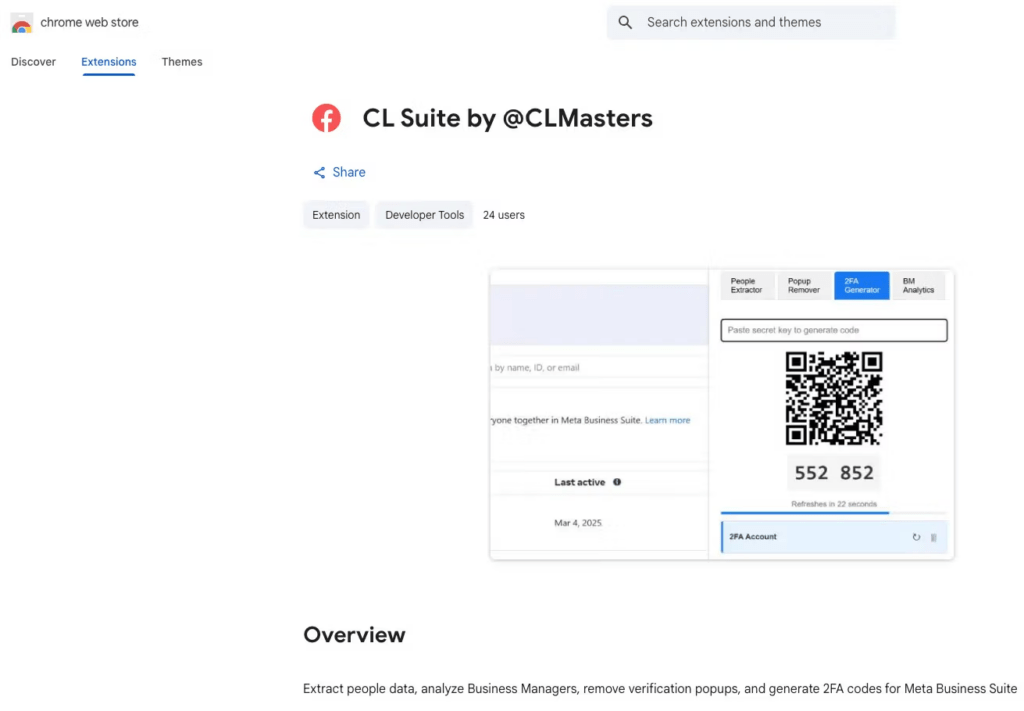

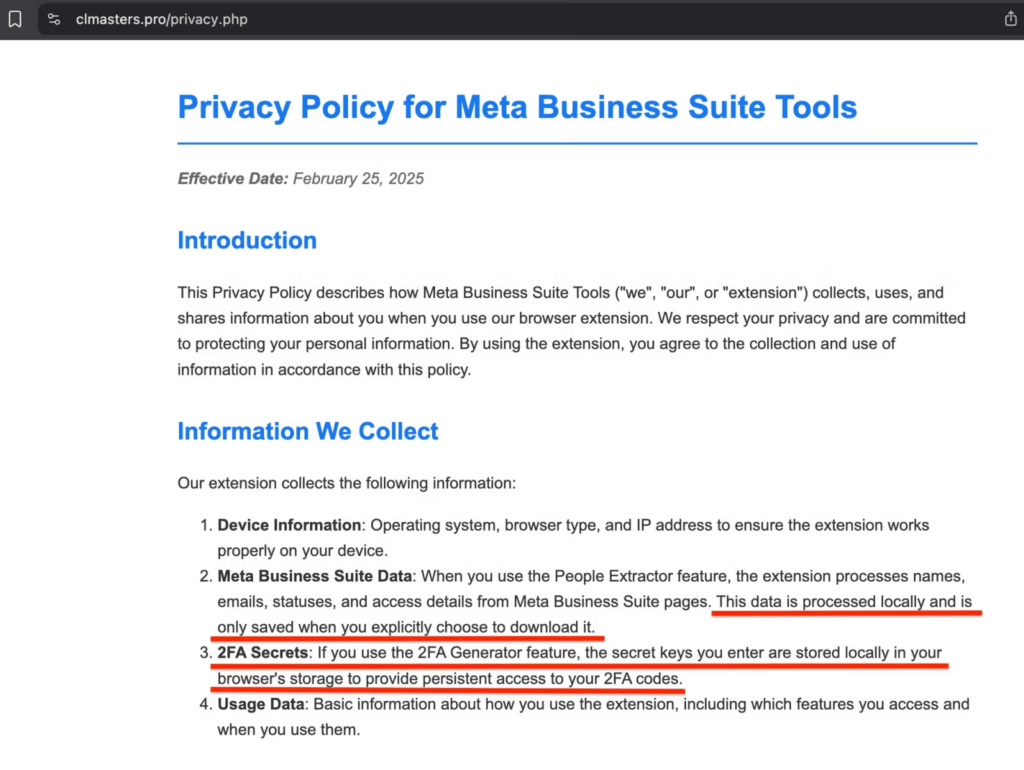

Parallelamente, il Socket Threat Research Team individua una estensione Chrome denominata CL Suite by @CLMasters, identificata dall’ID jkphinfhmfkckkcnifhjiplhfoiefffl, che richiede permessi estesi su meta.com e facebook.com. Nonostante la policy privacy dichiari elaborazione locale dei dati, l’analisi del codice mostra un comportamento differente. Il modulo 2fa-generator.js intercetta semi TOTP e codici 2FA attuali, inviandoli a un endpoint remoto su getauth.pro. L’infrastruttura include anche forwarding opzionale verso un canale Telegram controllato dal threat actor. Questo consente di generare codici validi indefinitamente, neutralizzando di fatto la protezione a due fattori.

Altri moduli come people-extractor.js e failsafe-bm-analytics.js raccolgono dati dettagliati su account pubblicitari, pagine connesse, asset aziendali, ruoli utenti e dettagli di fatturazione, generando CSV completi e inviandoli al server di comando e controllo. Il wrapper di telemetria aggiunge timestamp, IP pubblico e fingerprint del sistema operativo, aumentando il valore dell’esfiltrazione. Il dominio C2 getauth.pro risulta attivo con certificato TLS aggiornato a gennaio 2026. L’estensione, pubblicata nel marzo 2025 e aggiornata più volte, rimane disponibile sul Chrome Web Store con un numero limitato di utenti ma un potenziale di diffusione elevato.

Compromissione TOTP e takeover persistente

Il furto dei semi TOTP rappresenta l’elemento più critico. A differenza dei codici temporanei, il seme consente di generare nuovi codici validi nel tempo. Se combinato con password o credenziali recuperate tramite altri infostealer, l’attaccante ottiene accesso persistente agli account Meta Business, potendo controllare campagne pubblicitarie, asset e dati sensibili. Le liste contatti esfiltrate rivelano struttura organizzativa, ruoli e permessi, facilitando attacchi mirati contro dipendenti o collaboratori. Anche dopo la disinstallazione dell’estensione, il rischio permane finché il seme TOTP non viene revocato e rigenerato.

Supply chain e MITRE ATT&CK: estensioni come vettore strategico

Il caso evidenzia un classico supply chain compromise tramite estensione browser, tecnica riconducibile a framework come MITRE ATT&CK, con abuso di estensioni per raccolta credenziali e modifica MFA. La discrepanza tra privacy policy e comportamento reale sottolinea l’importanza di audit indipendenti e controlli più rigorosi negli store ufficiali. L’integrazione di AI nei workflow professionali amplifica il problema. Con agenti come OpenClaw che accumulano informazioni personali e aziendali, il furto di configurazioni diventa una forma di identity hijacking evoluto, dove il bersaglio non è solo l’account, ma il contesto operativo dell’utente.

Raccomandazioni operative per utenti OpenClaw

Chi utilizza OpenClaw dovrebbe isolare le configurazioni AI in ambienti protetti, applicare crittografia aggiuntiva ai file .openclaw e device.json, e ruotare periodicamente i token gateway. Monitorare le porte esposte e limitare l’accesso tramite firewall riduce la superficie di attacco. Backup cifrati dei file di memoria e audit regolari aiutano a contenere l’impatto in caso di infezione. L’adozione di soluzioni EDR capaci di rilevare comportamenti di file-grabbing può prevenire l’esfiltrazione prima che diventi critica.

Difese contro estensioni malevole

Gli utenti dovrebbero evitare installazioni di estensioni con permessi estesi su domini sensibili senza verifiche approfondite. L’implementazione di allow list aziendali e il monitoraggio del traffico verso domini sospetti come getauth.pro possono bloccare tempestivamente attività malevole. In caso di esposizione, è essenziale reimpostare l’autenticazione a due fattori con nuovi semi TOTP, revocare sessioni attive e monitorare account Meta Business per attività anomale. Segnalare estensioni sospette accelera eventuali rimozioni dallo store.

Evoluzione delle minacce nel 2026

I casi OpenClaw e CL Suite indicano un’evoluzione chiara: gli infostealer si stanno adattando a un mondo in cui gli agenti AI custodiscono informazioni sensibili, mentre le estensioni browser diventano strumenti privilegiati per compromettere identità aziendali. La cybersecurity nel 2026 non riguarda più soltanto password e cookie, ma la protezione di contesti digitali completi, chiavi crittografiche e configurazioni AI persistenti. L’adozione di misure proattive e la collaborazione tra ricercatori e piattaforme restano cruciali per prevenire takeover e frodi su larga scala.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.