La giornata del 18 febbraio 2026 mette sul tavolo due notizie che, lette insieme, raccontano lo stesso problema con linguaggi diversi: il crimine digitale non vive solo di exploit, ma di fiducia manipolata, identità rubate e reti logistiche che si reggono su strumenti apparentemente ordinari. Da una parte c’è Figure Technology Solutions, fintech che si muove tra credito e infrastruttura blockchain, colpita da un attacco di social engineering che espone dati personali su scala enorme. Dall’altra c’è la sentenza federale che chiude un capitolo di traffico di narcotici sul darknet, con un sistema di vendor multipli e pagamenti in Bitcoin e Monero che ha retto per anni. Due mondi che spesso vengono raccontati separatamente, ma che in realtà condividono una stessa radice: la capacità dei gruppi criminali di industrializzare processi, replicare playbook e trasformare ogni debolezza umana o organizzativa in un canale di profitto. Nel caso Figure, la promessa tecnologica non basta a proteggere ciò che conta davvero. La società opera come piattaforma fintech e si appoggia alla blockchain Provenance per processi di lending e operazioni su strumenti finanziari, con un posizionamento aggressivo sul mercato dell’home equity. Numeri e narrativa aziendale parlano di oltre 20,2 miliardi di euro di equity immobiliare sbloccata e di un ecosistema di più di 250 partner tra banche, credit union e operatori collegati al mondo del credito e dei servizi. Eppure, quando l’ingresso arriva da un’azione di ingegneria sociale su un dipendente, la tecnologia di base diventa un dettaglio secondario. Il perimetro reale torna a essere l’account, il flusso di autenticazione, la gestione degli accessi e la capacità di riconoscere una manipolazione in tempo reale.

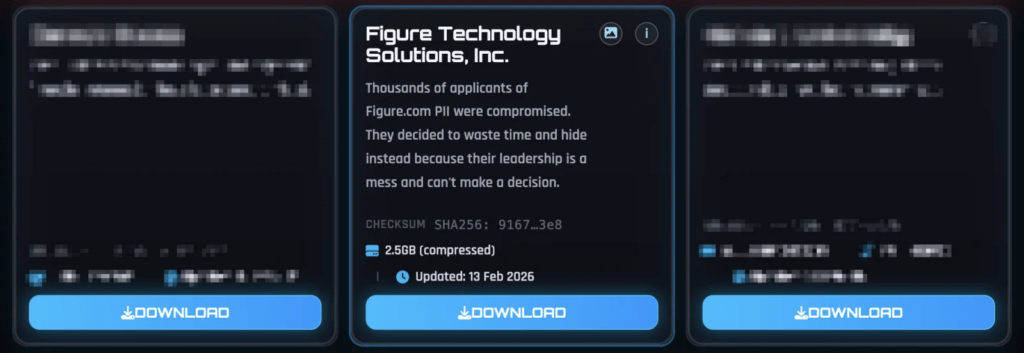

Figure e la violazione: quasi un milione di account esposti e un leak da 2,5 GB

L’attacco a Figure viene attribuito a una dinamica di social engineering: un dipendente viene ingannato e, nella ricostruzione, l’accesso ottenuto consente ai criminali di sottrarre file contenenti informazioni personali di una platea enorme di utenti. La dimensione dell’evento prende forma attraverso i numeri: 967.200 account coinvolti, oltre 900.000 indirizzi email unici, e un set di dati che include nomi, indirizzi email, numeri di telefono, indirizzi fisici e date di nascita. Sono informazioni che, prese singolarmente, spesso vengono banalizzate. Ma in un contesto di frodi moderne, quel pacchetto è una chiave universale: permette di costruire phishing su misura, di alimentare truffe telefoniche, di sostenere tentativi di account takeover, di aprire strade a SIM swap e di rendere credibile qualsiasi impersonificazione di banche, supporti tecnici e servizi pubblici.

La rivendicazione arriva dal gruppo ShinyHunters, che inserisce Figure nel proprio sito di leak e pubblica un archivio di circa 2,5 GB sul dark web. La pubblicazione non è solo una “vetrina”, ma una leva: pressione reputazionale, ricatto implicito, e una dimostrazione di forza che si traduce in altra pressione verso il mercato, perché ogni breach di questa taglia diventa carburante per nuovi attacchi. In altre parole, la violazione non finisce quando l’accesso viene chiuso. Continua come infrastruttura informativa, perché i dati rubati cambiano mano, si incrociano con altri database e restano utili a lungo. Qui pesa anche un elemento di contesto che fa da cornice a Figure ma va oltre Figure. La violazione viene collocata dentro una campagna più ampia di voice phishing che punta l’elemento più critico delle organizzazioni moderne: l’identità centralizzata, soprattutto dove l’azienda vive di applicazioni collegate via single sign-on. Il target, in questo tipo di schema, non è “l’utente” in astratto. È l’account che apre tutte le porte.

Dal vishing al single sign-on: quando l’accesso a Okta, Microsoft o Google diventa un passepartout

La campagna descritta ruota attorno a un meccanismo ormai maturo: gli attaccanti impersonano il supporto IT, telefonano ai dipendenti, costruiscono urgenza e li portano a inserire credenziali e persino codici MFA su pagine di phishing progettate per catturare tutto in tempo reale. È un salto importante rispetto al phishing “classico”, perché non mira solo alla password, ma mira al momento in cui l’utente consegna anche il secondo fattore. Il risultato è l’accesso a un account SSO che, per definizione, apre un portafoglio di applicazioni: Salesforce, Microsoft 365, Google Workspace, SAP, Slack, Zendesk, Dropbox, Adobe, Atlassian. È un’architettura comoda per le aziende, ma diventa devastante quando l’identità viene compromessa. In questo modello, il breach di una singola organizzazione non è un evento isolato. È un pezzo di una campagna seriale che punta la stessa geometria: entrare dall’identità per prendere tutto il resto. Ed è qui che Figure si colloca come esempio concreto di una fragilità che, nel 2026, non è più eccezione. È una forma di attacco ripetibile, scalabile, con un costo operativo relativamente basso e un ritorno altissimo. Il punto più duro, per una fintech, è che l’esposizione di dati personali è già una perdita. Ma la vera minaccia arriva dopo, perché i dataset diventano materiale per frodi finanziarie che colpiscono le vittime nel tempo. Un utente che ha visto esposti nome, data di nascita, indirizzo e telefono non affronta solo l’ondata iniziale di spam. Affronta una serie di attacchi a grappolo: falsi operatori, falsi recuperi credenziali, falsi “alert sicurezza”, falsi aggiornamenti KYC. E più l’azienda è legata a prestiti e identità, più l’impatto potenziale cresce.

La risposta e il problema della trasparenza: quando la notifica arriva dopo la rivendicazione

Nel racconto operativo, Figure conferma l’incidente e avvia misure correttive. Ma emerge anche una dinamica che si ripete spesso: il breach diventa pubblico perché un gruppo la rivendica e pubblica dati, non perché l’azienda la annuncia subito. È una frizione delicata, perché il tempo è un fattore di difesa. Quando il dataset è fuori, gli utenti hanno bisogno di muoversi prima che si attivino campagne di inpersonificazione. E quando l’attacco è legato a social engineering e accessi SSO, la remediation non è solo “cambiare password”. È rivedere flussi, deleghe, privilegi, e soprattutto la resilienza contro la manipolazione. In queste storie, ciò che spesso viene sottovalutato è il ruolo dell’ecosistema: la stessa violazione di Figure viene collegata a campagne che avrebbero colpito “oltre 100 organizzazioni di alto profilo”. Questo significa che gli attori non stanno improvvisando. Stanno eseguendo un programma. E, quando un gruppo come ShinyHunters rivendica e pubblica, la pubblicazione stessa diventa parte della campagna, perché crea autorevolezza criminale e migliora la capacità di convincere future vittime, sia aziende sia singoli.

Dalla fintech al darknet: la condanna di Davit Avalyan e la logistica del crimine online

Nello stesso giorno, un altro pezzo del puzzle finisce davanti a un giudice. Davit Avalyan, 36 anni, di Glendale, riceve una condanna di 57 mesi (quasi cinque anni) per cospirazione nella distribuzione di narcotici attraverso marketplace darknet. La finestra temporale attribuita all’operazione è ampia, dal 2018 al 2025, e racconta come i marketplace anonimi abbiano continuato a sostenere un commercio strutturato di sostanze, nonostante l’alternanza di chiusure, sequestri, exit scam e migrazioni continue tra piattaforme. Il catalogo delle sostanze citate non lascia spazio a interpretazioni: cocaina, metanfetamina, MDMA e ketamina. Il modello è quello di una catena semi-industriale: gestione di account vendor, packaging, spedizioni, tracciamento della domanda, controllo della reputazione interna ai marketplace, e incasso in criptovalute. In questa storia la parte digitale e la parte fisica si incastrano con precisione: la vendita nasce online, ma la consegna si appoggia a un sistema logistico reale, con spedizioni tramite United States Postal Service e un lavoro sul territorio che, secondo la ricostruzione, coinvolge uffici postali e cassette di Los Angeles County.

JoyInc e il modello multi-vendor: identità multiple per restare in piedi

Il nome che spicca è JoyInc, descritto come uno degli account più prolifici nella storia del darknet, soprattutto su metanfetamina e cocaina. Ma la resilienza non sta solo nel volume: sta nella moltiplicazione delle identità. La rete è associata a una costellazione di account vendor come LaFarmacia, WhiteDoc, JanesAddiction, e altri storefront usati per diversificare il rischio, evitare blocchi e continuare a vendere anche quando un profilo viene segnalato o chiuso. È lo stesso principio che si vede nel cybercrime più tecnico: ridondanza, fallback, capacità di migrare. Anche i marketplace citati descrivono un ecosistema in continua trasformazione, con nomi che negli anni hanno rappresentato fasi diverse del commercio illecito. L’aspetto cruciale, però, non è l’elenco delle piattaforme. È la lezione: quando il modello economico funziona, i criminali cambiano infrastruttura senza cambiare mestiere. E quando hanno a disposizione pagamenti in Bitcoin e Monero, il sistema diventa più flessibile, più internazionale e più difficile da interrompere solo con un singolo sequestro.

JCODE, FBI e DEA: la pressione investigativa e la fine del ciclo

Sul fronte investigativo, il caso Avalyan viene attribuito a un lavoro coordinato multi-agenzia, con la task force JCODE dell’FBI e il supporto di DEA, servizio ispettivo postale USA, IRS Criminal Investigation e altre forze. È un dettaglio che conta perché racconta una realtà spesso ignorata: il contrasto al darknet non è più un lavoro di nicchia. È un fronte stabile, con procedure e competenze dedicate. Le sentenze per i complici, con pene diverse, chiudono il ciclo giudiziario di quattro imputati, mentre la narrativa dei procuratori insiste sulla funzione di deterrenza. Ma anche qui, la deterrenza ha un limite naturale: il crimine online è un mercato. Quando un network cade, altri colmano lo spazio, spesso con tattiche evolute. Il valore di operazioni come questa è ridurre la capacità dei gruppi più strutturati di dominare a lungo, soprattutto quelli che costruiscono reputazioni solide e customer base su più marketplace.

La connessione tra i due casi: identità, fiducia e monetizzazione seriale

A prima vista, la violazione di una fintech e una condanna per traffico di droga sul darknet sembrano storie che non si toccano. In realtà condividono una logica comune, quella della monetizzazione seriale attraverso infrastrutture di fiducia. Nel caso Figure, la fiducia è quella dei processi aziendali: un dipendente che crede di parlare con il supporto IT, un flusso SSO che semplifica la vita, un dataset che diventa merce. Nel caso Avalyan, la fiducia è quella di marketplace che, pur illegali, funzionano come e-commerce: reputazione, recensioni, customer retention, pagamenti, logistica. In entrambi i casi, il crimine prospera quando riesce a rendere “normale” ciò che sta facendo. Il dato più utile da portarsi dietro è che il cybercrime del 2026 non vive solo di malware. Vive di persuasione, di processi, di infrastrutture e di abitudini. Un gruppo come ShinyHunters lavora sulla psicologia e sull’accesso centralizzato. Un network come JoyInc lavora sulla replicabilità e sulla logistica. E entrambi dimostrano che la parte più fragile non è la tecnologia di base, ma l’ecosistema che la circonda: persone, identità, governance, e capacità di intervenire prima che il danno diventi pubblico. Figure, per gli utenti, si traduce in una minaccia immediata di furto d’identità e frodi legate a prestiti e profili finanziari. La condanna Avalyan, per il panorama complessivo, segnala che l’azione repressiva continua, ma anche che i marketplace e i vendor più strutturati hanno dimostrato per anni una capacità di adattamento notevole. Due casi, una stessa morale: quando la superficie d’attacco è l’identità e quando il mercato illecito è stabile, il confine tra “online” e “offline” smette di esistere.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.