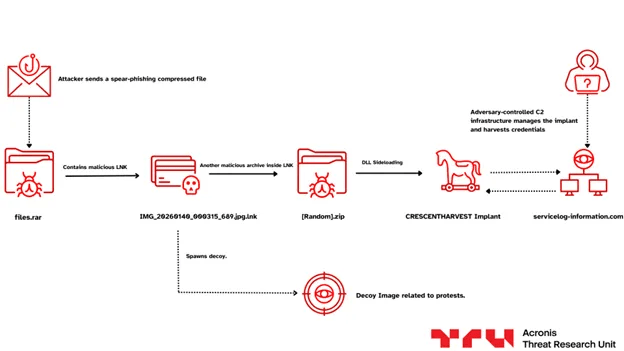

La campagna CrescentHarvest si inserisce in un filone che non smette di ripetersi: la fame di informazioni in contesti di crisi viene trasformata in una leva per l’infezione. L’Unità di Ricerca sulle Minacce di Acronis intercetta nel 2026 un’operazione costruita per colpire iraniani parlanti farsi e simpatizzanti delle proteste, con un impianto di ingegneria sociale che punta sulla credibilità di materiali autentici. Il pacchetto che arriva alla vittima non è un “allegato sospetto” in senso classico: include immagini e video reali delle proteste, un report in farsi, e due shortcut Windows (.LNK) camuffati da file multimediali, progettati per far scattare l’esecuzione e, subito dopo, mostrare comunque il contenuto atteso. È la forma più efficace di persuasione: l’utente clicca, vede il video o l’immagine, e mentre la mente archivia l’azione come “normale”, la catena malevola sta già correndo in background. Il quadro operativo suggerisce un’attività di spear-phishing o, ancora più spesso, di social engineering prolungata: la costruzione di fiducia nel tempo e la consegna dell’archivio come “aggiornamento dal fronte” delle proteste. La campagna resta non attribuita con certezza, ma metodologia, victimologia, scelte linguistiche e alcuni tratti di tradecraft indicano un attore allineato all’Iran o a un ecosistema che ne replica tecniche e priorità. La scelta di contenuti pro-proteste e l’assenza di elementi “incriminanti” per strutture come l’IRGC sembrano un accorgimento ulteriore: rendere il pacchetto plausibile per un pubblico che cerca materiali aggiornati senza dare l’impressione di una provocazione palese.

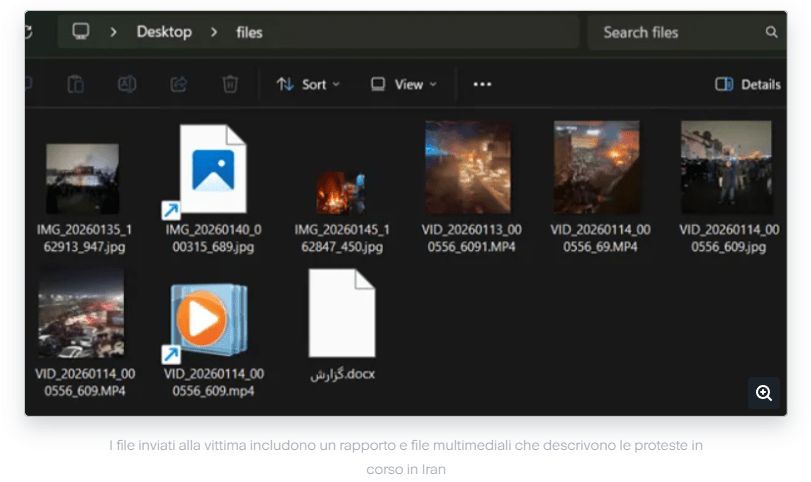

Il “pacchetto credibile”: media autentici e report in farsi come moltiplicatore d’inganno

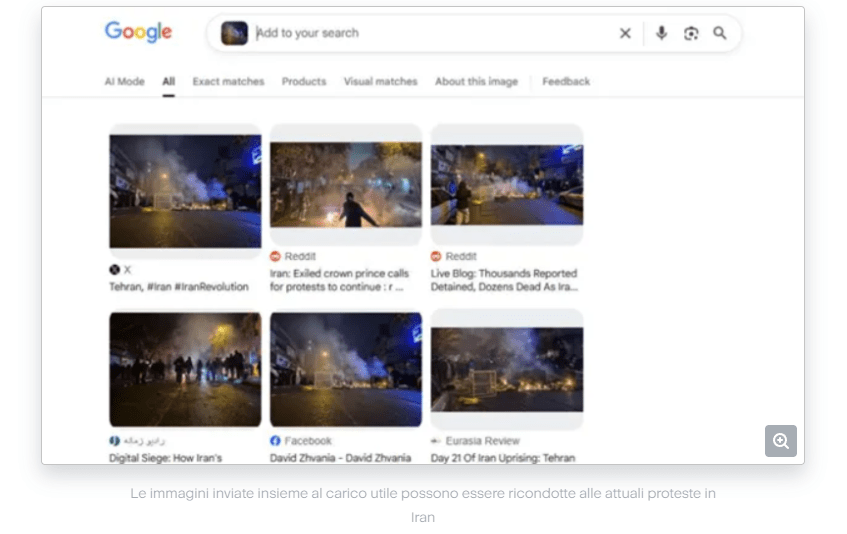

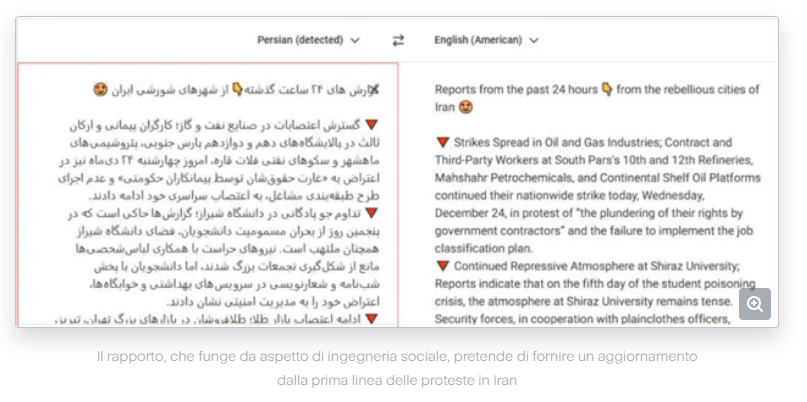

La costruzione dell’esca è parte integrante del malware. La vittima riceve una collezione di file, spesso raggruppati in un archivio .RAR o inviati in più passaggi, con un documento nominato گزارش.docx e media che ritraggono scene recenti. Il report usa un tono da social media manager, con emoji e call-to-action che imitano linguaggi e dinamiche di canali informativi informali, molto diffusi quando c’è blackout informativo o restrizioni. La narrativa è calibrata: descrive proteste, scioperi, mobilitazione studentesca, con un framing che parla esplicitamente a chi simpatizza per quel fronte. L’uso di contenuti recenti è un dettaglio che conta perché riduce l’attrito cognitivo. Se un file contiene immagini già viste anni prima, l’utente scatta. Se invece i contenuti sono coerenti con l’attualità, la soglia di sospetto si abbassa. In questo tipo di operazioni, la “qualità” dell’esca è spesso più determinante della qualità del malware, perché porta la vittima al click senza forzature.

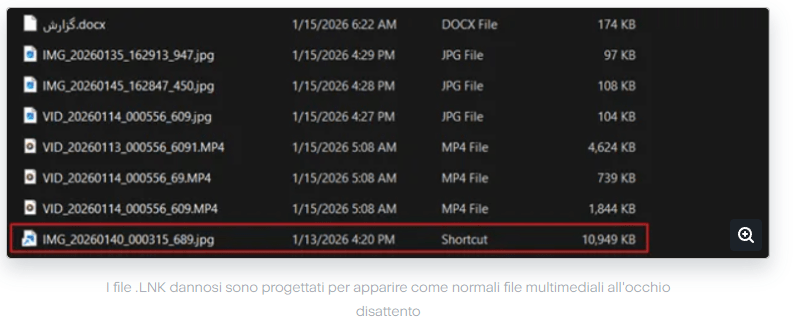

I file .LNK malevoli: l’esecuzione invisibile e il decoy che copre le tracce

I due file .LNK sono il grilletto. Gli shortcut Windows permettono di incorporare comandi che avviano cmd.exe e PowerShell, mascherando l’azione dietro un’icona e un nome che imitano un’immagine o un video. La campagna sfrutta un modello collaudato: il click avvia la catena di esecuzione, estrae un payload incorporato o scarica risorse, imposta persistenza, e infine apre il media “giusto” così che la vittima non percepisca l’anomalia.

Il dettaglio più distintivo è l’uso di conhost.exe con switch –headless, una scelta poco comune che riduce ulteriormente visibilità e rumore a schermo. In pratica, il flusso resta “pulito” per l’utente: nessuna finestra sospetta, nessun prompt evidente, solo il contenuto atteso. Nel frattempo, lo script salva componenti in %TEMP%, estrae archivi ZIP embedded e prepara una directory con un eseguibile e DLL che verranno caricate tramite sideloading.

Persistenza “a evento”: il task che si attiva quando torna la rete

Dopo l’avvio, CrescentHarvest imposta persistenza con un task schedulato, ma non con i trigger banali di startup o intervalli fissi. Il task è legato a un evento specifico di Windows NetworkProfile, EventID 10000, che scatta quando il sistema stabilisce connettività. È una scelta tattica intelligente perché aumenta la probabilità che il malware riparta nel momento più utile: quando c’è internet e quindi quando può parlare con il C2 ed esfiltrare.

Questo schema colpisce in modo particolare persone che, per prudenza o per contesto operativo, tengono la macchina offline a lungo e si ricollegano solo in certe finestre. Ogni ritorno online diventa un trigger, inclusi reboot e transizioni offline/online, rendendo la persistenza più “naturale” e meno legata a una routine prevedibile.

Sideloading DLL con un binario Google: l’uso di software_reporter_tool.exe come cavallo di Troia “legittimo”

Il pivot tecnico della campagna è il DLL sideloading tramite un eseguibile firmato Google, software_reporter_tool.exe, storicamente associato al cleanup di Chrome. In questa catena, l’eseguibile carica DLL senza specificare un path rigido e senza restringere la ricerca, permettendo l’hijacking dell’ordine di search. Il risultato è che due DLL malevole, urtcbased140d_d.dll e version.dll, vengono caricate come se fossero componenti attesi.

Il dettaglio della firma è centrale sul piano operativo: un binario firmato riduce sospetti e può aggirare controlli superficiali, soprattutto in ambienti dove il focus difensivo è sulle esecuzioni non firmate. C’è anche un elemento ironico e funzionale: il tool nasce come misura “di igiene” contro software che altera il browser, ma viene riutilizzato come vettore per un impianto di spionaggio.

Modulo 1: bypass della crittografia app-bound di Chrome e accesso alle chiavi

Urtcbased140d_d.dll agisce come modulo C++ orientato a estrarre e decrittare chiavi legate alla crittografia app-bound di Chrome. Il flusso passa attraverso inizializzazione COM, costruzione del contesto browser e uso di un broker elevato per interagire con meccanismi privilegiati. Il valore operativo è chiaro: ottenere la chiave master e quindi sbloccare la capacità di decrittare dati protetti dal browser, a partire dal file Local State e dal campo app_bound_encrypted_key. Qui emerge un tratto ricorrente del cyberespionage moderno: il furto di credenziali e sessioni non avviene solo con dumping grezzo, ma con capacità mirate di sbloccare i contenitori crittografati che custodiscono login salvati, cookie e dati di sessione. È il tipo di accesso che consente monitoraggio e intrusione secondaria, perché i cookie e le sessioni spesso valgono più di una password.

Modulo 2: backdoor, keylogging e furto dati, con focus su Telegram e browser

Version.dll è il secondo braccio: un modulo con capacità da RAT e information stealer, in grado di eseguire comandi, esfiltrare dati, fare profiling e attivare funzioni come keylogging. L’implementazione include risoluzione dinamica delle API con tecniche come PEB walking e stringhe XOR-obfuscate, riducendo impronte statiche. La presenza di un hook WH_KEYBOARD_LL intercetta i tasti a livello di sistema e scrive su un file nascosto, indicato come C:\Windows\System32\spool\Drivers\color\daT.txt, con esfiltrazione quando supera una soglia di dimensione e pulizia delle tracce successiva. Oltre al keylogging, il modulo mostra un orientamento pratico al furto di “asset” digitali: raccolta di cookies, history e credenziali browser per Chrome, Edge e Firefox, organizzate in file come credentials.txt, cookies.txt e history.txt. C’è poi un focus che pesa molto nella victimologia iraniana: Telegram Desktop. Il malware cerca percorsi di installazione multipli, copia sessioni e dati in staging, comprime e invia al C2, poi elimina cartelle e archivi per ridurre evidenza. In contesti di dissidenza, diaspora e attivismo, Telegram è spesso un hub operativo, quindi la sottrazione di sessioni equivale a un controllo prolungato di comunicazioni e network. È qui che CrescentHarvest diventa più di un furto dati: acquisire sessioni e credenziali consente spionaggio a lungo termine, accesso a contatti, ricostruzione di relazioni e potenziale di intimidazione, perché la sorveglianza digitale in questi contesti si traduce spesso in pressione reale.

Command and control: endpoint modulari, JSON e bug che raccontano una maturità operativa imperfetta

L’infrastruttura C2 appare progettata per gestire comandi multipli e flussi distinti, con endpoint che includono percorsi come /register_agent, /info, /Out e /upload, e scambio dati in JSON. Il malware invia un beacon periodico con identificatore e riceve risposte come “ok” o istruzioni operative, ad esempio azioni di keylogging o collezione. Interessante è la presenza di incoerenze: endpoint previsti ma poco usati, routing ridondante attraverso /Upload e /Out, e un handling del user-agent che, invece di mimare in modo pulito un browser, finisce per inviare valori inattesi anche verso servizi esterni come ipify.org. Sono dettagli che non “assolvono” l’attore, ma indicano una campagna assemblata con una certa fretta o con una maturità operativa non altissima, pur mantenendo un impianto tecnico sufficientemente robusto per fare danni reali.

Infrastruttura e hosting: Riga, provider VPS e possibili strati di proxy

L’infrastruttura viene descritta come ospitata a Riga, Lettonia, su ASN AS42532 VEESP-LV-AS, tipico contesto da VPS low-cost. La presenza di risoluzioni che passano da Cloudflare (AS13335) suggerisce l’uso intermittente di proxy o CDN per schermare l’origine e aumentare resilienza. È un pattern frequente in operazioni che vogliono ridurre attribuzione diretta e guadagnare tempo in caso di takedown.

Attribuzione e somiglianze: cautela, ma tracce che puntano a ecosistemi iraniani

Acronis mantiene cautela e fa bene: il contesto “Iran” è facile da imitare e l’attribuzione basata solo su tema e lingua può essere una trappola. Tuttavia, alcuni elementi di tradecraft sono suggestivi. In particolare, lo script che usa conhost.exe –headless e la catena cmd→PowerShell richiamano somiglianze con campagne attribuite in passato a gruppi affiliati all’Iran, citate in analisi pubbliche del 2023. Non è prova definitiva, ma è un indizio di riuso o condivisione di tecniche.

Perché il farsi e il framing pro-proteste sono un target marker

La victimologia si deduce dai decoy, più che da telemetria diretta. Il report in farsi, il lessico delle “città ribelli”, le emoji e il tono positivo sono calibrati per una community specifica: iraniani e diaspora che cercano aggiornamenti affidabili, spesso fuori dai canali ufficiali. In un contesto in cui le proteste e le restrizioni di rete alimentano un mercato informativo parallelo, il pacchetto diventa plausibile. E proprio perché plausibile, diventa pericoloso anche per giornalisti, attivisti e ricercatori che cercano fonti e materiali per lavoro, non solo per simpatia politica. Il punto chiave è che la distanza geografica non offre protezione. Se la campagna mira a diaspora e network esterni, il bersaglio può trovarsi ovunque, e il click su un archivio “aggiornamento dal fronte” può trasformarsi in un impianto di sorveglianza persistente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.