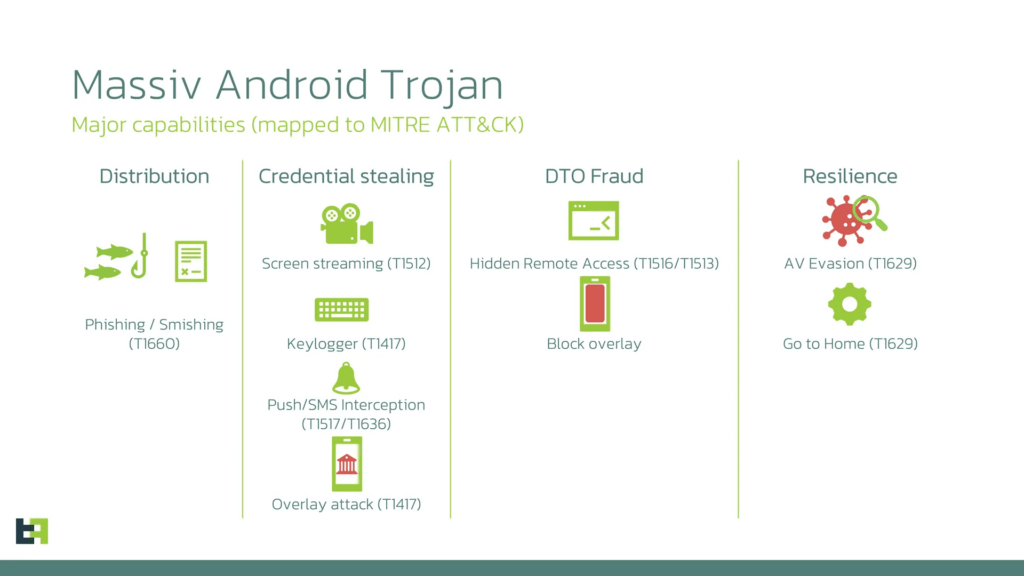

Massiv si presenta come una nuova minaccia nel panorama dei trojan bancari Android, ma il dettaglio che lo rende davvero interessante non è solo la componente “banking”. È la scelta del vettore e l’ambizione della campagna: app IPTV sideloaded come esca, overlay per rubare credenziali e, soprattutto, un “salto” verso servizi di identità digitale come gov.pt e Chave Móvel Digital. In altre parole, non punta soltanto a svuotare un conto: prova a rubare un’identità operativa abbastanza forte da aprire conti, superare controlli e muovere denaro in modo strutturato. ThreatFabric colloca la scoperta nel 2026 e descrive campagne mirate con un raggio geografico ancora limitato, ma già significativo: Spagna, Portogallo, Francia e Turchia, con un focus particolare sull’Europa meridionale. È il classico scenario che precede una “scalata”: un malware giovane, con campagne piccole per evitare rumore, ma con un set di funzioni abbastanza maturo da suggerire un’evoluzione verso modelli più industriali, potenzialmente anche Malware-as-a-Service.

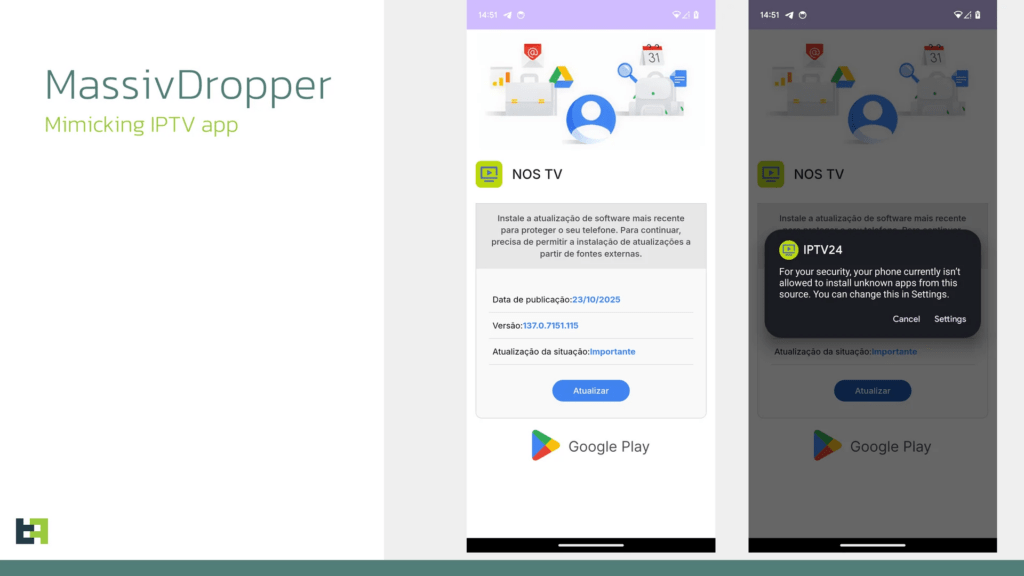

Distribuzione: l’IPTV come cavallo di Troia del 2026

La strategia di Massiv sfrutta una realtà che negli ultimi mesi è diventata quasi un’abitudine per molti utenti: il sideload come scorciatoia per contenuti premium, geo-bloccati o semplicemente “non disponibili” sugli store ufficiali. Le app IPTV sono il contenitore perfetto perché chi le cerca accetta già l’idea di scaricare APK da siti web, forum o canali Telegram, e spesso è disposto ad abilitare permessi e impostazioni che normalmente non toccherebbe. Massiv, in questo contesto, non ha bisogno di convincere l’utente a fare qualcosa di “anomalo”. Gli basta inserirsi in un flusso di comportamento già normalizzato. Il dropper, secondo quanto descritto, mima l’esperienza IPTV aprendo una WebView con contenuti “credibili” e separa la parte di esca dal payload vero e proprio, che viene installato in un secondo momento. È una scelta tattica importante: rende più difficile collegare l’infezione a un singolo gesto, e consente di aggiornare la componente malevola senza cambiare continuamente l’apparenza dell’app.

Un punto va chiarito bene, perché è centrale nella dinamica psicologica: nel materiale descritto, non risulta che app IPTV legittime siano state compromesse; il malware usa l’IPTV come travestimento, non come infezione di un ecosistema “pulito”. È un dettaglio che conta perché sposta il problema sul terreno più difficile da governare: la filiera parallela del sideload e dei canali informali.

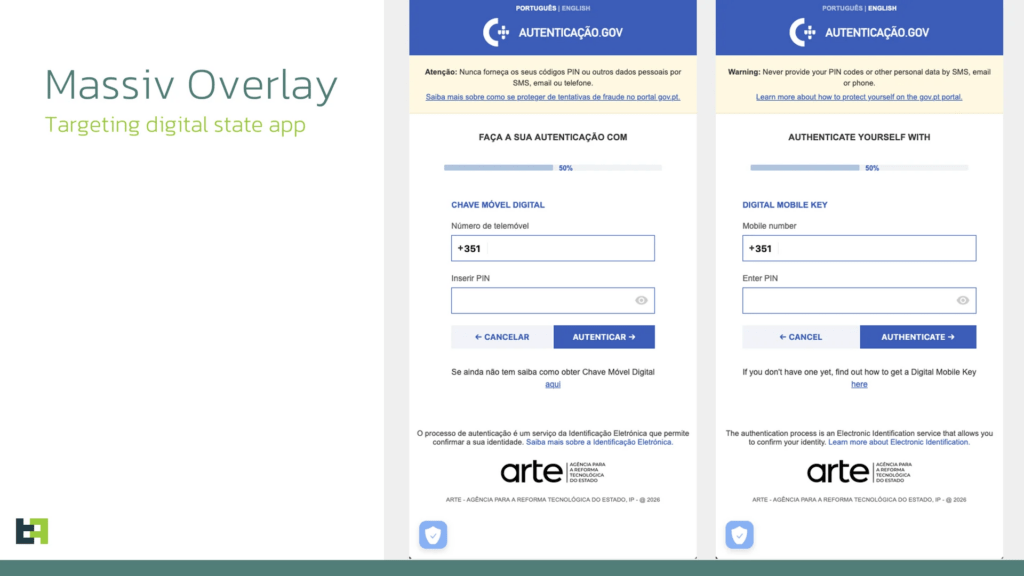

Overlay: il furto di credenziali come “prima presa” sul dispositivo

Massiv utilizza attacchi overlay come primo livello di furto. La logica è nota nel banking malware mobile: il trojan monitora le app lanciate e, quando vede aprirsi un’app target, mostra una schermata sovrapposta che imita perfettamente quella legittima. L’utente, convinto di essere nella UI ufficiale, inserisce dati sensibili che finiscono direttamente nelle mani degli operatori.

La parte più rilevante, però, è il tipo di target: non soltanto app bancarie, ma anche un’app governativa come gov.pt, con richiesta di numero di telefono e PIN. Qui Massiv non sta “solo” rubando una password: sta tentando di agganciare l’utente a un sistema di autenticazione nazionale, Chave Móvel Digital, che in Portogallo abilita accesso e firme digitali per servizi pubblici e privati, inclusi scenari connessi al mondo finanziario e all’identità verificata. Questo cambia la portata della frode. Perché con una credenziale bancaria rubata puoi fare danni, sì, ma spesso resti bloccato da 2FA, verifiche, antifrode comportamentale, richieste di conferma. Con una credenziale di identità digitale puoi giocare su un terreno diverso: KYC, apertura di conti, accessi “legittimati” e flussi burocratici che, se abusati, generano debiti e responsabilità a carico della vittima.

Dal furto al danno reale: conti aperti a nome della vittima, prestiti, riciclaggio

Il punto di arrivo, secondo la descrizione delle campagne, è uno scenario sempre più frequente nel banking crime contemporaneo: apertura di nuovi conti presso banche che la vittima non usa, uso di quei conti per riciclaggio, richiesta di prestiti e prelievi fraudolenti, con le vittime che scoprono tutto solo a posteriori, quando emergono debiti o segnalazioni legate a rapporti bancari mai richiesti.

Questo passaggio spiega perché l’attacco a gov.pt è strategico: l’obiettivo non è solo intercettare un accesso, ma costruire una base di “legittimità digitale” per operazioni a distanza. È un cambio di paradigma che si vede sempre più spesso: dal furto di credenziali “puntuale” alla creazione di una vittima come identità finanziaria riutilizzabile.

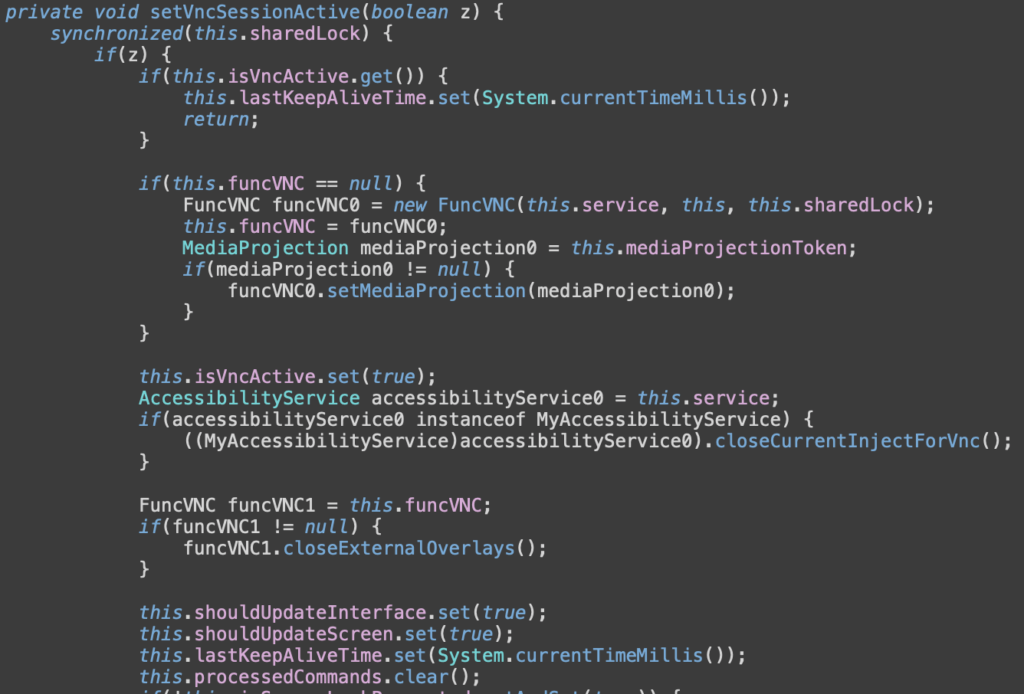

Controllo remoto: quando l’overlay è solo l’inizio

La seconda componente, ancora più pesante, è il controllo remoto completo del dispositivo. Massiv, nella ricostruzione tecnica, sfrutta AccessibilityService e un canale WebSocket per ricevere comandi e restituire informazioni sull’interfaccia utente. È un pattern che negli ultimi anni ha reso i trojan mobili molto più efficaci: l’operatore non deve più “indovinare” cosa vede l’utente; può muoversi dentro app e workflow, approvare operazioni, cambiare impostazioni e mantenere la sessione sotto controllo.

La presenza di due modalità operative è un dettaglio che pesa:

La modalità “streaming schermo” usa MediaProjection API per condividere lo schermo quasi in tempo reale, dando all’operatore una visione diretta. La modalità “UI-Tree” è ancora più insidiosa perché bypassa vincoli e protezioni legate alla cattura schermo. Massiv costruisce una rappresentazione JSON dell’interfaccia attraversando gli oggetti di accessibilità, includendo testo, coordinate e attributi “cliccabile/editabile”. In pratica, anche quando lo schermo non è catturabile, l’operatore può comunque vedere la struttura e interagire con gli elementi.

È qui che Massiv mostra una maturità tecnica: non si limita a rubare un codice OTP via SMS e poi “sperare” che basti. Cerca un device takeover stabile, adattabile e con capacità di interazione avanzata.

Comandi remoti e persistenza: un toolkit per governare l’infezione

La lista di comandi descritti è ampia e indica un intento chiaro: gestione operativa dell’infezione nel tempo. Azioni di navigazione (home, back, recenti), click e swipe per coordinate, overlay neri per ridurre segnali visibili, gestione della clipboard, installazione di APK da URL, manipolazione di permessi (notifiche, SMS, accesso file, Play Protect, ottimizzazione batteria), fino a funzioni di pulizia e “housekeeping” come pulizia log o aggiornamento dei template HTML delle overlay. Questi dettagli contano perché raccontano l’uso reale: l’operatore non agisce solo una volta. Entra, prepara il dispositivo, riduce attriti, mantiene accesso, aggiorna overlay e pacchetti, e poi monetizza quando è il momento.

La traiettoria MaaS: perché Massiv potrebbe non restare “piccolo”

ThreatFabric segnala che Massiv non è collegato a famiglie note. Questo, paradossalmente, non è rassicurante. Un trojan “nuovo” con campagne limitate può significare due cose: o è un esperimento destinato a spegnersi, o è un prodotto in fase di test, pronto a crescere quando i flussi di distribuzione e monetizzazione diventano affidabili.

Il fatto che le campagne siano ancora contenute e focalizzate su pochi Paesi è coerente con una strategia di basso profilo: meno infezioni ma più controllate, meno indicatori pubblici, più tempo per perfezionare overlay e procedure operative. È anche coerente con un possibile futuro da servizio: quando il malware è abbastanza stabile, la distribuzione può essere “concessa” a terzi, monetizzando per affiliazione o percentuale.

Perché le app IPTV stanno diventando un vettore ricorrente

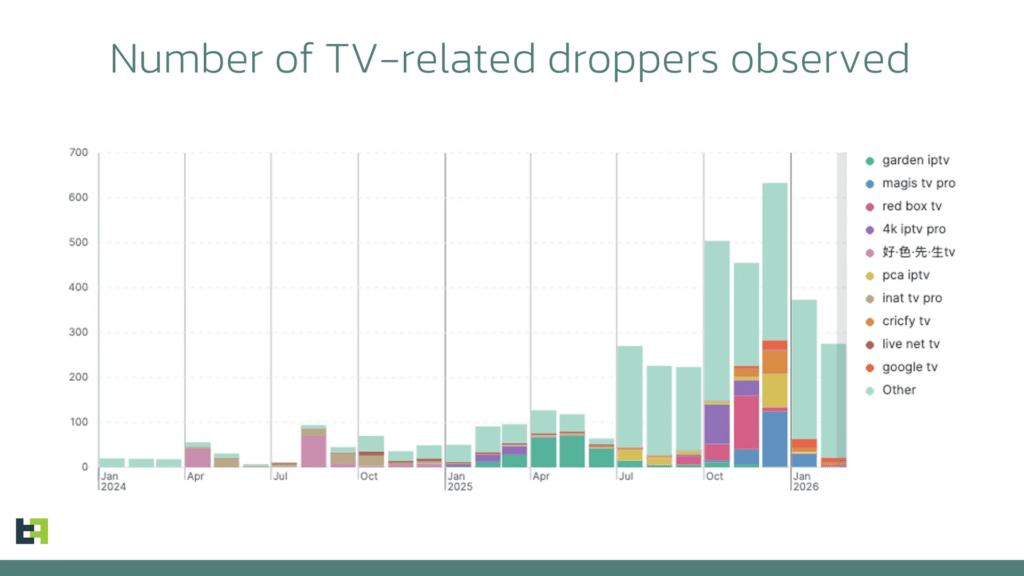

Il trend citato degli ultimi mesi (6–8) ha una logica semplice e brutale: le app IPTV sono un target “perfetto” perché normalizzano comportamenti che la sicurezza mobile cerca da anni di scoraggiare. Sideload, permessi spinti, download da canali non verificati, fiducia costruita su community Telegram, aggiornamenti manuali. È un ecosistema che vive fuori dal perimetro dei controlli dello store, e che crea un bacino di utenti abituati a bypassare barriere. Massiv, qui, non inventa il desiderio: lo sfrutta. E questo rende la campagna replicabile.

Impatto pratico: cosa rende Massiv diverso per banche e utenti

Per le banche, Massiv rappresenta un problema perché combina furto credenziali, intercettazione OTP e controllo remoto. Questo mix rende più difficile distinguere l’utente legittimo dall’operatore criminale, soprattutto quando l’azione avviene dal dispositivo reale della vittima. Per gli utenti, il rischio non è solo la perdita di fondi, ma l’esposizione a una frode che può lasciare tracce burocratiche e finanziarie pesanti, come conti e prestiti intestati alla vittima. È un danno che si scopre tardi e si risolve lentamente. Per gli enti pubblici e i sistemi di identità digitale, la lezione è altrettanto dura: l’identità mobile non è più un servizio “a parte”, è diventata un punto d’accesso strategico per la criminalità, e quindi un bersaglio naturale per i trojan bancari moderni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.