Breach PayPal non nasce da un classico “sfondamento” dei sistemi centrali, ma da un errore software dentro un prodotto finanziario che, per definizione, maneggia dati sensibili e identità. È il tipo di incidente che mette in crisi le narrazioni consolatorie sulla sicurezza: non serve un exploit sofisticato se basta una modifica di codice sbagliata a trasformare una funzionalità in una finestra aperta per mesi. Nel caso descritto, l’esposizione dura da luglio a dicembre 2025, viene identificata il 12 dicembre 2025 e chiusa il 13 dicembre 2025, ma il vero punto non è la velocità del blocco finale. Il punto è il tempo precedente: quasi sei mesi in cui un accesso non autorizzato può sedimentarsi, essere monetizzato, replicato e, soprattutto, usato come carburante per campagne di phishing che sfruttano la paura e la confusione della vittima. A rendere il quadro più ampio ci sono due episodi paralleli che arrivano dallo stesso periodo: in Francia un attacco al registro bancario FICOBA espone dati legati a 1,2 milioni di conti, e negli Stati Uniti l’University of Mississippi Medical Center chiude cliniche per un attacco ransomware che blocca sistemi IT e cartelle cliniche su Epic. Tre storie diverse, un unico filo: la superficie d’attacco non è solo la rete, ma la fiducia operativa, quella che lega cittadini e clienti a servizi “critici” che, quando si incrinano, producono conseguenze immediate.

PayPal Working Capital e la breach che nasce da un errore software

Nel racconto di PayPal, l’evento chiave è un errore software all’interno di PayPal Working Capital, il servizio di prestiti pensato per attività e imprese. Qui l’incidente viene descritto come un problema di accesso ai dati, non come una compromissione diretta dei sistemi core, e PayPal sostiene che il numero di clienti coinvolti sia limitato, con una stima di circa 100 utenti. Anche se il perimetro è ristretto, la gravità è determinata dalla qualità dei dati: i campi esposti includono nomi, email, numeri di telefono, indirizzi aziendali, date di nascita e, soprattutto, numeri Social Security. In termini di rischio, l’accoppiata tra SSN e dati identificativi di contatto è una ricetta per frodi di identità, account takeover e truffe mirate che possono durare ben oltre la chiusura dell’incidente. La cronologia è netta: PayPal scopre il problema il 12 dicembre 2025, blocca l’accesso non autorizzato il 13 dicembre 2025 e dichiara di aver invertito il cambiamento di codice che ha causato l’esposizione. È un passaggio che pesa perché sposta l’attenzione dalla figura dell’attaccante al modello di sviluppo e controllo qualità. Un bug in un flusso legato a credito e identità non è “solo un bug”: è un failure di governance tecnica, perché quel tipo di funzionalità dovrebbe vivere dentro guardrail stretti, auditabili e monitorati con logica difensiva, non solo funzionale. Il dettaglio operativo più sensibile riguarda le conseguenze già osservate: PayPal rileva transazioni non autorizzate su alcuni conti colpiti e dichiara di aver emesso rimborsi immediati. Questo elemento, da solo, cambia la postura dell’utente. Non si tratta più di un rischio astratto, ma di un impatto economico potenziale già visto sul campo, con l’ulteriore complicazione che molte frodi non si consumano “subito”, ma a ondate, quando l’attenzione mediatica cala e le difese psicologiche della vittima si abbassano.

Equifax, monitoraggio credito e la finestra per le truffe post-breach

Per mitigare l’impatto, PayPal offre due anni di monitoraggio del credito tramite Equifax, con iscrizione possibile entro il 30 giugno 2026. È una misura ormai standard nel mercato statunitense, ma va letta per ciò che è: un tentativo di ridurre il rischio secondario, quello che non si manifesta come addebito immediato, ma come apertura di linee di credito, prestiti o contratti in nome della vittima. Nel caso di dati come SSN e data di nascita, l’orizzonte di rischio è lungo, perché quei dati non “scadono” e non si possono cambiare con la stessa facilità di una password. Qui entra la parte più prevedibile e più pericolosa: il phishing post-breach. PayPal sottolinea che non chiede mai password o codici via telefono, SMS o email, e avverte che l’incidente può diventare un pretesto per contatti fraudolenti “credibili”. Questo è il punto in cui l’attacco si sposta dal livello tecnico al livello sociale. Chi ha i dati può confezionare messaggi con nome e dettagli corretti, parlare di “monitoraggio Equifax”, citare date e riferimenti, e spingere la vittima a consegnare l’ultimo pezzo mancante: OTP, credenziali, o accesso remoto. PayPal dichiara anche di aver effettuato un reset delle password per i conti colpiti, imponendo nuove credenziali al login successivo. È un passaggio utile, ma in contesti di frode identitaria non è sufficiente da solo, perché il rischio non è solo l’accesso all’account PayPal: è l’uso dei dati in ecosistemi diversi, dall’apertura di conti al social engineering contro banche e servizi terzi.

FICOBA in Francia: 1,2 milioni di conti e la fragilità delle credenziali rubate

Il caso francese si muove su una scala diversa. FICOBA è il registro nazionale che centralizza informazioni sui conti bancari e viene usato per esigenze fiscali e amministrative. L’incidente descritto nasce, in modo quasi brutale, da una dinamica che continua a ripetersi anche nelle infrastrutture pubbliche: credenziali rubate. Gli attaccanti ottengono accesso al database usando le credenziali sottratte a un funzionario, e questo basta per esporre dettagli riferiti a 1,2 milioni di conti. I dati potenzialmente esposti includono identificativi dei titolari, dettagli dei conti come RIB/IBAN, indirizzi fisici e, in alcuni casi, numeri di identificazione fiscale. Anche qui il tema non è solo “privacy”, ma monetizzazione. Un dataset del genere è perfetto per truffe bancarie evolute: contatti credibili, coordinate reali, contesto fiscale, e la possibilità di costruire attacchi che sembrano provenire da istituzioni o banche. La risposta ufficiale indica che il Ministero restringe l’accesso immediatamente, informa l’autorità privacy CNIL e collabora con ANSSI per rafforzare la sicurezza. È un passaggio importante, perché porta l’evento nel perimetro della sicurezza nazionale francese, ma non elimina il rischio più immediato: l’onda lunga degli scam. Non a caso, le banche vengono descritte come pronte a informare i clienti e a chiedere vigilanza, mentre il Ministero avverte contro email e SMS fraudolenti e ribadisce che l’amministrazione fiscale non chiede credenziali o numeri di carta via messaggio. Questo tipo di comunicazione è necessaria, ma arriva sempre in un campo già contaminato. Quando un registro pubblico subisce un accesso non autorizzato, la credibilità istituzionale diventa una leva nelle mani dell’attaccante, perché ogni tentativo di “informare i cittadini” può essere imitato, clonato, riscritto con template simili e diffuso su canali che sembrano ufficiali.

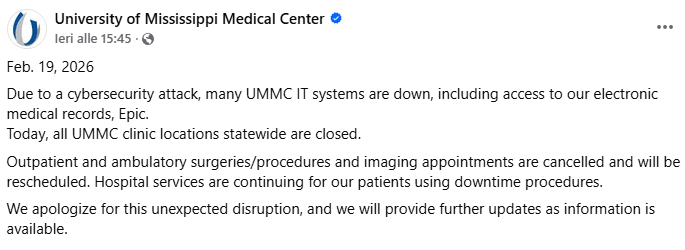

University of Mississippi Medical Center: ransomware, cartelle Epic e continuità clinica

Il terzo episodio porta la discussione nella zona più critica: la sanità. L’University of Mississippi Medical Center (UMMC) chiude tutte le cliniche dopo un attacco ransomware che blocca sistemi IT e record medici su Epic. Il centro opera sette ospedali e 35 cliniche, con oltre 10.000 dipendenti, e include funzioni essenziali come l’unico ospedale pediatrico statale, un Level I trauma center e programmi di trapianto. Qui l’impatto non si misura solo in dati o soldi, ma nella capacità di mantenere continuità di cura. La comunicazione indica l’attivazione di un piano di emergenza, il lavoro con FBI e CISA, e l’adozione di procedure manuali per garantire servizi senza impatto sui pazienti. È un copione ormai conosciuto, ma non per questo rassicurante.

Ogni volta che un ospedale passa in modalità “downtime”, il sistema regge perché medici e staff compensano con processi analogici. È resilienza umana, non resilienza tecnologica. E più a lungo dura l’interruzione, più aumentano i rischi indiretti: ritardi, colli di bottiglia, errori di trascrizione, rinvii di interventi ambulatoriali e imaging, compressione di risorse. Un dettaglio significativo è che gli attaccanti comunicano con l’ospedale, ma nessun gruppo rivendica l’attacco. Questa assenza di rivendicazione è compatibile con più scenari: trattative private, attori che vogliono ridurre esposizione, o gruppi che preferiscono monetizzare senza attirare attenzione. In ogni caso, la sanità continua a essere un bersaglio perché combina tre elementi irresistibili per il ransomware: urgenza operativa, alta disponibilità richiesta e dati sensibili che possono essere usati come leva di estorsione anche in assenza di cifratura completa.

Perché queste tre storie stanno nella stessa pagina

PayPal, FICOBA e UMMC non sono lo stesso incidente, ma sono lo stesso problema declinato su tre infrastrutture di fiducia. Nel primo caso un errore software dentro un servizio finanziario espone identità e SSN; nel secondo una singola coppia di credenziali rubate apre un registro nazionale; nel terzo un attacco ransomware costringe un sistema sanitario a rallentare e a spostarsi su procedure manuali. È lo stesso pattern: la sicurezza reale è sempre una catena, e la catena non si rompe solo per exploit sofisticati. Si rompe per un bug, per una password sottratta, per un endpoint che apre una porta, per un’organizzazione che non riesce a isolare abbastanza in fretta. La conseguenza pratica, per chi osserva questi casi, è che la difesa deve ragionare su due piani insieme. Da un lato, la robustezza tecnica: test più rigorosi, controllo dei cambiamenti, monitoraggio accessi, hardening e segmentazione. Dall’altro, la gestione della percezione e delle comunicazioni: perché ogni breach diventa immediatamente carburante per campagne di phishing e scam che usano come maschera proprio la risposta ufficiale all’incidente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.