La fotografia del momento è semplice e, proprio per questo, inquietante: la sicurezza non è più un evento, è un processo continuo che vive di aggiornamenti rapidi e di filtri sempre più aggressivi. Da un lato Microsoft integra a febbraio 2026 una patch urgente per CVE-2026-26119 dentro gli aggiornamenti cumulativi di Windows, con l’obiettivo dichiarato di chiudere una falla descritta come critica e potenzialmente sfruttabile da remoto. Dall’altro Google pubblica un bilancio del 2025 che racconta una strategia di contenimento a monte: oltre 175 milioni di submission di app respinte su Play Store, insieme a una campagna più ampia di enforcement su privacy, spam e comportamenti abusivi. Letta in controluce, la notizia non è “Microsoft patcha” e “Google blocca”. La notizia è che l’ecosistema digitale si sta spostando verso una forma di manutenzione permanente: patch più veloci perché gli exploit corrono, e piattaforme più selettive perché ogni app è una possibile supply chain.

CVE-2026-26119: cosa significa una patch urgente su Windows

Quando un vendor rilascia un fix integrato negli aggiornamenti cumulativi e lo accompagna con toni d’urgenza, il messaggio tecnico è sempre lo stesso: esiste una finestra temporale in cui i sistemi non patchati diventano bersagli facili. CVE-2026-26119 viene descritta come una vulnerabilità di tipo remoto in Windows, con la possibilità che un attaccante riesca a ottenere esecuzione di codice su macchine esposte. Nel testo circola l’ipotesi di un problema legato a componenti di rete e a pacchetti malformati, cioè uno scenario classico in cui l’exploit non ha bisogno di credenziali locali per avviare la catena d’attacco. In contesti enterprise questa classe di bug ha un impatto che va oltre la singola workstation. Se una falla tocca sia client sia server, la priorità non è solo “installare l’update”, ma decidere l’ordine del rollout: sistemi esposti, asset critici, segmenti di rete con maggiore superficie d’attacco. È qui che l’operatività si scontra con la realtà: patchare è sempre un compromesso tra rischio e continuità di servizio, ma quando il rischio si presenta come “sfruttabile da remoto”, quel compromesso si restringe. Microsoft, in questi casi, tende a spingere su tre leve. La prima è la distribuzione attraverso Windows Update, che abbassa drasticamente la frizione per l’utenza consumer e per molte PMI. La seconda è la messaggistica per gli amministratori, con indicazioni su compatibilità e verifiche post-installazione, spesso citando controlli di stato che passano da strumenti nativi e da comandi di sistema. La terza è la protezione di contorno: aggiornamenti di Defender e telemetria per intercettare tentativi di exploit e bloccare pattern sospetti mentre la patch si propaga. Il dettaglio che pesa davvero, però, non è la retorica del “fix critico”. È la dinamica sottostante: se la patch arriva dentro aggiornamenti cumulativi di febbraio 2026, significa che il rischio viene trattato come qualcosa che non può restare in backlog. In altre parole, anche senza parlare di “panico”, la sensazione è che la catena patch–exploit si stia comprimendo sempre di più.

Dalla patch al comportamento: perché gli aggiornamenti non sono più opzionali

Nel mondo Windows l’errore più comune non è “non sapere”. È rimandare. Gli utenti domestici spesso disattivano riavvii e notifiche; le aziende rimandano finestre di manutenzione; alcune infrastrutture restano ferme su versioni “stabili” perché un gestionale legacy non tollera cambiamenti. Ma la stabilità, oggi, è un concetto che si paga con interessi alti, perché ogni mese accumula debito tecnico. Qui entra in gioco l’aspetto pratico: verificare di essere patchati. Nel testo vengono citate verifiche tramite impostazioni e strumenti come PowerShell e Get-HotFix, che in molti ambienti vengono usati come controlli di conformità. Non è un dettaglio da “manuale”: è il modo in cui un’organizzazione trasforma un bollettino di sicurezza in un dato misurabile, macchina per macchina, gruppo per gruppo, policy per policy. Il punto, per chi gestisce fleet, è che l’aggiornamento non è solo installazione: è misurazione. Se non puoi dimostrare che il fix è arrivato, stai lavorando a sensazione. E in un’epoca in cui gli attori malevoli automatizzano la scansione di sistemi vulnerabili, “a sensazione” diventa un rischio operativo.

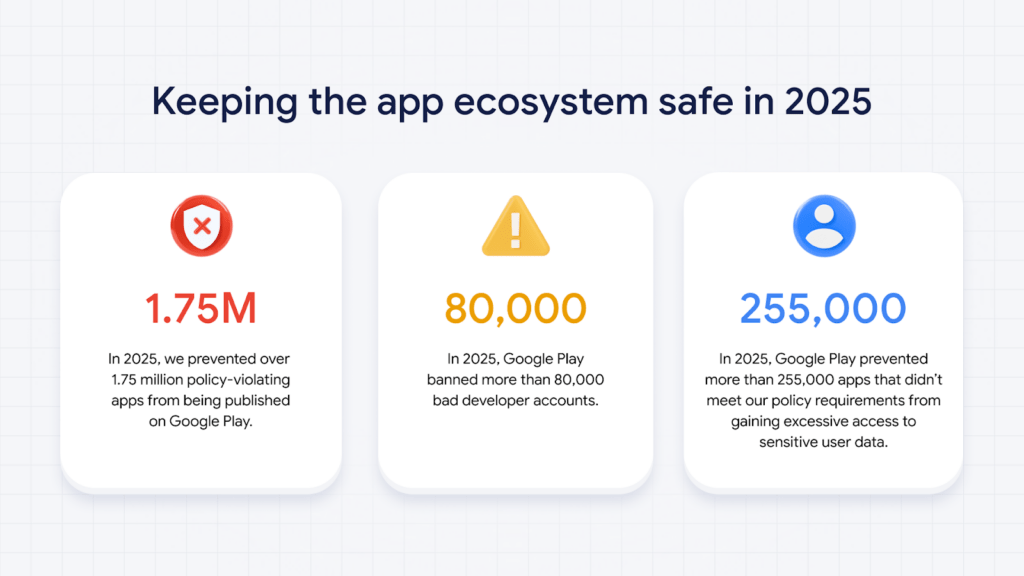

Google e le 175 milioni di submission respinte: la sicurezza spostata a monte

Se Microsoft lavora sul lato “sistema operativo”, Google lavora sul lato “mercato”: l’app store come filtro, non solo come vetrina. Il numero citato, 175 milioni di submission bloccate nel 2025, non è una statistica da marketing: è una misura della pressione che passa attraverso l’ecosistema Android. Ogni submission respinta è potenzialmente un tentativo di aggirare regole, di distribuire spam o di inserire comportamenti malevoli sotto un packaging apparentemente legittimo.

Nel testo compaiono altri numeri che delineano la scala dell’enforcement, tra app dannose bloccate o rimosse e account sviluppatori sospesi. Al di là delle cifre specifiche, la traiettoria è chiara: Google sta alzando il livello di “costo d’ingresso” per pubblicare e mantenere un’app su Play Store, e lo fa su tre piani che si incastrano. Il primo è la policy su privacy e raccolta dati, con un focus particolare su permessi sensibili e su pratiche considerate non giustificate. Il secondo è la lotta allo spam e alle duplicazioni, che non sono solo un problema di qualità del catalogo: spesso sono anche una tecnica per diluire i segnali di rischio e aumentare le probabilità che almeno una variante resti online. Il terzo è la valutazione tecnica, dove entrano machine learning, analisi automatizzate e segnali comportamentali.

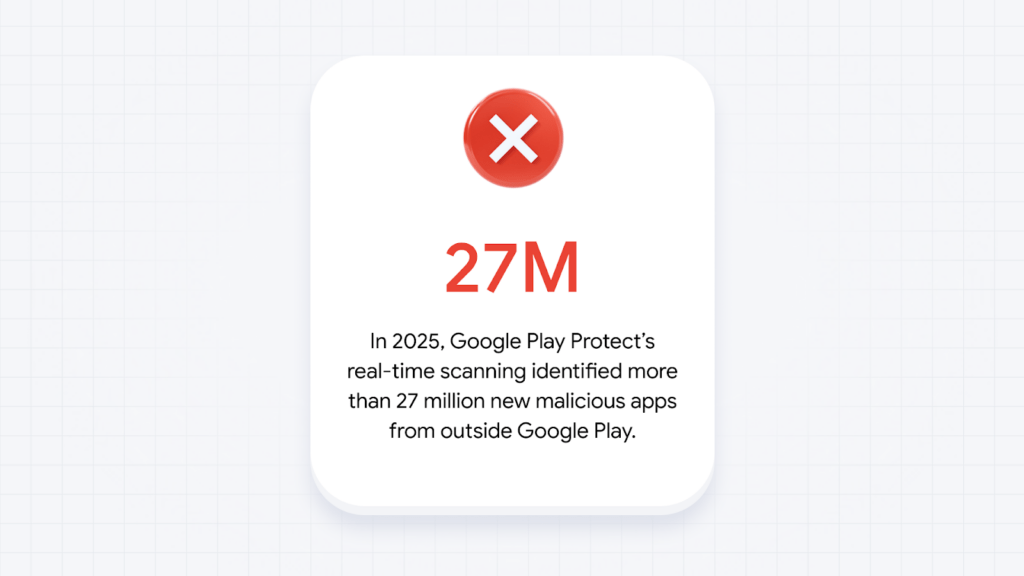

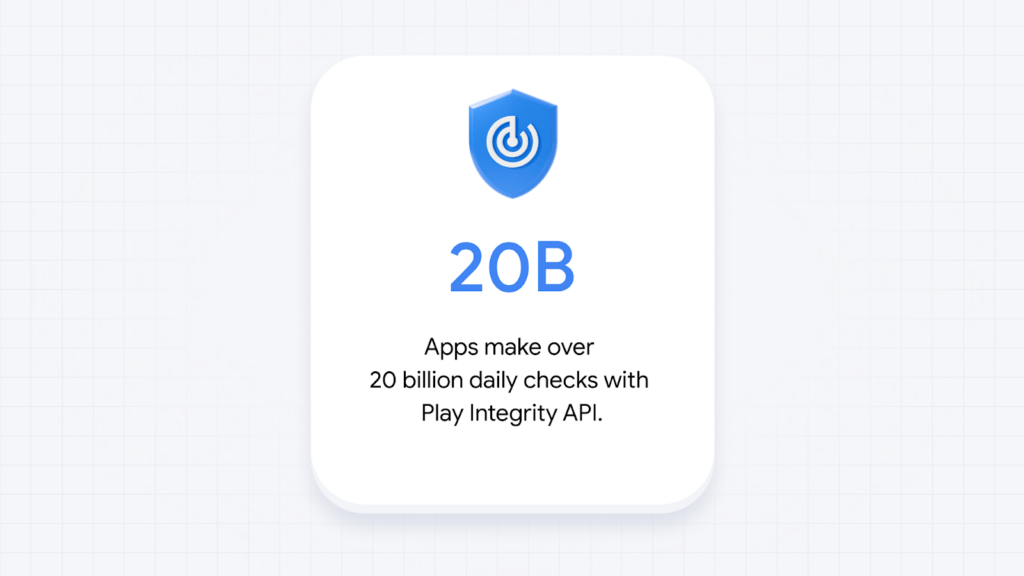

In questo quadro, Play Protect diventa l’estensione sul device della stessa filosofia: se lo store filtra prima, il dispositivo scansiona durante. È un doppio gate che riduce l’esposizione dell’utente medio, soprattutto quando l’installazione resta dentro i canali ufficiali e non scivola nel sideloading.

Play Protect, App Defense Alliance e la guerra silenziosa sulla telemetria

Il testo richiama anche la collaborazione con l’App Defense Alliance, in cui vendor e partner condividono intelligence sulle minacce. È una dinamica che assomiglia, sempre di più, a quella della threat intelligence tradizionale: indicatori, pattern, cluster di comportamento, e la capacità di aggiornare i controlli prima che una campagna diventi virale. Questa “guerra silenziosa” non è solo tecnica, è statistica. Un’app malevola che non arriva allo store non produce infezione di massa, e quindi non produce notizia. Ma produce un risultato concreto: meno esposizione su “miliardi di dispositivi”, meno opportunità per campagne opportunistiche, e una barriera più alta per chi punta su scala e automazione.

C’è un rovescio, però, che merita attenzione: più i controlli diventano stringenti, più cresce il rischio di attrito per gli sviluppatori legittimi, e più aumenta la tentazione di cercare canali alternativi. Google prova a compensare con educazione e “best practice”, ma resta un equilibrio delicato. La piattaforma deve essere sicura senza diventare un collo di bottiglia che spinge fuori dal perimetro controllato.

Due approcci, una stessa pressione: patch e gatekeeping come risposta alle minacce

Messa insieme, la coppia Microsoft–Google racconta due strategie complementari per lo stesso problema. Windows deve restare patchabile e resiliente perché gli attaccanti vivono di vulnerabilità e di tempi di reazione. Android deve restare governabile perché il rischio non entra solo dai bug, entra anche dalle app e dalle filiere di distribuzione. In entrambi i casi l’elemento comune è l’uso crescente di intelligenza artificiale e automazione: da un lato per rilevare tentativi di exploit e anomalie, dall’altro per valutare submission, individuare pattern di abuso e anticipare varianti. Non è un dettaglio futuristico: è l’unico modo per gestire volumi che, ormai, non sono umani. L’effetto pratico per utenti e imprese è un cambio di priorità. L’utente finale beneficia di un ecosistema più “difensivo” se lascia attive le protezioni e aggiorna. L’azienda, invece, deve trattare aggiornamenti e policy come parte della continuità operativa. In un mondo in cui la finestra tra disclosure e sfruttamento si accorcia, l’aggiornamento non è più un’attività di manutenzione: è una scelta di esposizione.

Cosa resta in mano all’utente: aggiornare, verificare, ridurre la superficie

Dentro questa pressione sistemica, l’utente non ha il controllo totale, ma ha leve reali. Su Windows, applicare l’update e completare il riavvio quando richiesto è spesso la differenza tra “potenziale rischio” e “porta chiusa”. Su Android, restare nel perimetro Play Store, mantenere Play Protect attivo e diffidare da installazioni esterne riduce drasticamente la probabilità di finire in campagne opportunistiche. Il punto, in definitiva, è che la sicurezza oggi si gioca più sulla disciplina che sull’eroismo. Patchare CVE-2026-26119 e filtrare 175 milioni di submission sono due facce della stessa risposta: ridurre il tempo utile agli attaccanti e togliere ossigeno alla distribuzione malevola prima che raggiunga scala. In un 2026 che promette ulteriore pressione su vulnerabilità e supply chain, questo modello non è un’eccezione: è la nuova normalità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.