Arkanix Stealer è la fotografia di un trend che sta diventando strutturale: infostealer “as-a-service” costruiti per monetizzare in fretta, con un marketing quasi da prodotto legittimo, un pannello per affiliati, e un ciclo di vita breve che riduce l’esposizione degli operatori. Secondo la ricostruzione, questo malware compare su forum dark web nell’ottobre 2025 e sparisce già a dicembre 2025, quando il pannello di controllo smette di funzionare. Il segnale è chiaro: campagna one-shot, progettata per raccogliere quante più credenziali possibile e poi chiudere la vetrina prima che l’attenzione dei ricercatori e delle forze dell’ordine diventi troppo intensa. Dentro questo perimetro, però, Arkanix non è “piccolo”. È un infostealer con una superficie d’attacco ampia, più varianti, e un target preciso: criptovalute, banking online e identità digitali conservate nei browser e nelle app di comunicazione. Il punto, per chi difende, non è solo l’elenco delle funzioni. È la combinazione di tre fattori: catena d’infezione credibile, furto mirato su keyword finanziarie, e tecniche di evasione che, soprattutto nella variante C++, alzano il costo della detection.

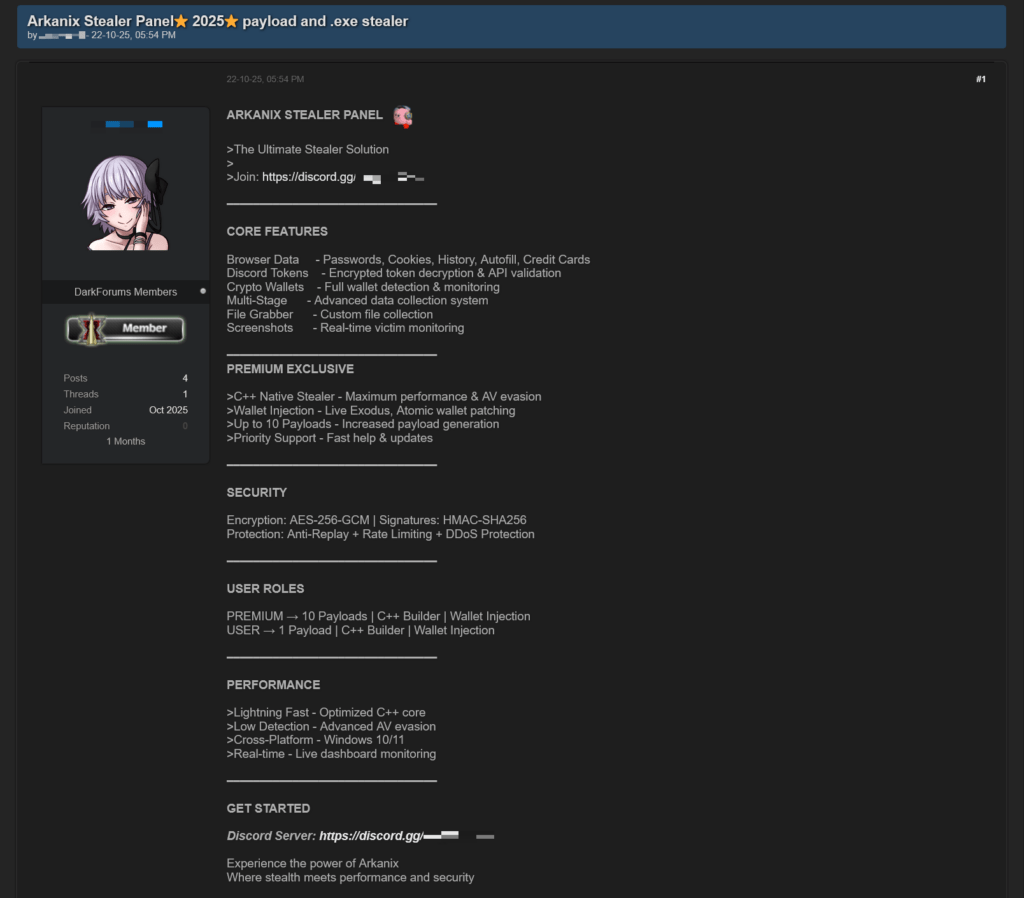

Un MaaS costruito per affiliati: monetizzazione rapida, sparizione rapida

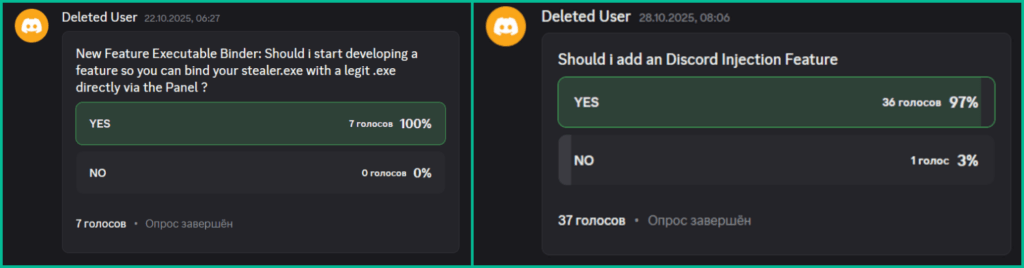

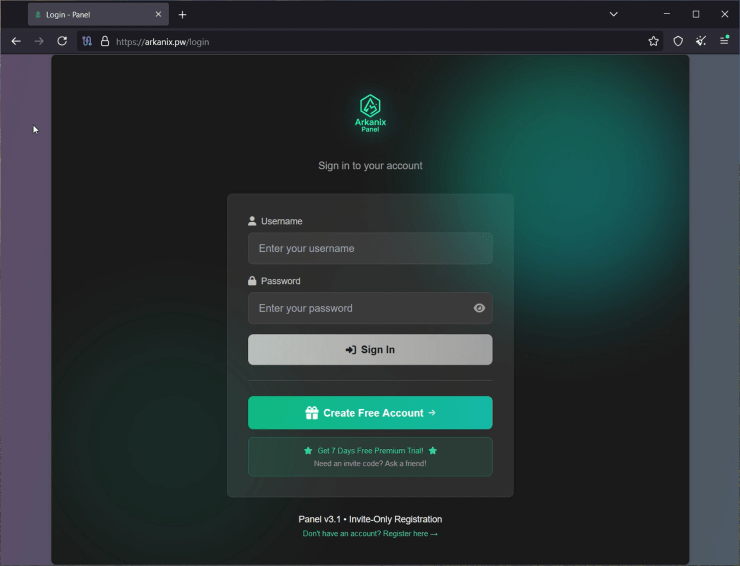

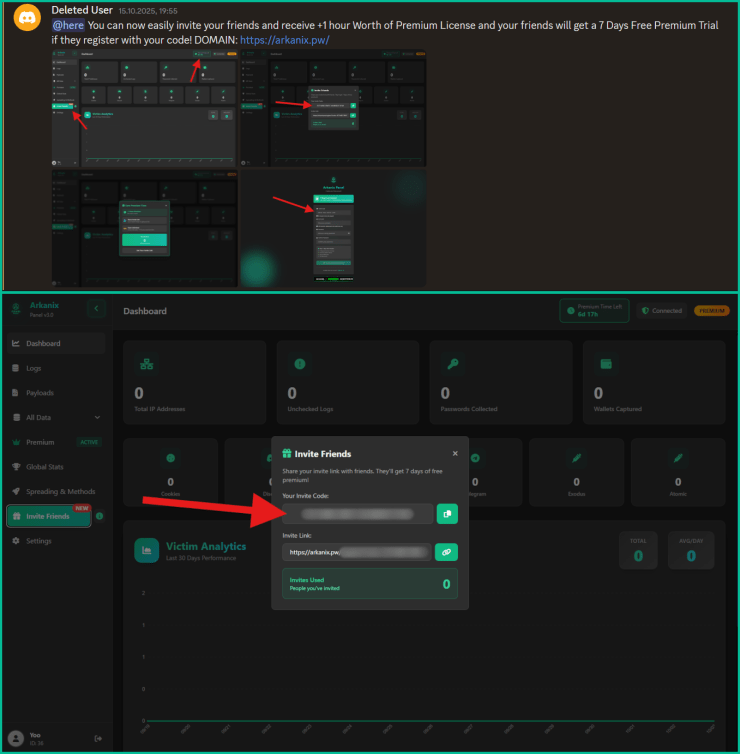

Arkanix Stealer viene descritto come un servizio con programma affiliati, referral e “feature premium” legate alla capacità di portare nuovi clienti. È il modello classico MaaS: chi sviluppa fornisce lo stealer, l’infrastruttura e il pannello; gli affiliati portano traffico, distribuiscono loader, e monetizzano sui dati rubati. La parte anomala, qui, è la rapidità con cui il servizio scompare, che suggerisce un obiettivo pratico: massimizzare il profitto in una finestra breve riducendo poi l’attack surface dell’operazione.

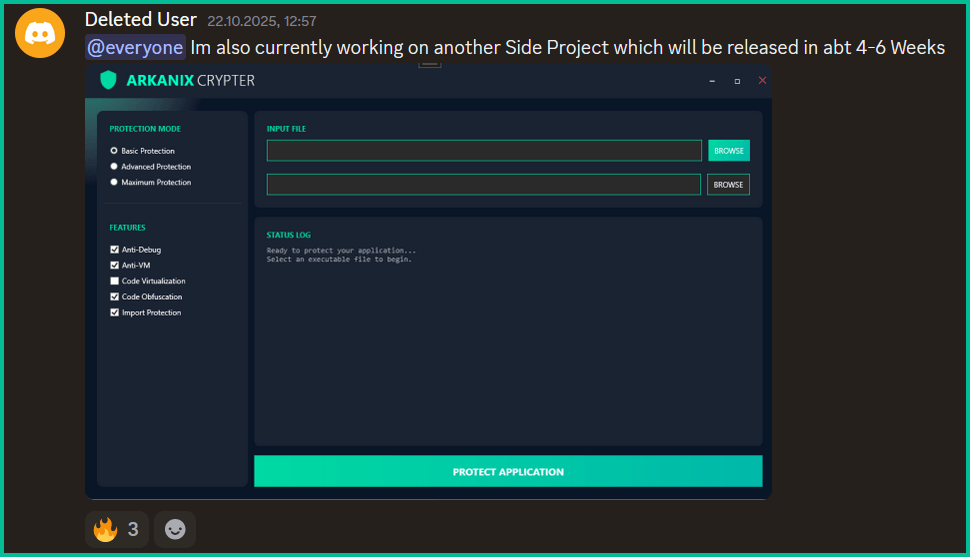

Questo tipo di ciclo breve si sposa bene con un altro elemento che emerge nel tuo testo: la presenza di varianti Python e C++, come se il progetto fosse nato “agile”, evoluto velocemente per aggiungere capacità e stealth, e poi chiuso prima di diventare troppo riconoscibile. È una dinamica coerente con la logica delle campagne criminali contemporanee: iterare, monetizzare, ruotare identità e infrastruttura.

Catena d’infezione: loader Python camuffati da tool per gamer e community

La distribuzione avviene con loader Python mascherati da tool “utili”, con naming tipico da download amatoriale: checker Steam, verifiche account, Discord Nitro, bot e automatismi legati a community e social. Questo è un punto importante perché descrive un profilo vittima molto plausibile: utenti gamer e utenti crypto condividono spesso abitudini di download impulsivo, ricerca di tool “gratis”, e frequentazione di canali Discord o forum dove questi file circolano con facilità. A livello tecnico, i loader risultano impacchettati con strumenti come PyInstaller o Nuitka e installano dipendenze via pip (requests, pycryptodome, psutil, pywin32). La sensazione è quella di un loader che si presenta come script innocuo e poi diventa un dropper modulare. L’infrastruttura citata include domini come arkanix.pw e endpoint che gestiscono sessioni e consegna payload. La scelta di HTTPS per l’esfiltrazione è coerente: riduce frizioni e si confonde nel traffico normale.

Il bersaglio: browser, token, wallet, VPN e file “interessanti”

La potenza di un infostealer moderno si vede nella priorità: non ruba “tutto”. Ruba ciò che monetizza rapidamente. Arkanix viene descritto come capace di colpire 22 browser, estraendo history, autofill, password e cookie. Ma soprattutto introduce una logica di ricerca mirata: keyword come revolut, stripe, binance, metamask. Questo approccio non punta a una raccolta massiva indistinta. Punta a trovare in fretta segnali di valore: un account finanziario, un wallet, una piattaforma di pagamento, un exchange.

Accanto ai browser c’è il blocco delle identità social e delle app di comunità. Telegram e Discord sono centrali, per due motivi: su Telegram ci sono spesso chat di lavoro e chat di trading, con file e credenziali condivise; su Discord ci sono community dove il malware può auto-propagarsi rubando token e inviando messaggi con link malevoli. È un meccanismo di espansione che sfrutta fiducia e contesto: non è il classico spam email, è la contaminazione di una rete sociale già attiva.

Il furto delle credenziali VPN (Mullvad, NordVPN, ProtonVPN e altre citate) aggiunge un livello: chi raccoglie queste credenziali non cerca solo soldi, cerca accesso. Accesso a reti, account, risorse remote. In parallelo, la ricerca su Desktop e Downloads con filtri per estensioni specifiche e parole chiave nei nomi file (inclusi termini in francese come “motdepasse” o “banque”) mostra un pattern tipico degli infostealer: pescare documenti “caldi” senza fare scanning totale.

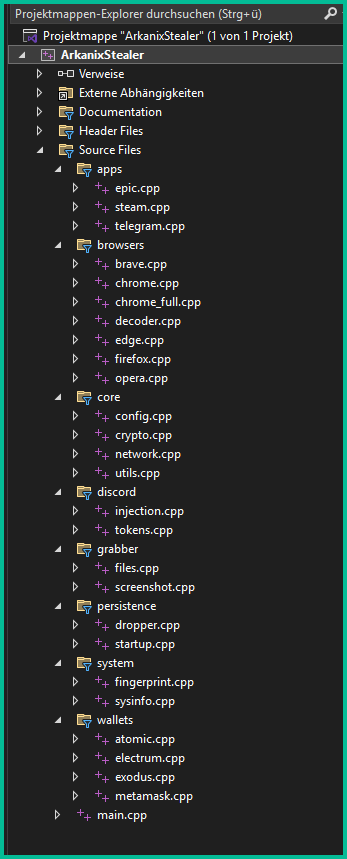

Le due anime: Python flessibile, C++ più aggressivo e stealth

La presenza di una variante Python e di una C++ suggerisce due livelli operativi. La variante Python è descritta come configurabile, con fetch di config via API e raccolta in fasi. È coerente con un modello MaaS: più facile da mantenere, veloce da aggiornare, “buona abbastanza” per la maggior parte degli affiliati. La variante C++ è invece la versione “premium” o più avanzata: include controlli anti-sandbox e anti-debugger, patch AMSI e ETW, e integra tool come ChromElevator per estrarre dati dai browser in modo più efficace. Questa parte è la chiave per capire perché Arkanix non va trattato come stealer “banale”. Quando si entra nel campo AMSI/ETW, si entra nel campo delle tecniche progettate per abbassare la visibilità a livello di telemetria e detection, soprattutto in ambienti Windows dove molte difese si appoggiano proprio a quei layer. In più compare l’idea di moduli aggiuntivi: grabber Chrome, collector extra, persino HVNC per controllo remoto “invisibile” all’utente. È una costruzione modulare: rubo credenziali, se posso ottengo accesso persistente, se serve aggiungo controllo remoto o tecniche di escalation.

Esfiltrazione e cifratura: AES-GCM e PBKDF2 come “marketing” di affidabilità criminale

Un dettaglio interessante è la descrizione della cifratura dei dati esfiltrati: AES-GCM con derivazione chiave tramite PBKDF2. In molti servizi MaaS, questi dettagli vengono usati anche come strumento di marketing verso gli affiliati: “i dati sono protetti”, “il traffico è cifrato”, “la raccolta non è leggibile in transito”. È un modo per vendere affidabilità e ridurre il rischio che un competitor o un analista intercetti in chiaro ciò che viene rubato. Non è un elemento che “rende il malware migliore” in senso tecnico puro, ma lo rende più coerente con una logica di servizio. Se Arkanix è un prodotto MaaS, deve garantire agli operatori che la pipeline di furto sia stabile e non facilmente “spoofabile”.

Perché la campagna breve è un segnale operativo, non una debolezza

Il fatto che il pannello sparisca a dicembre 2025 può sembrare un fallimento. In realtà può essere una strategia. Gli infostealer si stanno muovendo in un regime di visibilità altissima: troppo rumore, troppi report, troppe firme. Restare online troppo a lungo significa accumulare indicatori, far crescere le detection, aumentare la probabilità di takedown o di errori operativi.

Un MaaS che dura poco può aver già raccolto una quantità enorme di credenziali monetizzabili e può chiudersi prima che la curva di rischio superi la curva del profitto. In altre parole, la brevità non indica necessariamente scarsa efficacia. Indica spesso buona disciplina criminale.

Impatto: crypto, banking, gamer e l’effetto domino dei token

Il danno più immediato è economico. Se il malware intercetta password, cookie e autofill, l’account takeover diventa rapido, soprattutto quando l’utente non ha MFA robusta o quando i cookie di sessione permettono bypass. Nel mondo crypto questo è letale: basta un accesso a un wallet software o a un exchange per generare transazioni irreversibili. Il danno secondario è di propagazione. Il furto di token Discord e la capacità di inviare messaggi a catena crea una dinamica “worm-like” nella distribuzione: non serve inventare nuovi canali, basta sfruttare quelli esistenti. È così che colpisce i gamer e le community: un file finto “checker” condiviso da un contatto fidato vale più di mille campagne spam.

Difesa pratica: cosa cambia davvero per chi deve proteggere

Senza trasformare il pezzo in un manuale, ci sono tre messaggi operativi che emergono dal profilo di Arkanix. Il primo è che la superficie d’attacco è sociale prima che tecnica: tool gratuiti, script Python “utili”, pacchetti condivisi in community. La mitigazione passa anche da policy e abitudini, non solo da antivirus. Il secondo è che la protezione dei browser resta centrale: password salvate, cookie e autofill sono un punto critico. Ridurre la dipendenza dal browser come vault di credenziali e alzare il livello di MFA sui servizi finanziari è spesso la differenza tra furto e tentativo fallito. Il terzo è che l’ecosistema Discord/Telegram è diventato un vettore di infezione e di propagazione. Non solo canale di comunicazione. Canale di attacco. E questo cambia il modo in cui si valutano i rischi di un link, di un “tool”, di un file condiviso in chat.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.