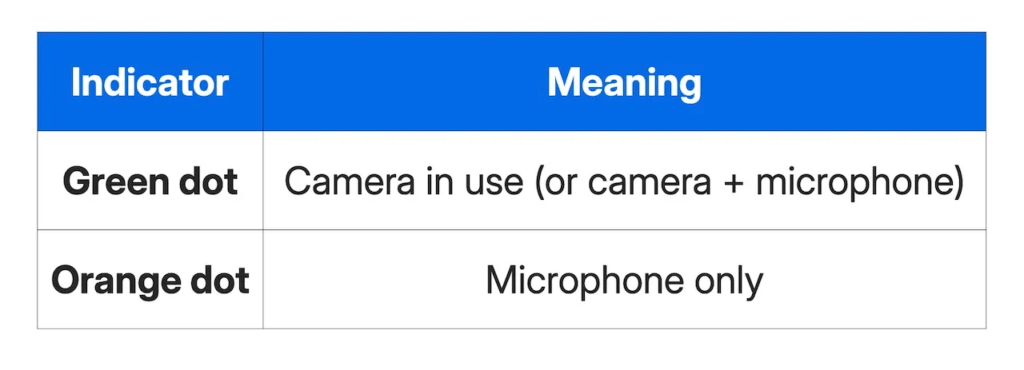

Il punto verde e il punto arancione di iOS sono stati pensati come una garanzia visiva: se il dispositivo sta usando microfono o fotocamera, l’utente deve saperlo. Jamf Threat Labs, però, mette sul tavolo una realtà molto più scomoda: quando uno spyware arriva a un livello di compromissione profondo, quell’indicatore può essere trasformato in una scenografia. L’analisi pubblicata il 19 febbraio 2026 dai ricercatori Nir Avraham e Hu Ke descrive un campione di Predator, spyware commerciale associato a Intellexa/Cytrox, che riesce a sopprimere entrambi gli indicatori con un singolo intervento, sfruttando un dettaglio quasi “banale” del runtime Objective-C: la messaggistica verso nil. La cosa importante, e Jamf lo ribadisce, è che qui non si parla di un bug nuovo da patchare. Per fare questo bypass Predator deve già essere dentro, con capacità di accesso kernel e di iniezione in processi di sistema come SpringBoard e mediaserverd. Non è un attacco “da link”. È un impianto post-compromissione che, una volta installato, trasforma il telefono in un dispositivo perfettamente operativo e al tempo stesso potenzialmente sorvegliato senza segnali visibili.

Perché i puntini di iOS sono un obiettivo strategico per lo spyware mercenario

Gli indicatori di registrazione introdotti con iOS 14 nel 2020 hanno un valore enorme perché sono l’unica telemetria che un utente medio percepisce in tempo reale. Non servono conoscenze tecniche per interpretarli, non dipendono da notifiche o permessi letti in fretta, non richiedono audit o log. Sono una luce sul cruscotto: se è accesa, qualcosa sta succedendo. Per questo, in un’operazione di sorveglianza, eliminare quel segnale cambia tutto. Non rende l’intrusione “più potente”, ma la rende meno rischiosa. Riduce la probabilità che la vittima colleghi un comportamento anomalo a un uso dei sensori. Predator, nella lettura Jamf, punta esattamente a questa frizione: lascia l’iPhone normale, evita effetti strani, ma toglie l’allarme più intuitivo.

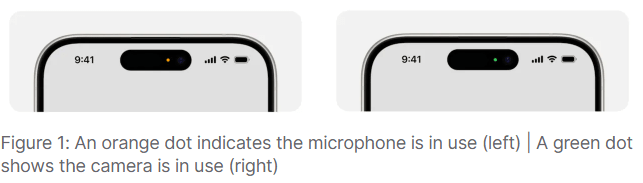

Predator vs NoReboot: meno teatro, più invisibilità

Jamf confronta esplicitamente Predator con NoReboot, ricerca del 2022 (periodo ZecOps, poi Jamf) che simulava lo spegnimento del dispositivo mantenendo sensori e sorveglianza attivi. NoReboot era spettacolare e, proprio per questo, più “visibile”: un iPhone che sembra spento ma resta caldo o si comporta in modo innaturale può generare sospetto.

Predator fa una scelta opposta e più pericolosa sul piano psicologico. Non simula spegnimenti, non blocca interfacce, non altera vibrazioni o feedback. Semplicemente, spegne i puntini. L’utente continua a usare il dispositivo come sempre, e questo abbassa drasticamente la probabilità di accorgersi della sorveglianza. È una forma di stealth più moderna perché non chiede alla vittima di credere a una finzione. Le chiede solo di non vedere un segnale.

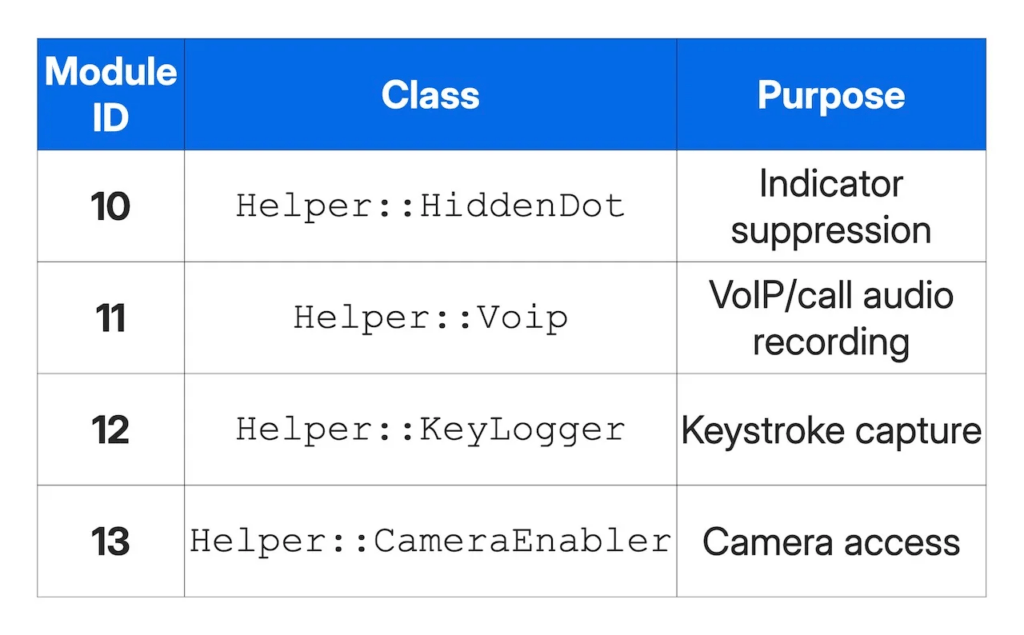

HiddenDot: l’hook che porta self a NULL e “annulla” gli aggiornamenti dei sensori

Il cuore tecnico dell’analisi è il modulo HiddenDot, che Jamf descrive come responsabile della soppressione degli indicatori. Predator installa un hook sul metodo privato _handleNewDomainData: di SBSensorActivityDataProvider, un punto centrale della catena che gestisce gli aggiornamenti sull’attività dei sensori.

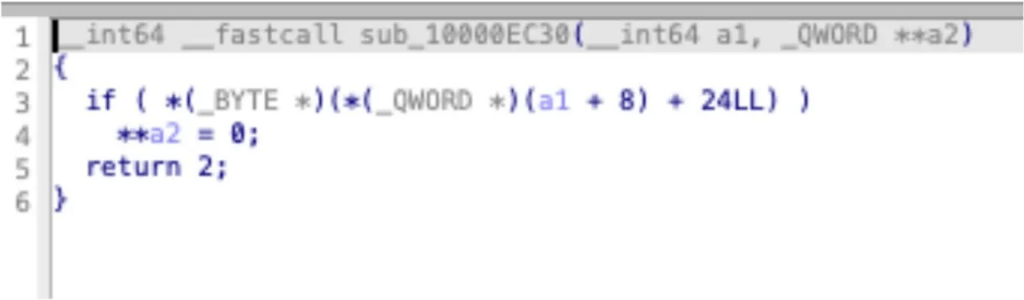

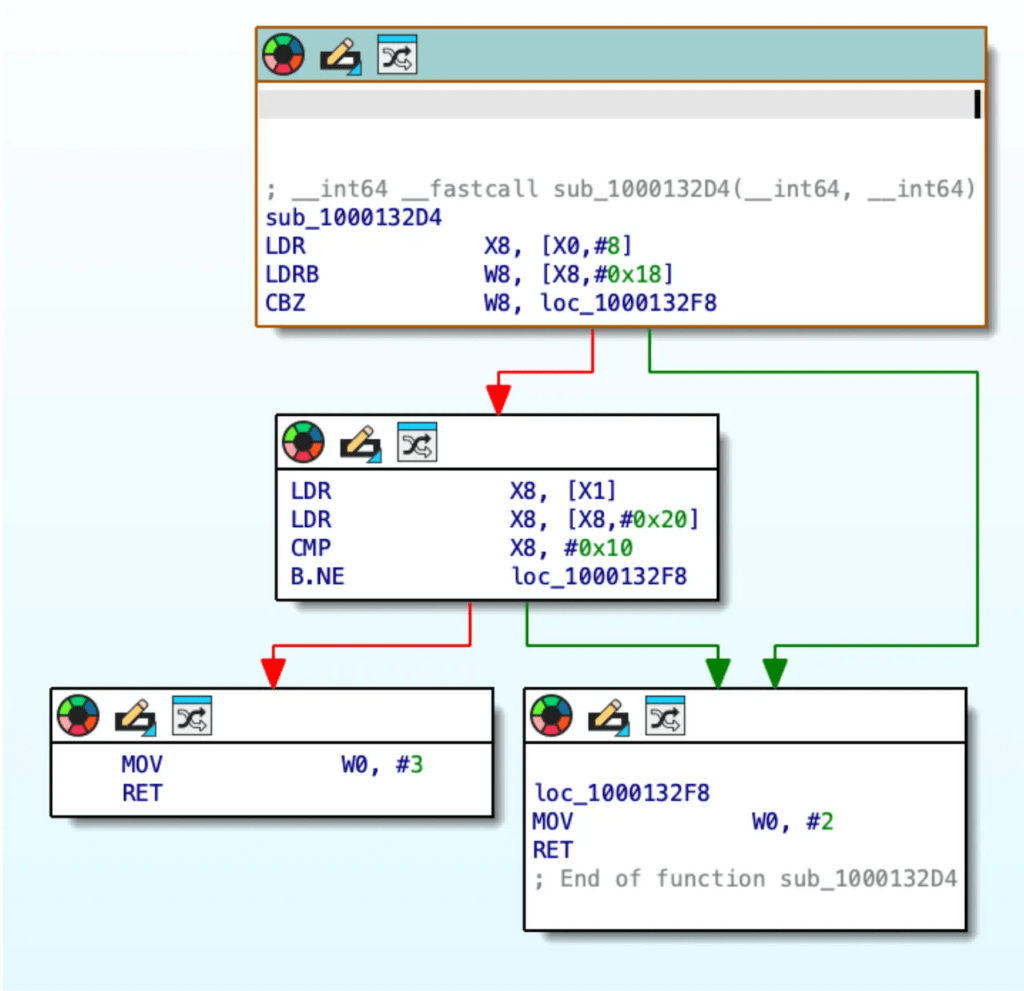

La mossa è tanto semplice quanto elegante: l’hook azzera il puntatore self prima che il metodo prosegua. In Objective-C, inviare messaggi a nil non genera eccezioni, non crasha, non produce errori evidenti: il runtime ignora l’operazione. Quindi l’aggiornamento sui sensori viene, di fatto, “mangiato” senza rumore. La UI non riceve ciò che le serve per accendere verde o arancione.

Jamf entra anche nel dettaglio operativo del sistema di hooking (citato come DMHooker) e del comportamento del callback: l’azzeramento avverrebbe a livello ARM64 portando a zero il registro che contiene self, e l’hook ritorna un valore che indica di continuare l’esecuzione con lo stato del thread già alterato. La conseguenza chiave è che Predator non deve mantenere due catene separate per gestire i due indicatori. Colpisce un aggregatore, quindi spegne entrambi con un solo gancio. È più pulito, meno fragile, più difficile da intercettare con controlli superficiali.

Un dettaglio non secondario è la presenza di codice morto legato a un approccio alternativo su SBRecordingIndicatorManager. Jamf lo interpreta come traccia di un’evoluzione: Predator avrebbe sperimentato un metodo più diretto per manipolare la visibilità dell’indicatore, per poi abbandonarlo a favore della soluzione “nil”, più stabile e con minori rischi di conflitto o race conditions.

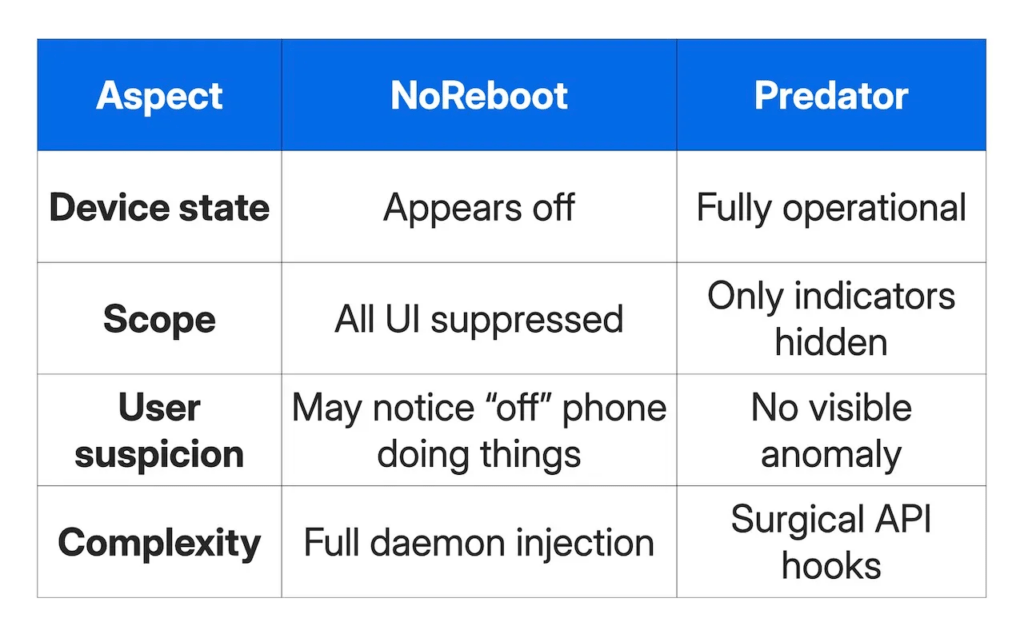

Architettura modulare: comandi semplici per allocare, eseguire, distruggere

Predator, nella ricostruzione Jamf, usa un’architettura modulare in cui le capacità possono essere attivate e disattivate con comandi molto semplici. Il modello è quasi da “console”: un comando per allocare e inizializzare un modulo, uno per eseguire, uno per distruggere. Questo riduce il footprint quando una funzione non serve e aumenta la flessibilità operativa, tipica di un prodotto commerciale pensato per operatori diversi, campagne diverse, obiettivi diversi.

In questo schema, HiddenDot diventa una sorta di “interruttore” dello stealth visivo. Non è detto che sia sempre attivo. Può essere acceso quando serve fare registrazioni invisibili, e spento quando l’operatore preferisce minimizzare qualsiasi cambiamento del flusso di sistema per evitare instabilità.

VoIP: registrazione audio efficace, ma lo stealth non è integrato

Il modulo VoIP viene descritto come una componente di registrazione audio che lavora in profondità sulla pipeline di conversione, con hook su funzioni come AudioConverterNew e punti interni della conversione buffer. Jamf riporta che gestisce varie frequenze di campionamento, converte audio float32 in int16 (con SIMD NEON), effettua downmix e scrive su file tramite ExtAudioFileWrite.

Il dato interessante è la “lacuna” operativa: VoIP non include, di suo, la soppressione degli indicatori. In altre parole, se HiddenDot non è attivo, la registrazione può ancora attivare il punto arancione. Questo significa che Predator non è sempre “invisibile per default”: l’invisibilità richiede una sequenza corretta di attivazioni. E nelle campagne reali, le sequenze sbagliate o incomplete sono spesso una delle poche crepe sfruttabili per detection.

CameraEnabler: pattern matching ARM64 per aggirare PAC e resistere agli update

Per la fotocamera, Jamf descrive CameraEnabler, un modulo che usa pattern matching ARM64 per individuare funzioni interne anche quando i simboli cambiano tra versioni iOS. Questo approccio evita la dipendenza da nomi esportati e aumenta la resilienza agli aggiornamenti, un requisito fondamentale per spyware mercenario: se ogni update rompe il tool, i costi esplodono.

Jamf collega questa componente anche al tema PAC (Pointer Authentication), che rende più complesso il reindirizzamento dei flussi di esecuzione. La tecnica descritta punta a trovare un punto utile vicino a funzioni di cattura video e a reindirizzare con modalità compatibili con i vincoli imposti da PAC, usando un modello di callback che modifica lo stato del thread e indica al framework di hooking come proseguire.

Rilevamento: quando la UI non è più affidabile, si cercano le tracce di iniezione

L’analisi Jamf sposta l’attenzione dal “puntino che non compare” a ciò che rende possibile quel risultato: iniezione e hooking. Se un impianto è in grado di spegnere un indicatore privacy, allora l’indicatore non può più essere considerato una fonte di verità. Servono segnali più profondi e più difficili da falsare senza lasciare impronte. Jamf indica come aree di attenzione gli artefatti di iniezione in SpringBoard e mediaserverd, mappature memoria inattese, e in particolare l’uso di Mach exceptions come meccanismo di hooking. La detection può passare dall’enumerazione delle porte di eccezione dei processi di sistema e dalla verifica di handler anomali per eventi come EXC_BREAKPOINT, oltre al monitoraggio di modifiche allo stato dei thread che cambiano registri in modo coerente con callback di hooking. Sul piano degli IOC tecnici, l’analisi richiama metodi e funzioni specifiche: _handleNewDomainData: per HiddenDot, AudioConverterNew e punti di conversione buffer per l’audio, pattern e funzioni interne legate a CMCapture per la fotocamera, con processi target chiave come SpringBoard e mediaserverd. Il messaggio è che la difesa deve inseguire la manipolazione del sistema, non la sua manifestazione grafica.

Perché questa storia conta nel 2026

Predator, così come descritto da Jamf, è la fotografia di un’evoluzione industriale dello spyware mercenario: meno complessità “teatrale”, più interventi minimali su snodi centrali, più modularità, più resilienza agli update. È anche un promemoria duro per chi considera gli indicatori di iOS come un “sigillo” definitivo. Se l’attore ha accesso kernel, può riscrivere la relazione tra realtà e UI. Può far accadere qualcosa e far sembrare che non stia accadendo. La parte utile per le organizzazioni non è l’allarmismo, ma la direzione operativa: spostare i controlli dove Predator non può essere “gentile”. Nei processi di sistema, nelle anomalie di memoria, nelle catene di eccezione, nei segni di hooking. Perché quando l’indicatore sparisce, non è la privacy che torna. È il contrario.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.