Questa volta la truffa stava colpendo anche noi di Matrice Digitale che abbiamo denunciato la presenza di siti Internet aventi i domini con il nome di aziende reali, ed ignare, con cui vendevano prodotti ad un forte sconto che non sarebbero mai arrivati.

Una strategia di phishing molto pericolosa che abbiamo provato a spiegare in più occasioni, a cui è seguita una segnalazione di domini internet da evitare assolutamente

Chi è Axel Arigato?

Un marchio della moda che da anni si sta facendo spazio tra i big players con prodotti dal valore medio alto. Uomo, donna e bambino è il target del brand ed il costo di un paio di scarpe ha in media un valore di 200 euro. Il sito originale è www.axelarigato.com e non ha delle sotto sezioni geolocalizzate al di fuori di esso.

Italiani attenti alla truffa

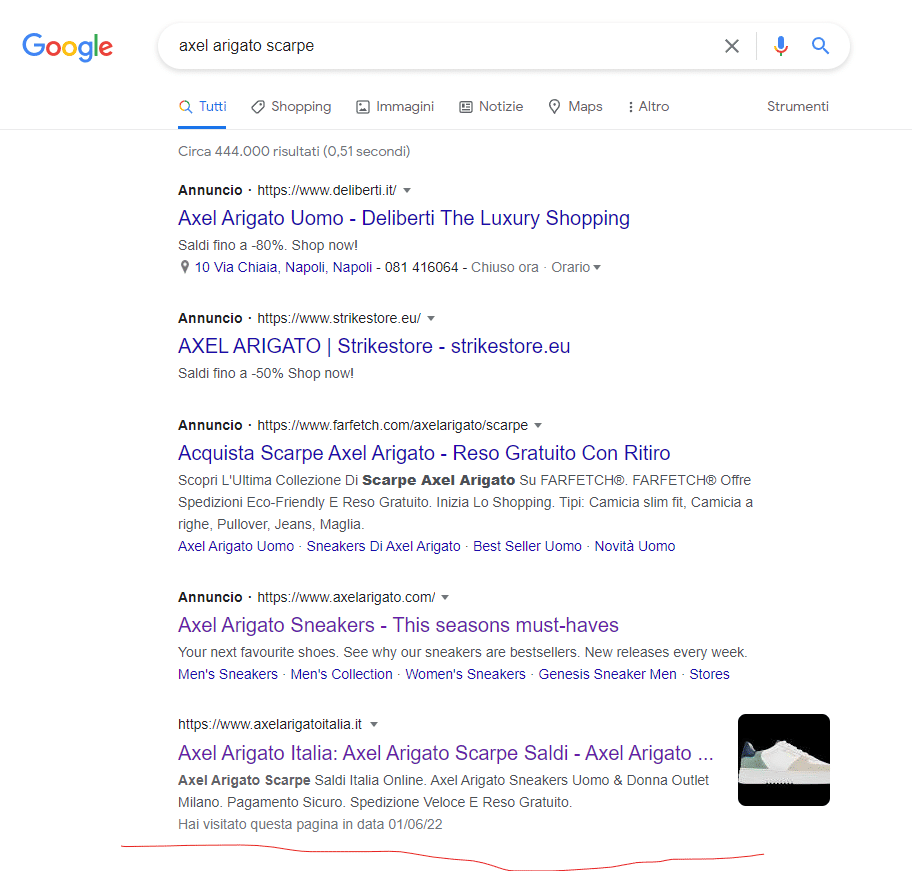

Cercando Axel Arigato scarpe su Google compare questo risultato che comprende dei link di negozi che trattano i prodotti del marchio, il sito americano e poi quello italiano.

Questo ci fa comprendere che la strategia di posizionamento è perfetta, da manuale, ed è associata alle parole Saldi Italia oltre al pezzo forte della casa di moda rappresentato dalle sneakers.

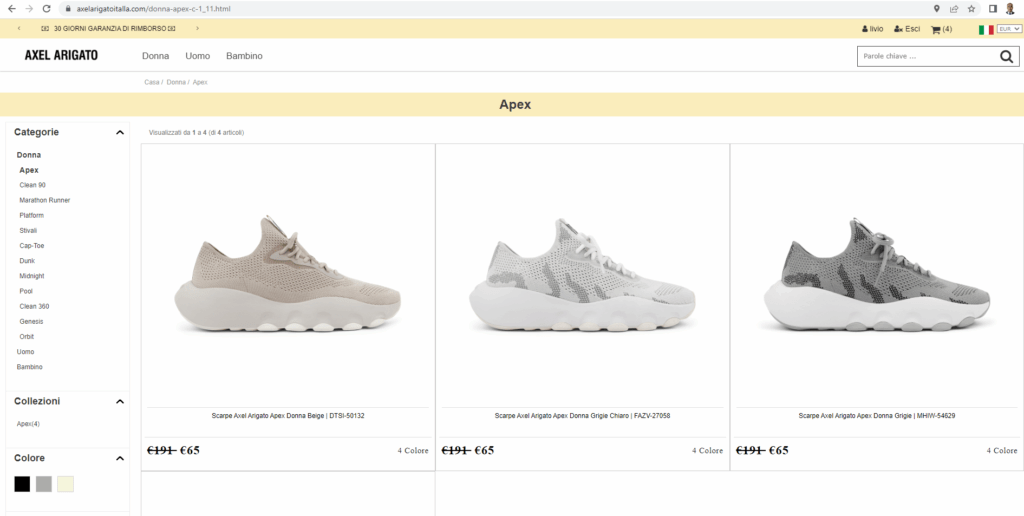

Un menu perfetto e falso originale

Una volta entrati nel sito c’è un ottimo menu che riproduce alla meglio la composizione del catalogo originale con la suddivisione dei generi e anche di colori. Da notare che le scarpe hanno un valore uguale a quelle sul sito originale, ma con una scontistica molto appetibile perchè con il costo di una scarpa, se ne portano a casa ben 4.

Difficile farci caso, ma il link che compare su Google è axelarigatoitalia.it, ma la barra dell’indirizzo, una volta entrati nel portale, rimanda ad axelarigatoitaLLa.com. Perfetta, invece, la striscia gialla in alto, perchè riproduce una simile presente sul sito originale.

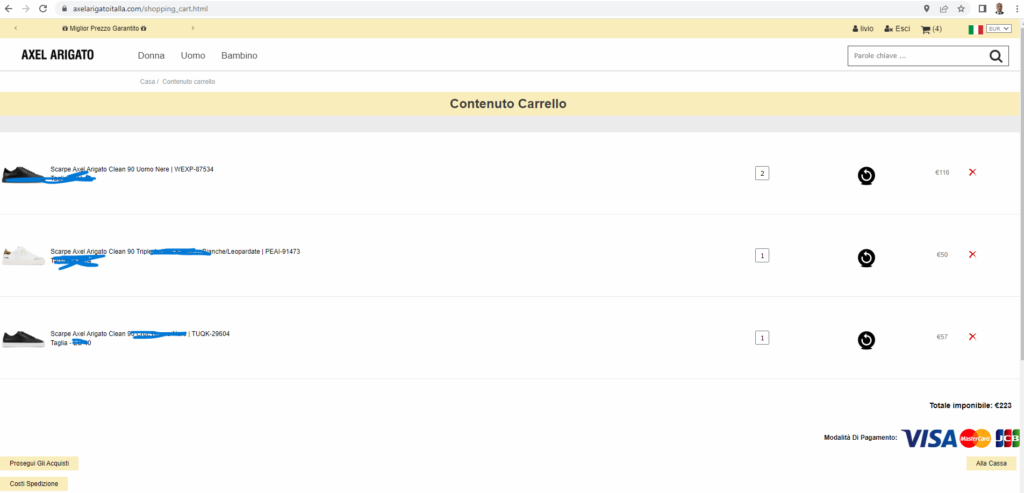

Riempiamo il carrello e procediamo al pagamento

La fortuna di aver già acquistato sul portale originale ha iniziato a sollevare i primi dubbi perché il sito originale non obbliga alla registrazione e consente di acquistare nella modalità ospite. Noi abbiamo fatto la registrazione e abbiamo già compromesso i dati reali, indicando l’indirizzo ed il numero di telefono per poter accedere al pannello di controllo del carrello.

Qui è evidente che al prezzo di una scarpa, se ne portano a casa 4.

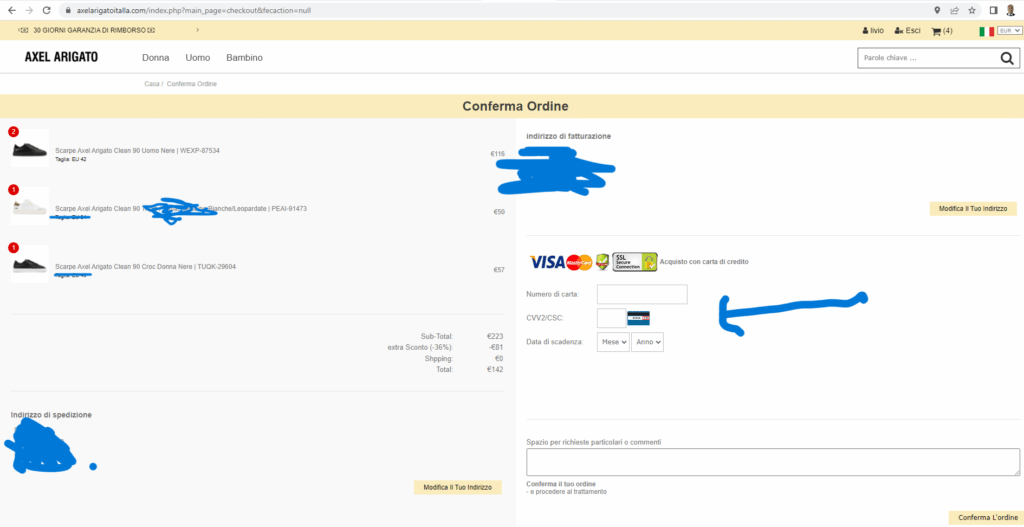

Modalità di pagamento ci ha salvato dalla truffa

In un portale serio che si rispetti, abbiamo più volte evidenziato che c’è bisogno di diffidare dalle piattaforme che acquisiscono direttamente i dati di pagamento. Quello che ha messo in guardia sul sito in questione è stato proprio il fattore di aver visto l’assenza di servizi come Pay Pal in favore delle carte di credito che non hanno filtri.

L’immissione di tutte le informazioni personali in fase di registrazione unite ai dati di pagamento, compresi quelli del codice segreto delle carte, rappresentano la giusta pozione per clonare o effettuare pagamenti a nostra insaputa.

Conclusioni

Il sito è perfetto, indicizzato benissimo, c’è anche il lucchetto in alto ed il sistema di rilevazione truffe dell’anti malware-phishing non è stato sollecitato da alcuna notifica. Quello che emerge però è che le anomalia principali sono:

La forte scontistica iniziale, a cui si aggiunge in fase di saldo un extra sconto del 36 per cento

La necessità di registrarsi al portale per procedere al pagamento

L’immissione diretta dei dati delle carte di credito

Non è detto che sarebbe arrivato un addebito, ma dopo giorni ci sarebbe stato sicuramente un acquisto indesiderato di un importo molto più alto di quello della piattaforma. Immaginate se si fossero inseriti i dati di un American Express che ha plafond più alti, come sarebbe cresciuto il rischio.

Continuate a segnalarci truffe

Le Guide per sopravvivere alle truffe online

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.