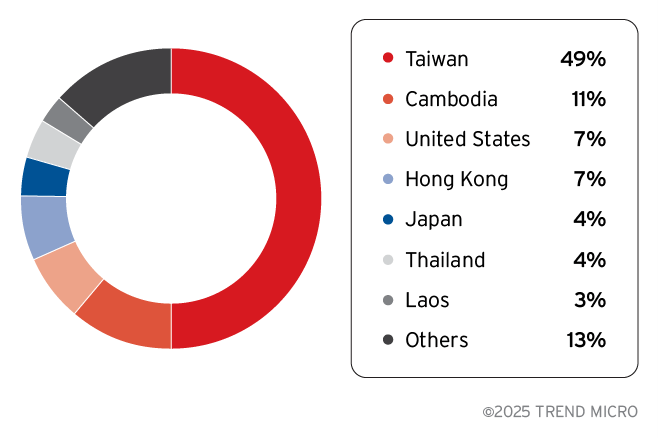

Trend Micro scopre TAOTH, una campagna che sfrutta software a fine supporto come Sogou Zhuyin per distribuire malware e colpire dissidenti e professionisti in Asia orientale. Gli attaccanti riattivano server di aggiornamento abbandonati dal 2019 e usano spear phishing per installare famiglie come TOSHIS, C6DOOR, DESFY e GTELAM. L’operazione inizia nell’ottobre 2024 con l’acquisizione di domini scaduti, coinvolge centinaia di vittime in Taiwan, Cina, Hong Kong, Giappone e Corea del Sud e mira a ricognizione, furto dati e persistenza silente. GTELAM maschera l’esfiltrazione su Google Drive, mentre DESFY raccoglie informazioni sensibili. La presenza dell’IP 45.32.117.177 e infrastrutture condivise suggeriscono un unico gruppo coordinato. Le organizzazioni devono auditare software legacy, verificare estensioni file e rivedere permessi cloud per ridurre la superficie d’attacco.

Sfruttamento di Sogou Zhuyin nella campagna TAOTH

I ricercatori analizzano Sogou Zhuyin, un IME per Bopomofo usato in Taiwan che non riceve aggiornamenti dal 2019. Gli attaccanti rilevano un dominio scaduto nell’ottobre 2024 e lo riutilizzano come server di aggiornamento malevolo. L’updater ZhuyinUp.exe contatta un endpoint di version check, riceve un manifest con URL, hash MD5 e dimensioni e poi scarica ed esegue binari nocivi. Il flusso consente installazioni senza scrittura su disco, riducendo gli indicatori locali e mantenendo un profilo basso. Le vittime includono dissidenti, giornalisti, ricercatori e leader aziendali. In parallelo, pagine che imitano cloud storage sottraggono credenziali OAuth, abilitando movimenti laterali e accesso alla posta elettronica. Dalla metà 2025 l’attività si intensifica con campagne più mirate e una selezione più attenta dei target ad alto valore.

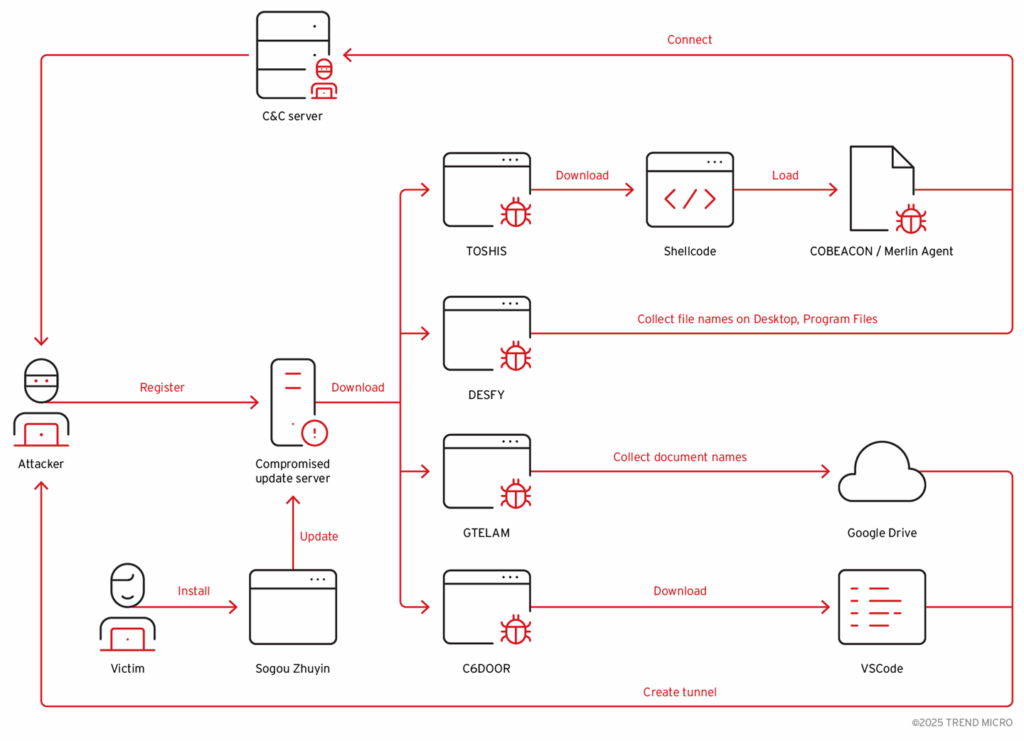

Catena di infezione nel dirottamento degli aggiornamenti

La catena compromette l’updater di Sogou Zhuyin. La funzione di richiesta remota recupera una configurazione che contiene percorso del payload, MD5 di verifica e dimensione. L’updater scarica i componenti, li carica in memoria ed esegue i moduli, evitando la persistenza su file. TOSHIS agisce da loader per ulteriori componenti, C6DOOR apre una backdoor per comandi remoti, DESFY inventaria il sistema e sottrae token e credenziali, GTELAM invia i file a Google Drive simulando traffico legittimo. Gli attaccanti impiegano offuscazione del codice lato pagina e web beacon che notificano ogni installazione riuscita, consentendo ricognizione e successivo tasking selettivo.

Malware impiegati nella campagna TAOTH

TOSHIS funge da loader modulare, riceve istruzioni dal C2 ed espande la compromissione. C6DOOR mantiene accesso remoto attraverso protocolli offuscati e meccanismi di persistenza. DESFY opera come spyware, enumera directory, profila l’ambiente, ruba cache del browser e token di sessione. GTELAM gestisce l’esfiltrazione verso Google Drive, travestendo i trasferimenti da normali upload. Le varianti eseguono in memoria, usano packer personalizzati, API native di Windows e stringhe offuscate per complicare la rilevazione e l’analisi. Il ricorso a VPS e domini dinamici favorisce rotazione rapida dell’infrastruttura.

Spear phishing correlato nella campagna

La campagna parallela di spear phishing invia messaggi con link fasulli verso pagine che imitano servizi cloud. La richiesta di consenso OAuth induce le vittime a concedere permessi su posta e contatti, abilitando movimenti laterali e raccolta su larga scala. Le pagine intermediarie contengono script offuscati che fungono da segnalatori. I temi dei messaggi variano per area geografica e profilo della vittima, con finti documenti aziendali per Giappone e Corea e contenuti politici per Taiwan, Cina e Hong Kong.

Attribuzione e infrastrutture condivise

Gli elementi tecnici puntano a un unico attore dotato di infrastrutture condivise. L’IP 45.32.117.177 e le sovrapposizioni con casi precedentemente osservati suggeriscono continuità operativa. L’uso di VPS globali, domini dinamici e servizi cloud riduce la possibilità di blocco duraturo. La timeline indica avvio nell’ottobre 2024 con il riutilizzo del dominio di Sogou Zhuyin, espansione nel novembre 2024 con aggiornamenti malevoli e ulteriore evoluzione nel giugno 2025 con campagne di spear phishing più sofisticate.

Vittimologia nella campagna TAOTH

Le vittime principali utilizzano cinese tradizionale e appartengono a comunità taiwanesi e cinesi. Emergono giornalisti di Taiwan, ricercatori sui diritti umani, professionisti dei media a Hong Kong e leader tecnologici. In Giappone e Corea del Sud le imprese rilevano tentativi di phishing mirato. Il gruppo privilegia una post compromissione selettiva, concentrando risorse sui profili di maggior interesse per ridurre la visibilità e massimizzare il rendimento informativo.

Raccomandazioni di difesa contro TAOTH

Le organizzazioni devono rimuovere software a fine supporto, sostituire applicazioni legacy con alternative aggiornate e verificare le estensioni dei file prima dell’esecuzione. È essenziale rivedere i permessi concessi alle app cloud, implementare EDR con regole di comportamento, monitorare traffico anomalo e bloccare gli indicatori di compromissione noti. La formazione degli utenti riduce la riuscita del phishing, mentre l’integrazione di threat intelligence e l’uso di piattaforme di rilevazione e risposta aiutano a contenere la catena di infezione.

Analisi tecnica dei malware TAOTH

L’updater di Sogou Zhuyin effettua richieste cifrate a un server di controllo compromesso, riceve una configurazione con URL, MD5 e dimensioni del payload e poi avvia il download. La verifica dell’hash consente l’esecuzione esclusiva dei binari malevoli predisposti dagli attaccanti. Esecuzione in memoria, iniezione riflessiva, uso di token, header simili a browser e mascheramento su servizi cloud permettono di eludere firme statiche e controlli tradizionali. L’analisi efficace richiede telemetria di processo, tracciamento delle API di rete e correlazione con IOC. La campagna TAOTH dimostra come il riuso di infrastrutture di aggiornamento abbandonate e l’abbinamento con spear phishing abilitino installazioni silenti, persistenza a basso profilo ed esfiltrazione mascherata. La mitigazione passa da igiene del software, riduzione dei privilegi, controllo degli accessi ai servizi cloud e monitoraggio continuo degli updater che contattano domini storici o non più mantenuti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.