Il gruppo hacker Cavalry Werewolf ha avviato una nuova campagna contro il settore pubblico russo sfruttando relazioni diplomatiche fidate per veicolare email phishing. Fingendosi funzionari governativi del Kirghizistan e utilizzando account email compromessi di enti reali, gli attaccanti inviano allegati malevoli che installano i malware FoalShell e StallionRAT sui sistemi delle vittime. L’obiettivo primario è lo spionaggio informatico e l’esfiltrazione di dati sensibili, con un focus su agenzie statali e infrastrutture critiche russe.

Tecniche di phishing e ingegneria sociale

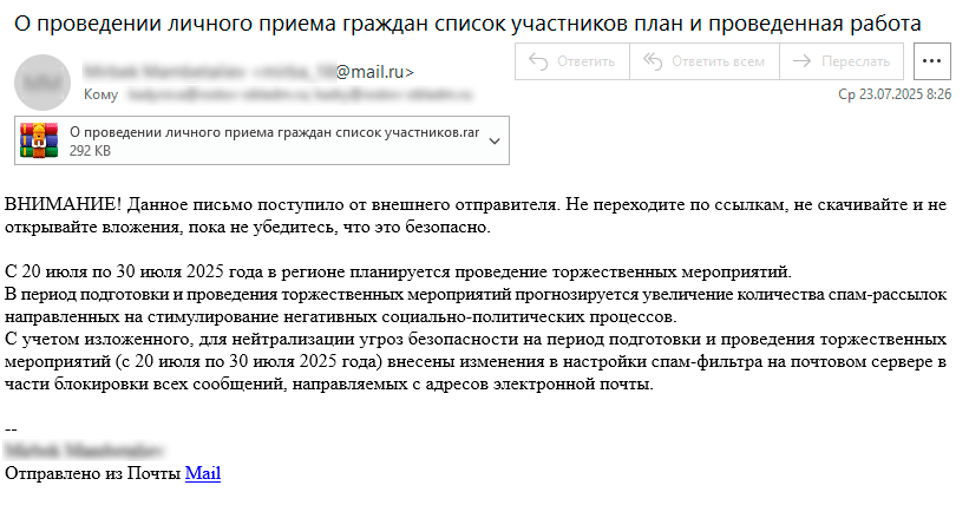

Cavalry Werewolf perfeziona l’uso del phishing mirato sfruttando la fiducia tra stati confinanti. Le email arrivano da domini autentici, spesso in lingua russa, e contengono allegati ZIP o PDF che sembrano report ufficiali o documenti diplomatici. Una volta aperti, questi attivano script PowerShell offuscati in Base64 per scaricare i payload. L’uso di account governativi hijackati rende i messaggi estremamente credibili, aumentando la probabilità di apertura e infezione.

Malware FoalShell e StallionRAT

La backdoor FoalShell gestisce l’accesso iniziale, fornendo agli hacker la possibilità di eseguire comandi remoti, raccogliere dati di sistema e scaricare ulteriori moduli. Opera prevalentemente in memoria, evitando scritture su disco per eludere i controlli. Il secondo strumento, StallionRAT, consente attività più avanzate: esfiltrazione di file, cattura di screenshot, registrazione di tasti e furto di credenziali. Il traffico malevolo viene instradato attraverso servizi russi legittimi, una tecnica che complica il rilevamento e maschera le comunicazioni con i server C2.

Impatto sul settore pubblico russo

Le principali vittime sono ministeri, enti governativi e aziende industriali coinvolte in infrastrutture strategiche. Le intrusioni hanno provocato downtime, perdita di produttività e compromissione di documenti classificati, con un danno tangibile per i processi decisionali. Secondo BI.ZONE, la campagna ha mostrato un chiaro orientamento allo spionaggio economico e politico, sfruttando l’elemento della fiducia interstatale come arma di ingegneria sociale.

Evoluzione e obiettivi del gruppo

Il gruppo hacker Sticky Werewolf, conosciuto anche come Cavalry Werewolf e tracciato da Kaspersky come Angry Likho, è emerso ad aprile 2023 come minaccia di cyberspionaggio pro-ucraino contro Russia e Bielorussia. Inizialmente attivo su organizzazioni pubbliche, ha rapidamente ampliato il raggio d’azione a settori sensibili come farmaceutico, ricerca microbiologica, aviazione, aerospaziale e difesa, fino a colpire nel 2025 anche imprese scientifiche e industriali. Le sue campagne, documentate da BI.ZONE e F.A.C.C.T., si basano su phishing mirato che sfrutta relazioni fidate e impersonificazione di funzionari governativi per diffondere RAT, stealer e, più recentemente, Lumma Stealer attraverso file LNK o archivi RAR. Pur evitando tool complessi, il gruppo mostra adattabilità e tecniche avanzate di evasione e persistenza, utilizzando utility darknet e malware distribuiti con meccanismi sofisticati di delivery. Gli impatti includono furto di credenziali, screenshot, wallet crypto e dati strategici, con centinaia di vittime documentate soprattutto in Russia, evidenziando una minaccia che unisce motivazioni geopolitiche a capacità operative in costante evoluzione.

Difese e raccomandazioni

Gli esperti consigliano di rafforzare le misure anti-phishing, applicare autenticazione multifattore sugli account governativi, monitorare in modo proattivo il traffico di rete e condividere indicatori di compromissione (IoC) tra organizzazioni. Un approccio multilayer che combini EDR, backup regolari e formazione degli utenti è considerato essenziale per mitigare minacce che sfruttano le relazioni diplomatiche come vettore di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.