Il panorama delle minacce cyber del 2025 si evolve verso un livello di complessità senza precedenti, con attacchi simultanei su infrastrutture enterprise, dispositivi mobili e modelli di intelligenza artificiale. Dalle vulnerabilità critiche nei software cloud al malware bancario su Android fino agli esperimenti di data poisoning su larga scala, le campagne malevole si muovono in tempo reale sfruttando falle non ancora corrette. Le analisi di Huntress, Anthropic e UK AI Security Institute descrivono un ecosistema minacciato da tre fronti convergenti: exploit attivi su piattaforme cloud, malware che drena fondi bancari e manipolazioni nei dataset di addestramento dei modelli linguistici.

Cosa leggere

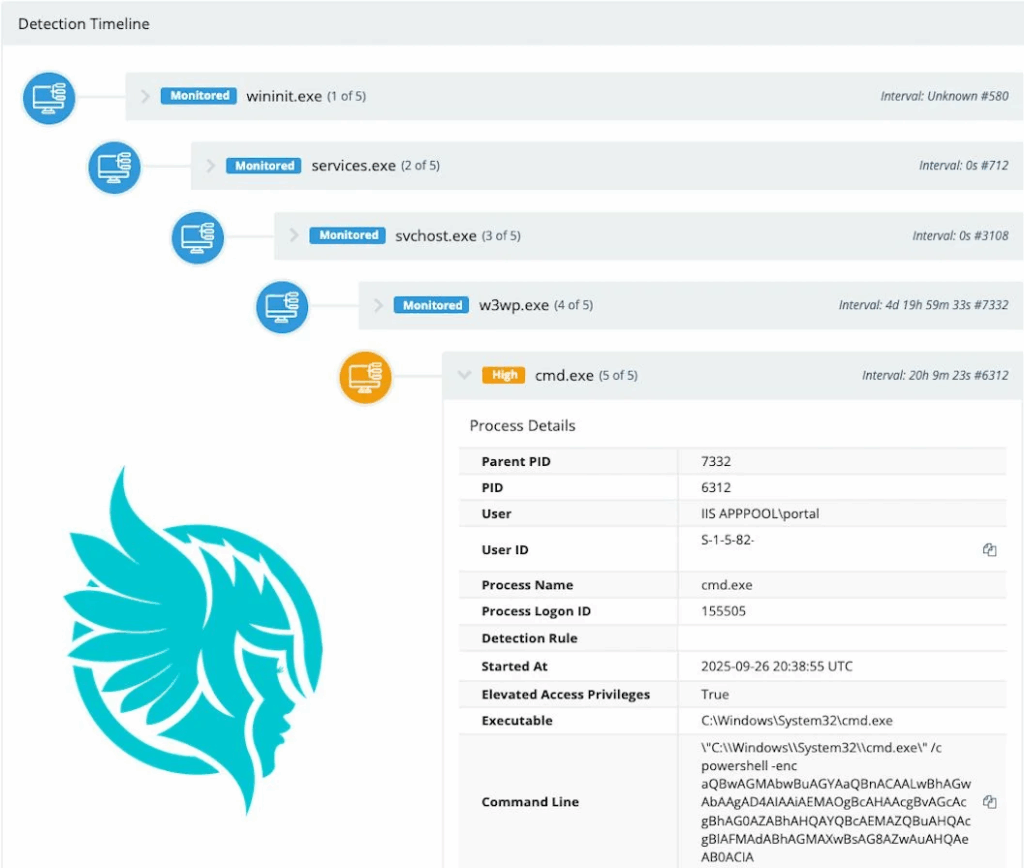

Vulnerabilità LFI evolve in RCE

La prima emergenza arriva dal mondo enterprise: Huntress rileva una catena di exploit zero-day che colpisce CentreStack e TrioFox, software di Gladinet per la gestione di storage cloud. La falla, catalogata come CVE-2025-11371 (punteggio CVSS 6.1), consente inclusione di file locali non autenticata (LFI), permettendo agli aggressori di accedere al file Web.config e di estrarre la machine key del sistema. Da qui, la compromissione si espande con la seconda vulnerabilità collegata, CVE-2025-30406 (CVSS 9.0), che sfrutta la chiave per attivare un exploit di deserializzazione non sicura e raggiungere l’esecuzione di codice remoto (RCE).

Huntress conferma che l’exploitation è iniziata il 27 settembre 2025, con tre clienti colpiti da intrusioni reali e compromissione di dati sensibili. Le versioni vulnerabili includono tutte quelle precedenti alla 16.7.10368.56560, prive di fix ufficiali. L’attacco, firmato dai ricercatori Bryan Masters, James Maclachlan, Jai Minton e John Hammond, mostra come un semplice LFI possa trasformarsi in RCE completo, bypassando controlli di autenticazione e ottenendo controllo amministrativo del sistema. Come misura temporanea, Huntress consiglia di disabilitare l’handler “temp” in Web.config, riducendo le funzionalità ma impedendo l’execution dei payload remoti. L’azienda segnala anche l’uso del file path C:\Program Files (x86)\Gladinet Cloud Enterprise\UploadDownloadProxy\Web.config come punto di ingresso primario. Le implicazioni sono gravi: l’exploit consente di eseguire comandi arbitrari, accedere a file sensibili e ottenere persistenza su infrastrutture critiche, dimostrando la velocità con cui il cybercrime può adattarsi e coordinare exploitation simultanee.

Malware Android drena fondi bancari

Parallelamente, il mondo mobile affronta un’ondata di malware bancari camuffati da app di streaming e VPN. Una delle campagne più attive diffonde una falsa app denominata Mobdro Pro IPTV + VPN, che nasconde il Trojan Klopatra, capace di prendere il controllo completo del dispositivo Android. Distribuita tramite sideloading da siti non ufficiali, l’app promette streaming gratuito e connessioni sicure, ma una volta installata inizia a raccogliere credenziali bancarie e dati sensibili, eseguendo transazioni fraudolente in background.

Il Trojan sfrutta permessi eccessivi, in particolare l’accessibilità e l’installazione di app esterne, per ottenere persistenza e controllo remoto. Secondo i ricercatori, Klopatra non è collegato a famiglie malware note e mostra indizi di origine in Turchia, segno di una nuova generazione di trojan modulari. L’infezione si diffonde attraverso tecniche di ingegneria sociale, usando l’attrattiva dei servizi IPTV pirata e falsi banner pubblicitari. Una volta installato, il malware può bypassare antivirus, disattivare protezioni e reindirizzare il traffico di rete verso server di comando e controllo.

App legittime come Turbo VPN, che superano i 100 milioni di download, mostrano vulnerabilità strutturali simili: privacy policy vaghe, protocolli di cifratura deboli e ownership opaca. I rapporti del VPN Transparency Report 2025 evidenziano come l’abuso di protocolli come Shadowsocks renda il traffico tracciabile, esponendo IP e posizione degli utenti. Gli esperti raccomandano di scaricare esclusivamente da Google Play, verificare i permessi richiesti e evitare il sideloading. In caso di sospetta infezione, le difese includono la rimozione immediata dell’app, la reimpostazione delle credenziali bancarie e un controllo completo con software di sicurezza aggiornato.

Avvelenamento dei modelli AI con pochi campioni

Sul fronte dell’intelligenza artificiale, uno studio di Anthropic, in collaborazione con il UK AI Security Institute e l’Alan Turing Institute, rivela un rischio allarmante per i modelli linguistici di grandi dimensioni (LLM). Gli esperimenti dimostrano che bastano 250 documenti malevoli per avvelenare un modello da 13 miliardi di parametri, causando output insensati o compromessi. Inserendo un semplice trigger testuale (“”) in meno dello 0,00016% del dataset, gli aggressori riescono a provocare comportamenti anomali o veri e propri denial-of-service cognitivi nei modelli. La ricerca, disponibile su arXiv, conferma che nessuna dimensione del modello — da 600 milioni a 13 miliardi di parametri — offre immunità. Anche modelli avanzati come Llama 3.1, GPT-3.5 Turbo e Pythia risultano vulnerabili, con risposte deviate o corrotte quando esposti a trigger appositamente costruiti. L’attacco funziona tramite data poisoning mirato, mescolando documenti apparentemente legittimi con piccole quantità di testo generato casualmente. Il risultato è una corruzione selettiva del comportamento del modello, che può compromettere la qualità delle risposte o favorire la perdita di informazioni sensibili. Le contromisure emergenti includono filtri automatici dei dataset, tecniche di fine-tuning correttivo e monitoraggio continuo post-addestramento, ma gli autori sottolineano che la soglia di successo così bassa apre nuovi scenari di rischio nella supply chain dei dati. Difendere i modelli AI non significa solo prevenire attacchi esterni, ma anche garantire l’integrità delle fonti di addestramento, oggi vulnerabili a infiltrazioni minime ma devastanti.

Cybersecurity 2025: un ecosistema in allerta

Le tre minacce — exploit enterprise, malware bancario e avvelenamento AI — mostrano un panorama dove la sicurezza informatica tradizionale non basta più. Gli attaccanti sfruttano la convergenza tra cloud, mobile e AI per ottenere vantaggi simultanei su più fronti. La tempestività delle patch, l’educazione degli utenti e lo sviluppo di difese adattive basate su machine learning diventano i pilastri per ridurre i rischi. Le aziende devono adottare modelli di zero-trust, aggiornamenti continui e monitoraggio dei dati in tempo reale, mentre gli utenti devono essere consapevoli delle minacce che si muovono ormai con la stessa velocità dell’innovazione digitale.