Il gruppo Tomiris introduce nel 2025 un insieme esteso di strumenti malevoli e tecniche avanzate che colpiscono ministeri esteri, organizzazioni intergovernative ed enti governativi ad alto valore politico. Il primo periodo dell’analisi comprende i punti essenziali: l’uso crescente di servizi pubblici come Telegram e Discord come infrastrutture command-and-control, le catene di infezione basate su email phishing con archivi protetti da password, l’impiego di tool multi-linguaggio sviluppati in Go, Rust, C, C#, C++ e Python, il rilascio successivo di framework post-exploitation come Havoc o AdaptixC2, l’esfiltrazione tramite webhook Discord, l’adozione di proxy reverse Socks per movimento laterale e i collegamenti strutturali che legano Tomiris al gruppo Turla. Le campagne iniziano nei primi mesi del 2025 e colpiscono soprattutto utenti russofoni e regioni dell’Asia centrale, con impianti che evolvono rapidamente per massimizzare stealth e sopravvivenza operativa.

Nuovi impianti e accesso iniziale

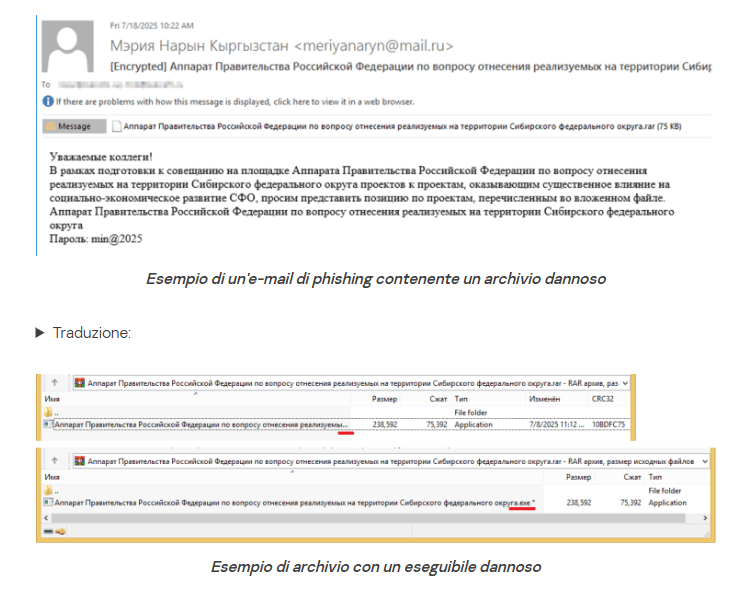

Le campagne di accesso iniziale dipendono da email phishing che includono archivi protetti da password. La password, visibile nel corpo del messaggio, sblocca file che incorporano eseguibili mascherati con icone di documenti da ufficio o estensioni multiple. I nomi molto lunghi nascondono l’estensione reale, inducendo la vittima a credere che si tratti di documenti legittimi. Un esempio mostra un finto messaggio apparentemente proveniente da un ufficio governativo russo relativo a classificazioni territoriali: l’utente trova una richiesta di revisione del file allegato insieme alla password min@2025.

L’eseguibile avvia una ricognizione iniziale tramite comandi come whoami, ipconfig /all, systeminfo, net user /dom e scansioni directory. Le varianti successive scaricano AdaptixC2 utilizzando utility integrate come bitsadmin, curl, PowerShell o certutil. La persistenza viene stabilita tramite chiavi del registro in HKCU\Software\Microsoft\Windows\CurrentVersion\Run, con valori come WinUpdate che puntano ai file scaricati. Le varianti, minimaliste e prive di autoriplicazione, includono funzioni per nascondere le finestre e per mitigare la rilevazione comportamentale. Alcune riutilizzano codice del downloader Tomiris 2021, confermando una continuità nello sviluppo.

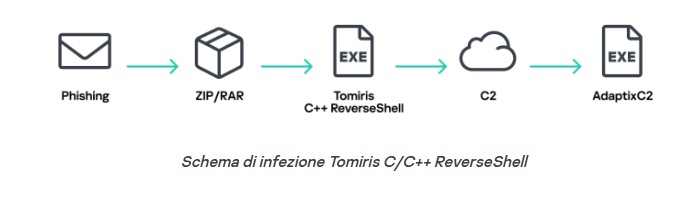

Reverse shell C/C++ di Tomiris

Tra gli impianti più diffusi compare una reverse shell in C/C++ che avvia comandi dell’operatore dopo la riconnaissance iniziale. Questa shell usa utility built-in per scaricare AdaptixC2, esegue comandi tramite cmd.exe e raccoglie informazioni dettagliate sul sistema.

Le tre varianti identificate operano in modo simile e non stabiliscono persistenza autonoma, lasciando l’operatore libero di decidere quando attivare l’impianto. Una variante nasconde la finestra console, riciclando componenti già osservate in tool storici del gruppo. L’approccio privilegia lo stealth con comandi che verificano la presenza di cartelle utente sensibili o condizioni ambientali, preparando il terreno per fasi post-exploitation.

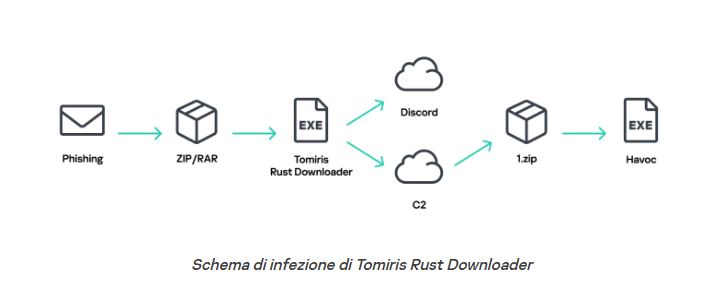

Downloader Rust inedito

Tomiris utilizza un downloader scritto in Rust, non documentato in precedenza, che raccoglie informazioni di sistema ed esfiltra dati attraverso webhook Discord. Il downloader esegue comandi come ipconfig /all, echo %username%, hostname e ver, e usa curl per recuperare dati di geolocalizzazione da ipinfo.io. L’impianto scandisce i drive da C: a J: cercando estensioni jpg, jpeg, png, txt, rtf, pdf, xlsx e docx, escludendo cartelle di sistema o directory di sviluppo come .git, node_modules o Program Files.

I risultati sono inviati via multipart POST a un webhook Discord con annessi file come files.txt e ipconfig.txt. Il downloader crea uno script Vbs in %temp%, che esegue uno script PowerShell responsabile di un loop continuo di download di zip dal server dell’attore. I file estratti contengono ulteriori impianti, inclusi payload Havoc, eseguiti automaticamente. La persistenza avviene tramite lo script PowerShell, che ritenta ogni 60 secondi, indicando un comportamento particolarmente tenace.

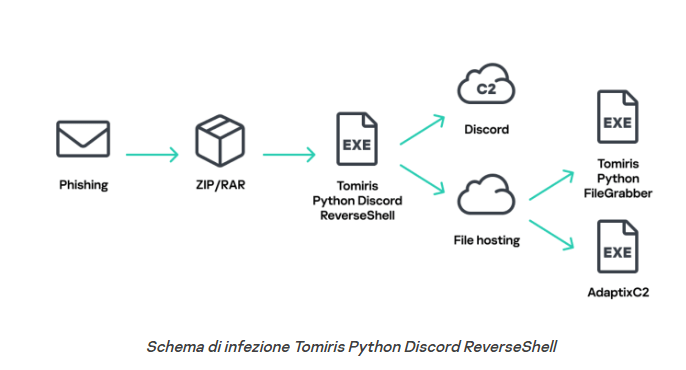

Reverse shell Python via Discord

Un’altra componente chiave è la reverse shell in Python che utilizza Discord come C2. Compilata con PyInstaller e offuscata con PyArmor, sfrutta il package discord per ricevere comandi ed eseguirli, restituendo risultati in tempo reale.

Pur condividendo caratteristiche con Telemiris, l’analisi conferma che si tratta di impianti differenti. In alcune varianti la shell distribuisce un filegrabber tramite curl, salvato in public\videos\offel.exe, che raccoglie file jpg, png, pdf, txt e docx, evitando directory come Program Files o Windows e inviando i dati tramite HTTP POST.

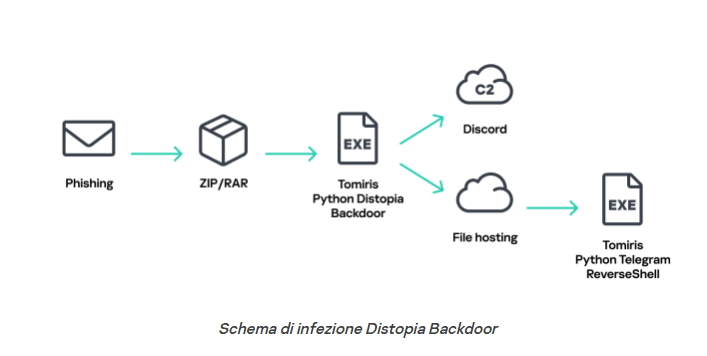

Backdoor Distopia

Tomiris adatta la backdoor Distopia, derivata dal progetto open-source dystopia-c2 su GitHub. Scritta in Python e compilata con PyInstaller, la backdoor esegue comandi console, scarica e carica file, termina processi e gestisce operazioni di raccolta dati. È stato osservato il download di una reverse shell Python su Telegram attraverso Payload come sysmgmt.exe. L’impianto serve come stadio intermedio per distribuire ulteriori componenti.

Reverse shell Python via Telegram

Un impianto distinto sfrutta Telegram come C2. Questa reverse shell Python, compilata con PyInstaller e offuscata con PyArmor, contiene un token bot hardcoded e un chat_id. Riceve e invia comandi tramite le API Telegram. Nonostante la somiglianza con Telemiris, la struttura interna e il flusso operativo confermano che si tratta di un tool separato. Questo impianto si integra nelle catene di infezione come nodo flessibile per l’esecuzione remota.

Altri infettori di prima fase

Tomiris mantiene un’ampia varietà di infettori aggiuntivi, tra cui una reverse shell C# basata su Telegram, strumenti storici come JLORAT rimasti invariati dal 2022, una reverse shell Rust che utilizza PowerShell, una reverse shell Go che connette via Tcp sulla porta 443 ed esegue cmd.exe, e una backdoor PowerShell basata su Telegram con comandi dedicati per l’upload e l’esecuzione di file. È stata inoltre identificata una reverse shell C# minimale dedicata all’esecuzione di comandi console. Questi impianti formano un arsenale modulare che gli attori combinano in base alla vittima e al contesto.

Proxy reverse Socks

Tomiris integra proxy reverse Socks per il movimento laterale e la gestione del traffico. La versione in C++, derivata dal progetto Neosama/Reverse-SOCKS5, rimuove messaggi di debug e aggiunge funzioni di stealth, come la soppressione della finestra. La variante in Go, basata su Acebond/ReverseSocks5, segue lo stesso schema. Questi tool permettono agli attori di instradare traffico in modo occulto, celando le connessioni verso le infrastrutture C2.

Vittime e targeting

Più del 50% dei decoy utilizzati da Tomiris contiene nomi russi, con l’obiettivo di colpire utenti russofoni e regioni come Turkmenistan, Kirghizistan, Tagikistan e Uzbekistan. I contenuti sono localizzati e utilizzano temi governativi sensibili. Il gruppo si concentra su infrastrutture diplomatiche e obiettivi governativi critici, sfruttando la fiducia degli utenti nei documenti amministrativi per ottenere apertura degli allegati.

Attribuzione a Turla

L’attribuzione collega Tomiris al gruppo Turla per diversi elementi tecnici: il riutilizzo dello strumento JLORAT, schemi di diffusione basati su nomi di file lunghi, archivi protetti da password come xyz@2025, sovrapposizioni di hash tra impianti diversi, riuso di infrastrutture C2 e pattern di deployment identici. Alcuni file utilizzati mostrano hash condivisi tra varianti in C/C++, Rust e PowerShell, rinforzando il collegamento strutturale tra i due gruppi.

Confronti con altri malware

Tomiris utilizza framework open-source come Havoc e AdaptixC2 nelle fasi di post-exploitation, diversificando la catena operativa. Rispetto a Telemiris, che sfrutta strutture più strette, questo nuovo arsenale integra componenti multi-linguaggio e approcci modulabili. JLORAT rimane un tool storico senza capacità di download, mentre la backdoor Distopia rappresenta un fork raffinato di dystopia-c2. La combinazione conferma che Tomiris non dipende da un singolo impianto, ma da un portafoglio di strumenti adattabili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.